Het aantal bruteforce-aanvalspogingen op RDP-endpoints is scherp gestegen sinds thuiswerk voor de meeste bedrijven de norm is als gevolg van de coronaquarantaine. Dat meldt securityspecialist Kaspersky.

RDP staat voor Remote Desktop Protocol en is een technologie van Microsoft om gebruikers vanop afstand op een pc te laten inloggen via het internet. Die verbinding wordt beveiligd via een gebruikersnaam en wachtwoord, en is daardoor gevoelig aan bruteforce-aanvallen. De aanvaller probeert verschillende veelgebruikte combinaties in de hoop om zo op het systeem binnen te raken.

Heel wat bedrijven laten hun werknemers momenteel zoveel mogelijk van thuis uit werken als gevolg van de lockdownmaatregelen, die in verschillende landen van kracht zijn om het coronavirus te bedwingen. Daarbij wordt RDP vaak gebruikt om vanop afstand toegang te krijgen tot een werkcomputer: Shodan rapporteerde eerder een stijging van 41 procent in het aantal RDP-endpoints die toegankelijk zijn via het internet.

Meer aanvallen

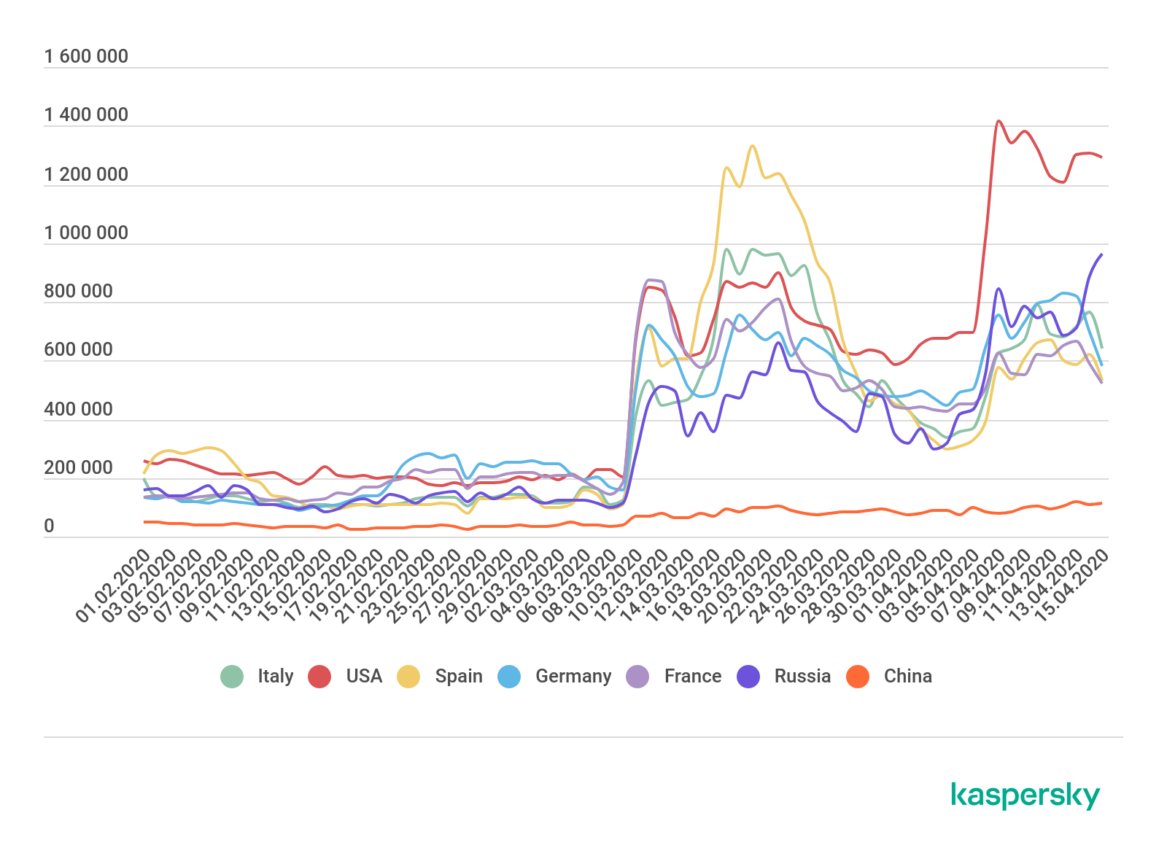

Samen met de toename van RDP-gebruik, neemt ook het aantal aanvalspogingen toe, zo blijkt uit een rapport van Kaspersky. “Sinds begin maart is het aantal Bruteforce.Generic.RDP-aanvallen over bijna de hele planeet explosief gestegen”, schrijft de Russische securityspecialist.

Het spreekt voor zich dat als het RDP-verkeer toeneemt, aanvallers volgen. RDP-endpoints die worden gecompromitteerd, belanden veelal in zogenaamde RDP-shops, waar de inloggegevens te koop worden aangeboden. Andere cybercriminelen kopen die gegevens dan weer om op het bedrijfsnetwerk in te breken en gevoelige informatie te stelen of ransomware te installeren.

Maatregelen

“Aanvallen op infrastructuur voor externe toegang (evenals tools voor samenwerking) zullen waarschijnlijk niet snel stoppen. Dus als je RDP bij je werk gebruikt, zor er dan voor dat je alle mogelijke beschermingsmaatregelen neemt”, adviseert Kaspersky.

Die maatregelen zijn sterke wachtwoorden gebruiken, RDP alleen beschikbaar maken via een VPN-verbinding, Network Level Authentication (NLA) gebruiken, waar mogelijk tweefactorauthenticatie activeren en een betrouwbare beveiligingsoplossing installeren. Wordt RDP net gebruikt, schakel het dan uit en sluit poort 3389.