Het Russische cybersecuritybedrijf Kaspersky doet een exploit voor iPhones uit de doeken waar het zelf slachtoffer van werd. Volgens de onderzoekers gaat het om een van de meest geavanceerde aanvallen ooit.

In juni berichtte Kasperksy dat spyware was ontdekt op de iPhones van eigen medewerkers. Een gelijkaardige spyware zou gelijktijdig ook opduiken op de toestellen van Russische diplomaten, wat aanwijzingen gaf dat het om een grootschalige campagne ging. Doorheen de voorbije maanden heeft Kaspersky meer informatie over de spyware gedeeld en het onderzoek is nu helemaal afgerond. De onderzoekers spreken van de meest geavanceerde aanvalsmethode die ze tot heden gezien hebben.

lees ook

Russische spionageworm verspreidt zich wereldwijd

Een lange ketting

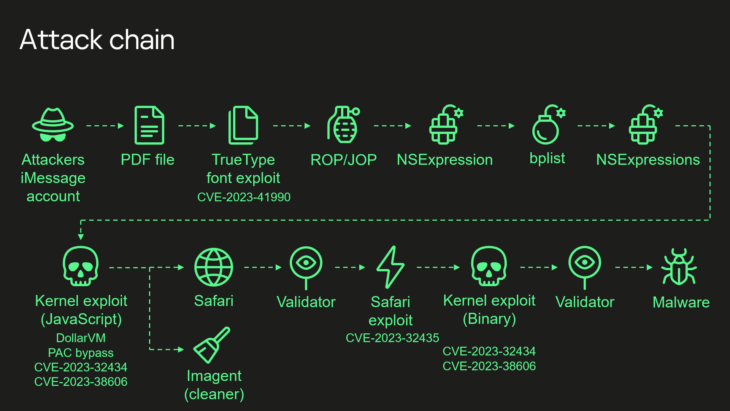

Om de spyware op de iPhone geïnstalleerd te krijgen, maakten de aanvallers misbruik van maar liefst zerodays in iOS. De kwetsbaarheden treffen vooral oudere iOS-versies tot en met versie 16.2 en volgens de onderzoekers gaan de eerste sporen jaren terug tot 2019. Alles begint met het verzenden van een kwaadaardig bestand via iMessage, dat het slachtoffer niet eens hoeft te openen om het installatieproces in gang te zetten.

Eerst maken de aanvallers gebruik van een kwetsbaarheid die ontstaan is door een fout van de programmatie van een lettertype in iOS. Deze kwetsbaarheid geeft de aanvallers al de mogelijkheid om code uit te voeren, maar met beperkte systeemrechten. Daarna richt het virus zijn pijlen op de iOS-kernel en maakt het gebruik van twee kwetsbaarheden, één in het XNU-systeem om het geheugen te beveiligen en één in de MMIO-registers. Hierdoor worden ook de ingebouwde veiligheidsmechanismen in de kernel omzeild.

Vanaf dit moment heeft het virus eigenlijk al min of meer vrij spel. Maar om helemaal zeker te zijn, wordt een Safari-kwetsbaarheid benut om shellcode uit te voeren. Een uitgebreide beschrijving van de methodiek lees je in deze blog.

Geheime registers

Het is niet zozeer de lengte van de aanvalsketting die Kaspersky met verstomming slaagt. Het mysterie zit voor de onderzoekers in één bepaalde kwetsbaarheid, CVE-2023-38606. Deze maakte gebruik van de MMIO-registers om de kernelbeveiliging te omzeilen, zoals in de vorige alinea’s beschreven. Daarvoor maakten ze echter gebruik van een hardwarefunctie die niet door de firmware van iOS gebruikt wordt.

Kort samengevat ging dat als volgt: het bestemmingsadres en de hash van de gegevens werden naar onbekende hardwareregisters van de chip geschreven. Omdat die registers niet actief worden gebruikt, is het voor Kaspersky nog een raadsel hoe de aanvallers deze kwetsbaarheid ontdekt hebben. De onderzoekers vermoeden dat de registers door Apple intern worden gebruikt voor debugging- of testdoeleinden of mogelijk zelfs per ongeluk zijn toegevoegd. In principe zouden enkel Apple en chipleveranciers zoals ARM op de hoogte kunnen zijn van het bestaan van de registers.

Kaspersky tast voorlopig nog in het duister hoe de aanvallers dit ontdekt hebben. Inmiddels zijn alle uitgebuite kwetsbaarheden aangepakt door Apple.

Wie zit achter de aanval?

Ook deze vraag blijft na de analyse van Kaspersky openstaan. Het incident kreeg al snel een geopolitiek kantje nadat de Russische veiligheidsdienst zijn Amerikaanse tegenhanger beschuldigde van spionage. Apple kreeg eveneens het verwijt mee te hebben geholpen aan de campagne, maar heeft enige vorm van betrokkenheid altijd stellig ontkent.

“Op dit moment kunnen we deze cyberaanval niet onomstotelijk toeschrijven aan een bekende dreiger. De unieke kenmerken die zijn waargenomen in Operation Triangulation komen niet overeen met patronen van bekende campagnes”, zegt Kaspersky-onderzoeker Boris Larin in een reactie aan Ars Technica.