HashiDays, de jaarlijkse conferentie van HashiCorp, was met Londen, Parijs en München dit jaar verspreid over drie verschillende locaties, maar gold wel als één event. De analogie met de multicloud is te mooi om niet even te vermelden.

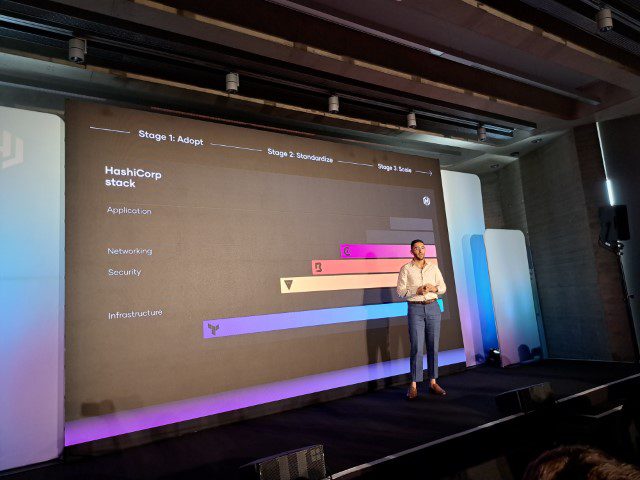

Die multicloud loopt als een rode draad doorheen de conferentie en eigenlijk ook gewoon door de activiteiten van HashiCorp. Het basisprincipe is eenvoudig: veel bedrijven maken gebruik van de clouddiensten bij verschillende providers en het doel is om al die systemen zich netjes als één entiteit te laten gedragen. Daarvoor beschikt HashiCorp over producten en diensten voor elk aspect van die taak:

- Infrastructuur

- Security

- Netwerk

- Toepassingen

De weg naar een multicloudnetwerk loopt volgens Hashicorp in drie stappen:

- Adoptie – beheerders beginnen gebruik te maken van clouddiensten

- Standardisering – de basis voor een algemene structuur

- Schalen – het cloudmodel wordt toegepast in het hele bedrijf

Een belangrijk aspect van de multicloud is natuurlijk beveiliging. Door alles te centraliseren loop je het risico dat te veel mensen toegang hebben tot zaken waar ze eigenlijk niets mee te maken hebben. HashiCorp werkt hiervoor met een identity based securityaanpak.

Tijdens de HashiDays, nog geen jaar na de vorige conferentie van HashiCorp, stelde het softwarebedrijf een aantal evoluties door van zijn producten, Vooral op vlak van secrets-management en controle op toegang waren er updates te rapen. De nadruk ligt op security tussen systemen onderling, met updates voor Vault, net als security tussen gebruikers en systemen, met updates voor Boundary.

Vault + Kubernetes

Kubernetes is één van de platformen waarop Vault, de tool van HashiCorp om secrets op te slaan en managen, vaak wordt gebruikt. Een terugkerende opmerking die het bedrijf kreeg was echter dat dat wel wat configuratie vroeg. Daarom komt HashiCorp nu met een algemene versie van Vault Secrets Operator voor Kubernetes.

In het verleden had elke Kubernetes-pod nog een extra sidecar nodig om te communiceren met Vault en er een secret uit te halen. Nu is die operator echter de directe verbinding tussen Vault en de verschillende pods van Kubernetes.

Dit systeem is de afgelopen maanden uitvoerig getest in bèta en is nu gewoon beschikbaar.

HCP Vault Secrets

Toch één van de grote focuspunten van de HashiDays was gebruiksgemak; de dingen efficiënter en sneller maken voor ontwikkelaars. De nieuwe versie van Vault, HCP Vault Secrets, past ook in die optiek en werd gelanceerd tijdens HashiDays.

Dit nieuwe SaaS-platform geeft ontwikkelaars een centrale plek waar ze steeds bij kunnen, om secrets te stockeren en synchroniseren. Het systeem geeft ontwikkelaars een snel overzicht van alle secrets, verspreid over verschillende applicaties. Dit kan zonder de werkflow te breken.

HCP Vault Secrets biedt zowel een push- als een pull-model aan. In het eerste kunnen platformteams secrets-synchronisatie opzetten en met het tweede kunnen ontwikkelaars applicatie-secrets rechtstreeks in hun workflow injecteren.

Dit systeem focust in principe op drie belangrijke zaken voor ontwikkelaars:

- Secrets centraliseren – alle secrets in één plaats, op logische wijze gegroepeerd, zodat bedrijven ze vlot in kaart kunnen brengen en hun groei kunnen managen, zonder een compromis te moeten sluiten over het gevaar op blootstelling

- Secrets synchroniseren – gebruikers kunnen secrets synchroniseren van HCP Vault Secrets naar externe managementsystemen, waar en wanneer ze die nodig hebben

- Ontwikkelingsflexibiliteit – ontwikkelaars kunnen secrets van eender welke interface halen en injecteren in applicaties, zonder codes te veranderen

Dankzij die gecentraliseerde aanpak is er meer security (minder kans op een menselijke fout), een verhoogde productiviteit (meer werkruimte voor ontwikkelaars) en een beter overzicht op wat er met de secrets gebeurt (wie had wanneer toegang en vanwaar). Bovendien is de beveiliging steeds up-to-date.

HCP Vault Secrets is nu beschikbaar in bèta.

Boundary Enterprise

Met de groei van hybride werkomgevingen is remote access security steeds belangrijker. Boundary Enterprise is een systeem dat gebruikers zelf kunnen beheren (in de cloud of vanuit een eigen datacenter) en zorgt voor een flexibele manier om toegang tot een cloudomgeving te verzorgen. Het systeem werkt met just-in-time credentials: die geven een gebruiker alleen toegang tot delen van een cloud die strikt noodzakelijk zijn voor die persoon en zijn bovendien beperkt in tijd.

Boundary Enterprise is nu beschikbaar en complementair met de reeds bestaande systemen HCP Boundary en Boundary OSS.

Boundary session recording

Deze update van Boundary bleek, sinds de introductie van het systeem, de meest gewilde functie bij gebruikers. Session recording laat bedrijven de activiteit van gebruikers en applicaties namelijk volledig registreren om zo inzicht te krijgen in wie toegang heeft en waarvoor die toegang is gebruikt. Zo kunnen verantwoordelijke teams hun beveiliging nog gerichter organiseren.

Boundary session recording is nu beschikbaar in zowel het reeds bestaande HCP Boundary als het nieuwe Boundary Enterprise.

Consul 1.16

De HashiDays kenden niet alleen vernieuwingen puur op gebied van security, maar ook het netwerksysteem kreeg een update. Iets waar gebruikers van Consul al even naar vragen is de mogelijkheid voor op maat gemaakte extensies voor Envoy, een open-source proxy voor applicaties in de cloud. Dat geeft meer inzicht in trafiek en extra opties voor security. Bovendien zorgt dit ook voor ondersteuning van open-source policy-engine OPA (Open Policy Agent) en de mogelijkheid tot WASM-extensies (WebAssembly), een code- en tekstformaat voor software.

Een tweede belangrijke nieuwigheid zijn de sameness groups. Daarbij werken applicaties die zich in verschillende cloudsystemen of platformen bevinden, vaak ook nog eens in verschillende datacenters, toch als een entiteit. Het blijft uiteindelijk steeds dezelfde applicatie. Data van een systeem in een Europees datacenter kan zo bijvoorbeeld probleemloos via een Amerikaans datacenter lopen, de applicatie is ‘the same’.

Consul 1.16 is nu publiek beschikbaar in bèta en algemeen, volgende maand.

HCP Consul-updates

Een eerste update voor HCP Consul is dat gebruikers nu alle clusters kunnen zien die worden uitgewisseld tussen twee systemen. Ze kunnen die clusters ook eenvoudiger managen en dat proces automatiseren.

Ten tweede kan je nu ook clusters die je zelf beheert, linken in die omgeving. Vanwaar je clusters ook aanstuurt, dit kan nu via een ééngemaakt portaal.

Als laatste zijn er meer waarnemingsmogelijkheden, zowel wat betreft de clusters zelfs, als de workloads die er zich in bevinden. Dit geeft meer inzicht in wat er gebeurt in je verschillende omgevingen.

De eerste update is algemeen beschikbaar, de twee anderen bevinden zich nog in de bètafase.

Terraform Explorer for workspace visibility

De open-source softwaretool Terraform, bedoeld om een infrastructuur op te zetten, bestaat al bijna tien jaar. Logisch dat dat systeem ook al eens een update krijgt.

Met de Explorer for workspace visibilityis het makkelijker om zaken te controleren die niet meer up-to-date zijn of de rol van een infrastructuur te herbekijken. Indien nodig, kan je die dingen dan aanpassen of oplossen.

Terraform Cloud Ephemeral Workspaces

Een vaak voorkomend probleem is dat bedrijven een deel van hun cloudomgeving gebruiken voor tests, om zaken uit te proberen. Die omgeving blijft achteraf meer dan eens draaien en kost onnodig veel geld en energie, voor niets eigenlijk. Aangezien niemand er nog naar omkijkt, zijn zulke gevallen ook een beveiligingsrisico.

Ephemeral Workspaces bepaalt een maximale TTL (Time To Live) van een Terraform Workspace. Het systeem zal de omgeving in kwestie automatisch opkuisen of vernietigen wanneer de bepaalde levensduur om is. Het stuurt echter nog wel een waarschuwing en ontwikkelaars kunnen een TTL verlengen als ze dat wensen.

Configuration-driven import for Terraform 1.5

Met Configuration-driven import kan Terraform het importproces van bestaande resources automatiseren, maar ook meteen de configuratie voor je schrijven. Dit creëert een veel vlottere workflow.

Zowel Explorer for workspace visibility als Configuration driven import bevinden zich nu in de bètafase, Ephemeral Workspaces is binnenkort beschikbaar.

Enkele cijfers.

Een conferentie is niet alleen nuttig om via verschillende productreleases naar de nabije toekomst te kijken, maar ook om even stil te staan bij het heden. Zo was er voor de derde keer een survey bij klanten en gebruikers van HashiCorp, waar we eerder al over berichtten.

De HashiDays waren ook de ideale gelegenheid voor een klopje op de eigen schouder, met enkele mooie statistieken:

- HashiCorp User Groups of HUGs zitten intussen in 59 landen en tellen samen 46.000 leden

- Elke maand mag HashiCorp meer dan duizend certificaten overhandigen aan personen die hebben leren werken één van hun diensten, goed voor in totaal al ruim 38.000 certificaten

- Meer dan 930 partners werken samen met HashiCorp

- Dit jaar alleen waren er meer dan drieduizend registraties voor de clouddiensten van HashiCorp

De gebruikers

Aan de hand van een aantal user cases en bijbehorende sprekers maakte HashiCorp duidelijk hoe divers zijn klantenbestand is.

Vodaphone gebruikt de multicloud om in eenzelfde systeem toch te voldoen aan de uiteenlopende regels in de verschillende landen waarin het actief is.

Volgens Eamonn Carey van Zurich Insurance is ‘hashi’ Japans voor ‘brug’ en is dat dat een perfect woord, omdat HashiCorp alles verbindt bij Zurich.

Marko Bevec van SaaS-consultants The Scale Factory, vergeleek slechte security met het aloude sleutel onder de mat of bloempot “verbergen” en prijst de beveiligingsfuncties van HashiCorp.

Menselijke factor

Ondanks automatisering en steeds meer functies die de multicloud eenvoudiger moeten maken op zo veel verschillende vlakken, blijft er wel een factor over die je volgens heel wat sprekers niet mag vergeten: de platformteams.

Naast de boodschap van een goeie security, benadrukt HashiCorp dat een goed platformteam essentieel is om alle middelen in de multicloud vlot te combineren. Misschien drukte topman Nick Calver het nog het beste uit toen hij zijn top drie opsomde van factoren voor een geslaagde automatisering van een cloudinfrastructuur: de kost, de risico’s, snelheid en een verrassende nummer vier, mensen.