In de laatste aflevering van de populaire HBO-serie Tsjernobyl vraagt de procureur aan de verantwoordelijke professor Valery Legasov wat de reden is die tot de nucleaire ramp in Tsjernobyl heeft geleid. Legasov gebruikt dezelfde reden waarom andere veiligheidsmaatregelen worden genegeerd of teruggeschroefd in de Sovjetunie van de jaren 80: “Het is gewoon goedkoper.” Voor de huidige golf van cyberoperaties door Rusland gaat het antwoord van professor helemaal niet op. Het is immers een heel ecosysteem dat geld moet opbrengen, leert ons een grootschalig onderzoek dat Check Point samen met Intezer uitgevoerde.

With Love. From Russia

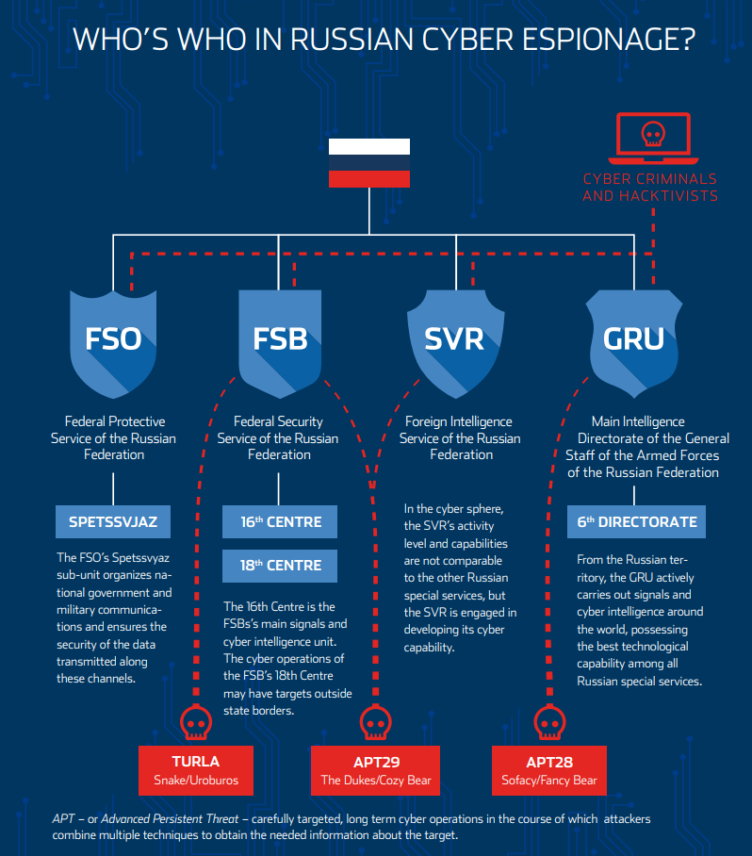

Russische groeperingen zijn één van de sterkste machten in de huidige cyberoorlogvoering. Hun geavanceerde tools en stevige infrastructuren doen vermoeden dat verschillende militaire en overheidsinstanties in Rusland betrokken zijn bij deze enorme en gecompliceerde operaties. Sinds de ramp in Tsjernobyl heeft Rusland een breed scala aan cyberspionage- en sabotageoperaties uitgevoerd. Denk maar aan de ‘inbraak’ op het Pentagon (2008), de energie black-out in Kiev (2016) en recenter nog de NotPetya ransomware en de manipulatie van de Amerikaanse presidentsverkiezingen in 2016. Het speelt Trump vandaag nog steeds parten.

Diverse securityspecialisten en inlichtingendiensten (FBI, …) konden in het verleden de Russische origine van enkele malwarefamilies en cyberaanvallen ontdekken. Maar het bredere beeld bleef wazig. Hoewel we veel weten over afzonderlijke actoren, kenden we weinig van het hele ecosysteem en de interacties.

Titanenwerk

Daarom hebben we 2.000 Russische APT-malwaremonsters verzameld, geclassificeerd en geanalyseerd om linken te vinden. APT – voluit Advanced Persistent Threat – is een doelgerichte aanval waarbij men ongemerkt en liefst langdurig toegang wil krijgen tot een netwerk om data te stelen. Het werd een werk van lange adem, waar we met veel vragen aan begonnen zijn. Een eerste stap was de bestaande informatie en publicaties over Russische cyberoperaties uitpluizen. Op basis daarvan hebben we beslist om ons onderzoek op te splitsen in vier domeinen:

- Samples verzamelen

- De samples classificeren (in actoren, malware families, modules en versies)

- Code van de samples opsplitsen in een soort DNA-string en overeenkomsten zoeken

- De gevonden connecties visualiseren en analyseren

Het werd een titanenwerk: zo’n 22.000 verbindingen, 3,85 miljoen stukjes code, 60 families en 200 verschillende modules. Met de nodige frustraties, want – om een paar voorbeelden te geven – er is geen standaardisatie wat naamgeving betreft in de ‘malwaresector’ en sommige malware-families krijgen bij dezelfde speler meerdere benamingen.

Uiteindelijk zie je in een infografic opgebouwd uit verschillende lagen een aantal grotere clusters ontstaan met links tussen twee of meerdere clusters. We konden hierdoor ook interessante connecties tussen de verschillende Russische APT’s onderzoeken. Zo zagen we veel verbanden tussen verschillende tools die door dezelfde actoren werden gebruikt, ofwel voor een specifieke functie ofwel voor een hele malware module.

Wat hebben we geleerd?

De analyse en het onderzoek van duizenden stukjes code levert bewijsmateriaal op dat aantoont dat er code wordt gedeeld tussen de verschillende teams binnen de Russische militaire, overheids- en inlichtingendiensten.

Hergebruik van code is niet alleen goedkoper, maar de andere teams kunnen zich dan focussen op andere zaken. Bovendien weten ze dat dit stukje code werkt (het werd immers al getest door anderen). Nadeel is wel dat, eenmaal een securityspeler de code kraakt, ook andere malware van dezelfde actor in het ecosysteem kan gekraakt worden.

Opvallend én onverwacht is dat de Russische organisaties onderling quasi geen code delen. In ons onderzoek vonden we geen enkel stukje code dat tussen twee (of meer) organisaties in het Russische APT-ecosysteem was gedeeld. Het is mogelijk dat Rusland – een wereldmacht met geavanceerde cybercrime en -spionagemogelijkheden – goed op de hoogte is van de nadelen van het delen van code. Door dit niet te doen, kan het ecosysteem ook niet snel instorten. Maar dat vraagt uiteraard enorm veel geld en mankracht. Het kan erop wijzen dat de operationele veiligheid voor de Russische actoren enorm belangrijk is.

Een andere hypothese – maar dat is puur giswerk – is dat de interne politiek en de onderlinge verhoudingen (of achterdocht) tussen de verschillende Russische veiligheidsdiensten (FSB, SVR, GRU, …), ook meespeelt.

Het eindresultaat van ons onderzoek hebben we omgezet naar twee vrij toegankelijke open-source tools: de web-based Russian ATP Map en de downloadbare APT Scanning Tool. Deze tools kunnen elke onderzoeker en beveiligingsteams helpen tegen Russische cyberaanvallen.

Пожалуйста (*)

(*) Graag gedaan

Dit is een ingezonden bijdrage van Christof Jacques , Senior Security Engineer bij Check Point Software. Via deze link vind je meer informatie over de mogelijkheden van het bedrijf.