Meer dan 20.000 Linksys-routers lekken op gezette tijdstippen historische data van elk apparaat dat ooit met hen verbinding heeft gemaakt. Dat meldt Ars Technica op basis van onderzoek door beveiligingsonderzoeker Troy Mursch.

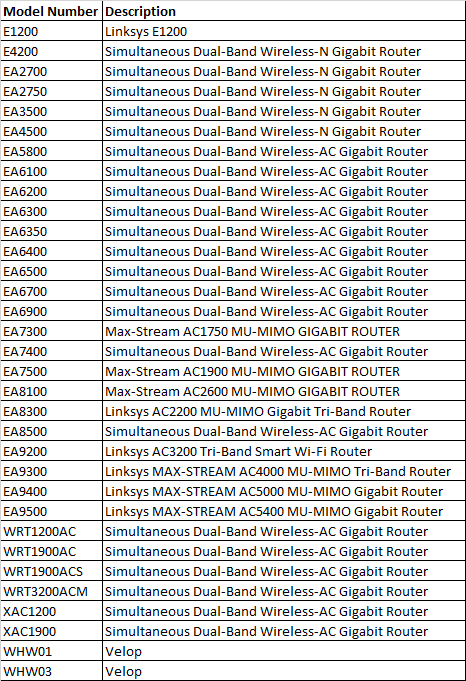

De historische overzichten bevatten onder meer MAC-adressen, namen en besturingssystemen van alle apparaten die ooit met de getroffen routers verbinding hebben gemaakt. Volgens Mursch gaat het om meer dan 30 verschillende routermodellen die kwetsbaar zijn. Een zoekopdracht op Binary Edge, een zoekmachine voor internetverbonden apparaten, bracht meer dan 21.000 kwetsbare routers aan het licht, die samen meer dan 756.000 unieke MAC-adressen lekten.

Risico

“Een MAC-adres is een unieke identificatie voor elke netwerkapparaat. Mobiele appraten, zoals smartphones en laptops, delen deze identifier telkens wanneer ze verbinding maken met een draadloos netwerk. Hiermee wordt een vingerafdruk gemaakt die kan worden gebruikt om de beweging van dat apparaat over netwerken te volgen”, verduidelijkt Mursch het potentiële risico.

Als de apparaatnaam bovendien de volledige naam van de eigenaar bevat – bijvoorbeeld John Smith’s iPhone – kan de identiteit van de eigenaar worden bepaald en kan die vervolgens worden gelokaliseerd via het publieke IP-adres van de Linksys-router.

“In elk scenario is het openbaar lekken van het historische overzicht van elk apparaat dat ooit verbonden is met de Linksys Smart Wi-Fi-router een privacykwestie die niet licht mag worden opgevat”, gaat Mursch verder. “Met deze informatie kunnen aanvallers zichtbaarheid krijgen in je thuis- of bedrijfsnetwerk, zodat ze gerichte aanvallen kunnen uitvoeren.

De kwetsbare routers lekken ook of het administratief wachtwoord van de router al dan niet is aangepast. Van de meer dan 20.000 kwetsbare toestellen die Mursch aantrof, maakten ongeveer 4.000 nog altijd gebruik van het standaard wachtwoord. De routers hebben bovendien allemaal remote access ingeschakeld, waardoor een hacker snel op zoek kan gaan naar apparaten die eenvoudig vanop afstand kunnen worden overgenomen.

Gepatcht of niet?

Linksys werd op de hoogte gebracht van het lek, maar onderneemt geen verdere actie omdat de kwetsbaarheid volgens het bedrijf reeds in 2014 met een patch werd verholpen.

“We hebben de routermodellen die door Bad Packets werden aangeduid snel getest met de nieuwste publiek beschikbare firmware (met standaardinstellingen) en hebben CVE-2014-8244 niet kunnen reproduceren, wat betekent dat het voor een externe aanvaller niet mogelijk is om via deze techniek gevoelige informatie te achterhalen”, klinkt het in een security advisory.

Mursch stelt evenwel dat de routers ook na de patch nog altijd kwetsbaar blijven, zelfs wanneer de firewall is ingeschakeld. Dat zijn scan nog meer dan 20.000 kwetsbare routers in het wild aantrof, betekent dat heel wat mensen er ofwel niet in zijn geslaagd om hun router correct te updaten, of dat de patch inderdaad niet in alle gevallen effect heeft.

De volledige lijst met kwetsbare routers die door Mursch werd gedeeld, vind je hieronder. Hij maakte ook een interactief overzicht per land. In België en Nederland werden respectievelijk 138 en 203 kwetsbare routers aangetroffen. Wie één van deze routers gebruikt, doet er goed aan om zelf te testen of het apparaat historische data van verbonden apparaten naar het internet lekt, en desnoods verdere maatregelen te treffen.

Beeld: Bad Packets / Troy Mursch