De impact van de lekken in Microsoft Exchange blijft groeien. Nu richten criminelen zich op eerder gekraakte servers waar nog een malafide web shell actief is om zo ransomware te installeren.

Cybercriminelen misbruiken toegang tot eerder gehackte Microsoft Exchange-servers om ransomware te installeren. Tal van hackersgroeperingen probeerden (en proberen nog steeds) binnen te breken op lokale en gehoste Microsoft Exchange-servers waarop zero day-kwetsbaarheden aanwezig zijn. De zero days werden eerder deze maand ontdekt en gepatcht maar wereldwijd zijn er nog heel wat systemen waarop de update niet werd doorgevoerd.

Web shells

Ook servers die intussen wel gepatcht zijn, lopen een risico. In de eerste golf van aanvallen richtten hackers zich immers vooral op de installatie van malafide web shells. Via die web shells verkregen ze een bruggenhoofd voor latere aanvallen. Zelfs na de update van een server blijft de malafide achterpoort beschikbaar. Het is aan administrators om zelf de server te scannen op intrusies en eventuele malware te verwijderen. Microsoft stelde alvast een scriptje ter beschikking om daarbij te helpen.

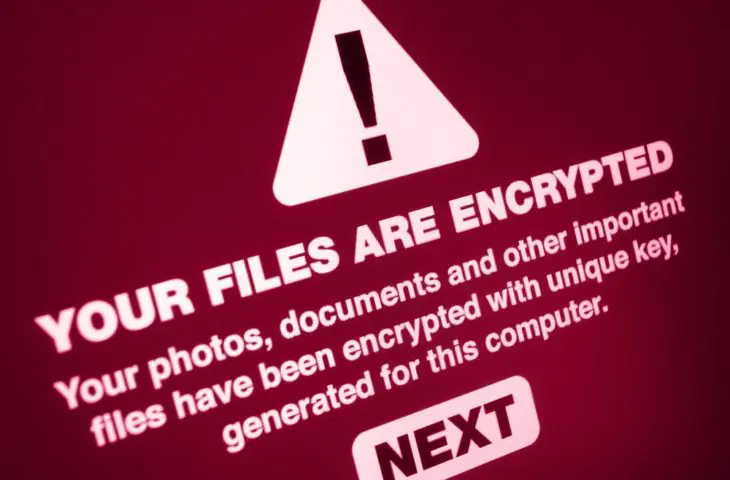

Servers waar deze web shells nog wel op actief zijn, worden nu actief aangevallen. Iedere crimineel met de juiste link kan zich immers toegang verschaffen tot zijn doelwit. Daar installeren aanvallers nu de BlackKingdom-ransomware. Die versleutelt gevoelige bestanden. De criminelen verantwoordelijk voor de aanval vragen tot wel 10.000 dollar om de data opnieuw vrij te geven.

Voorspelbaar

De huidige trend van aanvallen loopt precies zoals voorspeld. Het viel beveiligingsonderzoekers van het begin af aan al op dat hackerscollectieven zich focusten op het kraken van kwetsbare Exchange-servers zonder ze ook echt uit te buiten. De installatie van de web shell-achterpoort leek aanvankelijk het voornaamste doel. Het is logisch dat die web shells niet voor eeuwig onbenut zouden blijven. Nu de zero days massaal zijn uitgebuit, is het schijnbaar tijd om geld te verdienen aan gekraakte servers.