Hoe is het cybersecuritylandschap in het voorbije jaar veranderd en wat staat ons te wachten voor 2019? Twee securityleveranciers, SecureWorks en Sophos, brengen vandaag gelijktijdig hun jaarlijkse securityrapporten uit en maken een stand van zaken op.

“Het dreigingslandschap is ongetwijfeld aan het veranderen”, zegt Joe Levy, CTO van Sophos. “Minder bekwame cybercriminelen worden weggewerkt en de sterksten onder hen worden steeds beter. Uiteindelijk blijven we achter met minder, maar slimmere en sterkere tegenstanders.”

Dat zegt ook Mike McLellan, onderzoeker bij SecureWorks: “We zien nog steeds grote volumes van opportunistische cybercriminaliteit, maar de voornaamste dreiging komt van een klein aantal goed georganiseerde groeperingen. Die gaan erg gesofisticeerd te werk en gebruiken technieken die minstens even geavanceerd zijn als wat we zien bij staatsgebonden aanvallen. We hebben een kleine tien van zulke organisaties in de gaten.”

Deze sluwe criminelen weten dat het dark web niet langer een open speeltuin is voor criminelen, maar dat een groot aantal security-onderzoekers en politie deze kanalen in de gaten houdt. Ze zullen hun diensten (malware of gestolen data) nog via het dark web aanbieden, maar hebben andere manieren gevonden om te communiceren en hun businessrelaties uit te bouwen, met strenge operationele veiligheid en buiten het vizier van internationale wetshandhaving.

Eén ding verandert evenwel niet: criminelen zullen altijd de makkelijkste manier zoeken om snel rijk te worden. Liefst met zo min mogelijk risico. Ransomware, cryptojacking en banking trojans (die steeds vaker ook cryptowallets en -beurzen viseren) blijven daarom populaire tools in het arsenaal van de cybercrimineel.

Cryptojacking blijft populair

In 2017 werd bij minstens één op drie organisaties cryptominingactiviteit op het netwerk gedetecteerd, zo stelt SecureWorks. In sommige gevallen bleven de miners zelfs langer dan een jaar onopgemerkt actief.

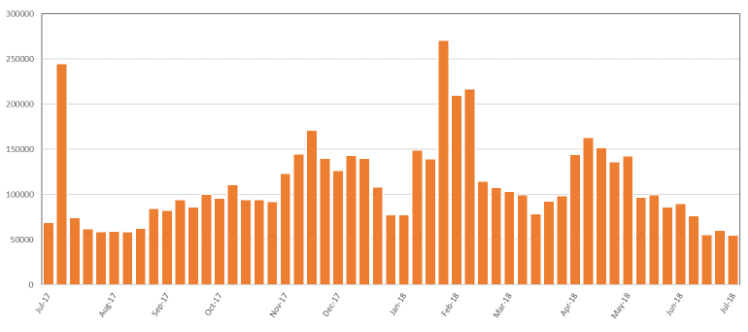

De hoeveelheid cryptominingmalware die tussen juli 2017 en juli 2018 wekelijks werd gedetecteerd. (Beeld: SecureWorks)

Hoewel de waarde van Bitcoin en Monero in het afgelopen half jaar is gehalveerd, is de return on investment nog steeds de moeite waard en blijft het risico erg laag. Criminelen richten zich vooral op grote corporate servers met een hoge uptime, zodat de miningmalware lange tijd ongestoord en onopgemerkt zijn werk kan doen.

In de toekomst zullen wellicht ook steeds vaker geconnecteerde IoT-apparaten om diezelfde reden worden geviseerd. “Omdat cryptojackingmalware platformonafhankelijk kan zijn, kan het mogelijk elk apparaat met een internetverbinding treffen”, merkt Sophos op in zijn rapport.

Voor bedrijven die worden getroffen door cryptominingmalware lijkt de schade in eerste instantie beperkt, omdat er veelal geen data wordt gestolen. Het legt evenwel een dieperliggend probleem bloot, want criminelen hebben niet-geautoriseerde toegang verkregen tot je netwerk. Bovendien komen business-kritieke functies mogelijk in gevaar omdat computerkracht wordt afgetapt. En wat als de cryptominer alleen maar een afleiding is voor andere criminele activiteit?

Ransomware wordt gerichter

Ondanks dat criminelen steeds meer naar cryptojacking grijpen, blijft ook ransomware populair. SecureWorks ontdekte tussen juli 2017 en juli 2018 maar liefst 257 nieuwe vormen van ransomware, al waren die zeker niet allemaal even succesvol. “We zien voortdurend nieuwe ransomwarevarianten verschijnen, maar die zijn niet allemaal even effectief. Het gaat vaak om onprofessionele operaties, die weinig opbrengen”, zegt McLellan.

Gerichte aanvallen met een professionele, manuele aanpak zijn dan wel weer erg lucratief. “2018 zag de opmars van handgeleverde, gerichte ransomware-aanvallen waar cybercriminelen miljoenen dollars aan verdienen”, schrijven de specialisten van Sophos in hun rapport.

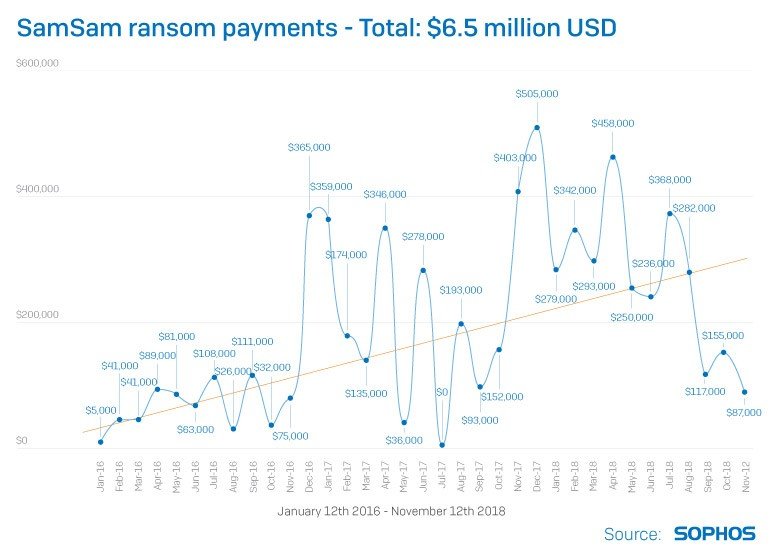

De gerichte SamSam-ransomware is sinds twee jaar een lucratieve bron van inkomsten voor zijn makers. (Beeld: Sophos)

Gerichte ransomware is schadelijker dan wanneer het door een bot wordt geleverd, omdat menselijke aanvallers gericht op zoek kunnen gaan naar slachtoffers en hen eerst grondig bestuderen. De aanval kan vervolgens stap voor stap worden uitgevoerd. Daarbij worden eventuele obstakels omzeild en back-ups van gegevens gewist, zodat het slachtoffer gedwongen wordt te betalen.

“Met gerichte aanvallen is het gedrag inherent onvoorspelbaar en kunnen aanvallers reageren op verdedigingsmechanismen die hen aanvankelijk tegenhouden om hun doel te bereiken”, aldus Sophos. De securityspecialist verwacht dat het financiële succes van gerichte ransomwarecampagnes zoals SamSam, BitPaymer en Dharma zal leiden tot meer gelijksoortige aanvallen in 2019. SecureWorks merkt daarbij op dat de makers van SamSam en BitPaymer hun ransomware voor zichzelf houden voor gericht gebruik, in plaats van de malware als dienst door te verkopen.

Aanvallers gebruiken wat voorhanden is

Sophos merkt op dat aanvallers steeds vaker naar bestaande Windows-tools grijpen om op een systeem in te breken, in plaats van het warm water opnieuw uit te vinden. Office-exploits zijn al lang een favoriet wapen van veel criminelen, en blijven dat ook, maar ook beheertools worden meer en meer voor criminele doeleinden ingezet.

“In een ironische twist gebruiken cybercriminelen essentiële of ingebouwde Windows-tools voor IT-beheer, zoals PowerShell-bestanden en Windows Scripting-executables, om malware-aanvallen uit te voeren”, zegt Levy.

“In een ironische twist gebruiken cybercriminelen essentiële Windows-tools om malware uit te voeren.”

Een ander populair voorbeeld is EternalBlue, een exploit die gebruik maakt van een kwetsbaarheid in Microsofts Server Message Block (SMB)-protocol. Hoewel het lek al meer dan een jaar geleden werd gepatcht, zijn heel wat systemen nog altijd kwetsbaar. Daardoor blijft het vandaag een populaire tool voor cybercriminelen, onder meer voor de snelle verspreiding van cryptominingmalware over bedrijfsnetwerken.

Tot slot maken aanvallers gebruik van verschillende legitieme scripts om een uiteindelijke malware-payload te camoufleren. Door een reeks verschillende scripttypes aan elkaar te koppelen, die op het einde van de ketting een aanval uitvoeren, kunnen hackers een kettingreactie in gang zetten voordat IT-managers ontdekken dat een bedreiging actief is op het netwerk. Eenmaal ingebroken is het dan nog moeilijk om de uitvoering van de payload te voorkomen.

Nieuw doelwit: Internet of Things

Terwijl steeds meer apparaten thuis en in het bedrijf met het internet worden verbonden, hebben criminelen nieuwe manieren bedacht om in te breken op deze apparaten en gegevens te stelen, of ze in te zetten in een botnet voor cryptomining of een grootschalige DDoS-aanval. In 2018 toonde de VPNFilter-malware de enorme impact van een aanval op embedded systemen en geconnecteerde apparaten.

Lees dit: Waarom het bedrijfsnetwerk de perfecte achterdeur is voor malware

“Dit soort aanvallen is een uitdaging om te detecteren omdat het zelden duidelijk is, totdat er iets vreselijk mis gaat, dat het apparaat besmet is”, schrijft Sophos in zijn rapport. “In veel gevallen is de malware niet persistent aanwezig op de IoT-apparaten en volstaat het om het apparaat uit en weer aan te zetten. Dat is evenwel niet altijd mogelijk of praktisch en voorkomt niet dat het apparaat daarna gewoon weer opnieuw wordt besmet.”

Sophos zag in 2018 een significante groei in het volume aanvallen gericht op IoT-apparaten. Die trend zet zich in de toekomst voort, naarmate ook de omvang van het Internet of Things toeneemt. Security moet daarom een fundamentele plek krijgen bij de ontwikkeling van IoT-apparaten, zegt ook Eddy Willems, securityspecialist bij G Data in een opiniestuk op deze website.

Je zal gehackt worden

SecureWorks en Sophos leggen in hun respectievelijke rapporten de nadruk net iets anders, maar de boodschap is dezelfde: cybercriminelen gaan steeds geavanceerder te werk en elk bedrijf loopt risico om gehackt te worden.

“Wanneer we het over APT’s (Advanced Persistent Threats, red.) hebben, denken we vaak aan staatsgebonden hackergroepen uit Rusland of China. Bedrijven hebben niet het gevoel dat ze een doelwit zijn, maar wanneer je geld verdient, loop je risico om te worden aangevallen door groeperingen die net zo geavanceerd zijn”, vertelt McLellan. “Organisaties moeten begrijpen dat ze het doelwit kunnen zijn van een net zo gesofisticeerde criminele groep.”

Lees dit: Goede IT-security begint niet bij technologie, maar bij de mens

Het is een kleine groep van professionele criminele actoren die verantwoordelijk is voor het merendeel van de financiële verliezen die bedrijven oplopen als gevolg van cybercriminaliteit. Deze organisaties maken gebruik van social engineering en geavanceerde technieken om op een gerichte manier hun aanvallen uit te voeren.

Beide securitybedrijven stellen vast dat veel aanvallen vandaag nog altijd bij een spam- of phishingmail beginnen. De eerste lijn van bescherming begint dan ook bij een werknemer die zich bewust is van de risico’s. “Het is belangrijk dat je werknemers de bedreigingen begrijpen, maar je kan ook niet alle verantwoordelijkheid bij hen leggen. Aanvallen kunnen heel gesofisticeerd en moeilijk te herkennen zijn. Je hebt nog altijd aanvullende bescherming nodig”, nuanceert McLellan.

De securityaanbevelingen van SecureWorks en Sophos liggen in dezelfde lijn en hebben betrekking tot fundamentele zaken zoals het invoeren van tweefactorauthenticatie, over het tijdig patchen van kwetsbaarheden, tot het implementeren van antivirus- en EDR (Endpoint Detection and Response)-oplossingen. Daarnaast zijn ook niet-technische maatregelen zoals een gedegen wachtwoord- en e-mailbeleid van belang.