AMD-chips gebaseerd op de Zen 2-architectuur bevatten een bug waarlangs gevoelige data zoals encryptiesleutels kan lekken. Een patch is niet vanzelfsprekend.

Google Project Zero ontdekte een kwetsbaarheid in de Zen 2-architectuur van AMD-processors. De beveiligingsonderzoekers van Google noemden de bug Zenbleed. De minder catchy naam voor de kwetsbaarheid is CVE-2023-20593.

Zenbleed laat aanvallers toe om gevoelige informatie uit een systeem te smokkelen. Denk daarbij aan encryptiesleutels of wachtwoorden. Zenbleed hoort thuis in hetzelfde rijtje als de Spectre- en Meltdown-bugs die vooral Intel-chips tijsterden. Ook deze kwetsbaarheid is immers het gevolg van zogenaamde speculatieve uitvoering. Eerder legden we al in meer detail uit wat er precies achter die term schuilt, hoe misbruik in z’n werk gaat en waarom een oplossing vinden zo complex is.

Geen complex misbruik

Criminelen kunnen deze bug in theorie vrij eenvoudig uitbuiten. Fysieke toegang tot een systeem is niet nodig. Het volstaat om op een kwetsbare computer of server een malafide website te laden waarin specifieke JavaScript-code draait. Op dit moment wordt de bug gelukkig nog niet in het wild uitgebuit.

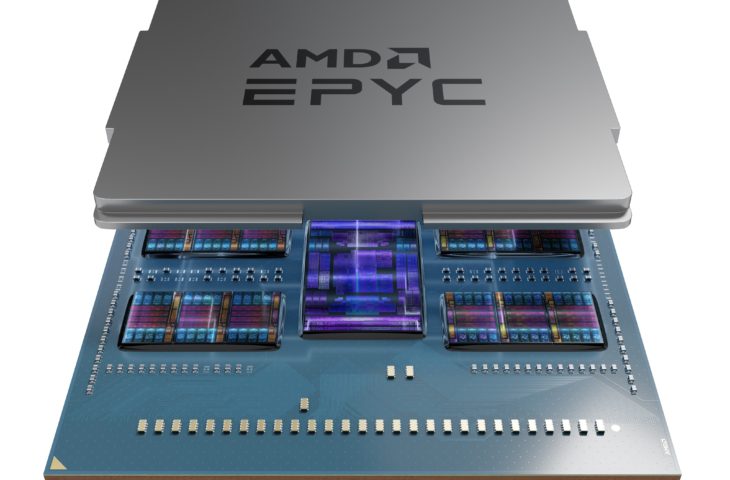

De enige manier om de bug weg te werken zonder dat daar grote prestatieproblemen mee gemoeid gaan, is via een firmware-update. Ook de firmware-patch kan echter een invloed hebben op de prestaties van bepaalde workloads. AMD lanceerde al een patch voor zijn Epyc 7002-chips die vele in servers aanwezig zijn. Pc’s zijn in principe ook kwetsbaar, maar vormen in de praktijk een minder interessant doelwit voor aanvallers.

Alomtegenwoordige architectuur

Zen 2 is intussen al vier jaar oud, maar de architectuur blijft relevant. Tot vandaag heeft AMD chips in de line-up die gebaseerd zijn op Zen 2. Tegen december zullen Ryzen-desktopchips met Zen 2 een firmware-patch krijgen. Voor laptops met Ryzen 4000-CPU’s staat een update gepland voor november. Ook Threadripper 3000-processors zijn kwetsbaar. Daar mikt AMD op oplossingen vanaf oktober, al naargelang het model.

De timing is niet verwonderlijk, aangezien speculatieve uitvoering een complex maar essentieel onderdeel vormt van de werking van een moderne processor. Zonder speculatieve uitvoering kelderen de prestaties, dus AMD moet een patch zien te vinden die het probleem wegwerkt, zonder al te veel aan de prestaties te raken.