Hackers die banden hebben met China maken actief misbruik van een pas ontdekt lek in Atlassian Confluence. Daardoor kunnen ze onder andere toegang krijgen tot bedrijfsdata.

Update 17/10 9u: Ook de FBI en CISA waarschuwen organisaties voor het gevaarlijke lek en wijzen hen erop dat ze dringend hun Atlassian Confluence-servers moeten patchen. De patch is sinds 4 oktober beschikbaar. Atlassian adviseert bedrijven om zo snel mogelijk te updaten naar versie 8.3.3 of nieuwer, 8.4.3 of nieuwer of 8.5.2 of later.

Wie niet kan upgraden, wordt geadviseerd om de servers zo snel mogelijk offline te halen. IT-admins kijken best uit naar indicatoren van inbraak waaronder bijvoorbeeld verdachte nieuwe admin user-accounts.

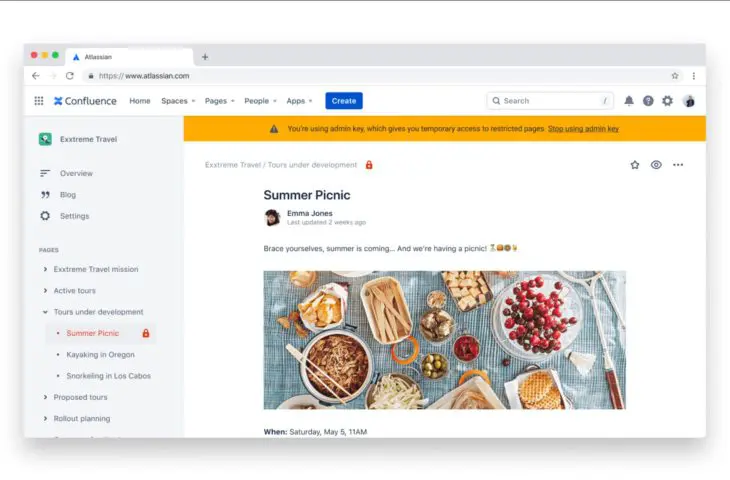

Origineel 12/10: De samenwerkingssoftware Confluence van Atlassian wordt aangevallen door hackers. Dat ontdekte Microsoft. De aanval is het werk van Storm-0062. Dat is een groepering die gelinkt wordt aan de Chinese overheid. De aanvallers misbruiken een zero day-kwetsbaarheid in Atlassian Confluence die pas begin deze maand aan het licht kwam.

De kwetsbaarheid (CVE-2023-22515) krijgt een maximale CVE-rating van 10 en kan je dus kritisch noemen. Ze laat aanvallers doe om authenticatie te omzeilen, zelf beheerdersaccounts te maken en van daaruit instellingen te veranderen of zelfs data te stelen. De kwetsbaarheid treft enkel on-premises installaties van Confluence. Wie de cloudversie gebruikt, hoeft zich dus geen zorgen te maken.

Patch beschikbaar

Het is onduidelijk hoe groot de impact van de aanval is. Atlassian zelf geeft aan dat minstens een handvol klanten al slachtoffer is geworden. Het bedrijf heeft al een patch uitgebracht voor de bug. Wie die snel installeerde, kon de dans dus ontspringen. Hoe dan ook is het belangrijk om de patch nu zo snel mogelijk uit te rollen, aangezien de impact van een hack oneindig veel groter is dan de eventuele strubbelingen van het patchproces.

De aanval legt een trend bloot: organisaties die software on-premises draaien, lopen vaak een groter risico dan bedrijven die dezelfde software consumeren in de cloud. Dat heeft weinig te maken met de cloud zelf, en meer met het patchbeleid van SaaS-aanbieders. Zij talmen niet niet de installatie van een update die een kritiek lek dicht, terwijl beheerders van on-premises infrastructuur toch nog vaak de ernst en hoogdringendheid van zo’n patch onderschatten. Daar maken aanvallers zoals Storm-0062 handig gebruik van.

lees ook

Schandalige bug in Atlassian Confluence actief misbruikt

Het is niet de eerste keer dat aanvallers op Atlassian gemunt hebben. Deze zomer misbruikten hackers een schandalige bug in de software. Atlassian had in een Gobelijn-momentje best practices met worst practices verward, en een hardgecodeerd wachtwoord in z’n software gebruikt dat natuurlijk gelekt was.