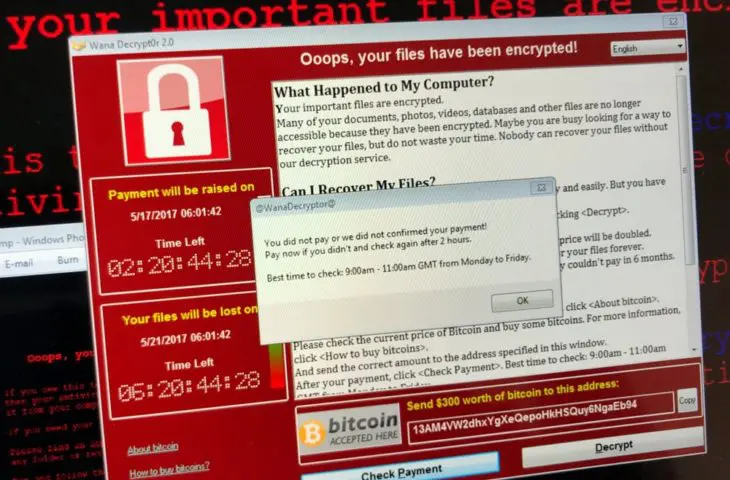

Twee jaar geleden trok WannaCry als een lopend vuurtje door computernetwerken wereldwijd. De ransomware versleutelde honderdduizenden computers in meer dan 150 landen op amper enkele uren tijd. Vandaang zijn meer dan een miljoen pc’s nog altijd kwetsbaar.

WannaCry maakte gebruik van twee exploits, DoublePulsar en EternalBlue, om op Windows-systemen in te breken en zich snel door een netwerk te verspreiden. De exploits werden oorspronkelijk door de NSA ontwikkeld, maar belandden op de zwarte markten kwamen uiteindelijk in handen van een (vermoedelijk) Noord-Koreaanse hackergroep, die ze gebruikte voor de WannaCry-ransomware.

Ook NotPetya, dat amper een maand na WannaCry voor heel wat onrust zorgde, gebruikte dezelfde tools. Nochtans was Microsoft al op de hoogte gesteld van de gestolen exploits en had het reeds voor de uitbraak van WannaCry patches gepubliceerd. Wie zijn systemen op tijd had gepatcht, was dus beschermd.

Shodan

Patchen blijkt evenwel voor heel wat gebruikers een moeilijke zaak. In de maanden na WannaCry en NotPetya bleeft EternalBlue opduiken als onderdeel van allerlei malwarecampagnes. We zijn ondertussen twee jaar verder en nog steeds zijn meer dan een miljoen geconnecteerde endpoints kwetsbaar voor de exploits. Dat bericht TechCrunch op basis van data uit Shodan, de zoekmachine voor kwetsbare databases en apparaten die via het internet kunnen worden aangesproken.

De techblog merkt daarbij terecht op dat het totale aantal kwetsbare apparaten wellicht nog veel hoger ligt, aangezien Shodan alleen endpoints controleert die met het internet verbonden zijn. Kwetsbare apparaten die via een lokaal netwerk met die endpoints in contact staan, kunnen door de zoekmachine niet worden gezien.

Patchen

Zolang het aantal kwetsbare systemen zo groot blijft, zullen aanvallers de gestolen NSA-tools blijven gebruiken om hun payloads op systemen binnen te brengen en te verspreiden. Dat gebeurt vandaag niet alleen voor ransomware, maar bijvoorbeeld ook om netwerken te besmetten met cryptominers of getroffen computers in te zetten voor DDoS-aanvallen.

Ook al is de dreiging van WannaCry zo goed als geneutraliseerd, blijven de gerelateerde exploits slachtoffers maken. Een goed patchbeleid blijft in dit geval de beste bescherming en een belangrijk onderdeel van je security-aanpak.