“Over een uur houden we even een online vergadering.”, “Heb je de mails al beantwoord?”, “Waar blijft mijn verslag?” Soms loopt het aantal opdrachten zo hoog op, dat je door de bomen het bos niet meer ziet. Bij de website van je server kan dit ook gebeuren. Doorgaans door een gerichte aanval van cybercriminelen die een website offline willen halen. De aanval die zij hiervoor gebruiken, wordt ook wel een DDoS-aanval genoemd.

Dit stuk is een onderdeel van onze ‘IT uitgelegd‘-reeks, waarin we belangrijke begrippen en technologieën achter producten en innovaties vandaag op een begrijpelijke manier uitleggen.

Een DDoS-aanval is een cyberaanval die de aanvaller geen toegang verleent tot de internetomgeving. In plaats hiervan haalt het een website of dienst offline.

In mei werd dit type aanval gelanceerd tegen Belnet, waardoor websites van ongeveer 200 Belgische organisaties verschillende uren niet toegankelijk waren. Zowel de interne dienst van Belnet als het Centrum voor Cybersecurity België, hadden er hun handen vol aan.

Verschillende technieken onder één noemer

Het resultaat van de aanval is nu duidelijk, maar de vraag blijft hoe een DDoS-aanval precies wordt opgezet. Hiervoor zijn verschillende technieken mogelijk, die allemaal onder de noemer DDoS worden samengebracht. Enkele van die technieken worden benoemd als:

- Ping flood

- SYN flood

- HTTP flood

Ping flood

Ping flood is een DDoS-aanval waarin de aanvaller de server overspoelt met Internet Control Message Protocol (ICMP)-verzoeken. De aanval gaat uit van het principe dat een verzoek wordt beantwoord door de server met eenzelfde aantal antwoorden.

Een ICMP-verzoek is een onschuldig verzoek dat gebruikt wordt om te testen of een website online is en snel reageert. Dit verzoek vereist een kleine inspanning van de server voor de verwerking. Een ping flood-aanval maakt gebruik van dit principe en overspoelt de server met verzoeken.

SYN flood

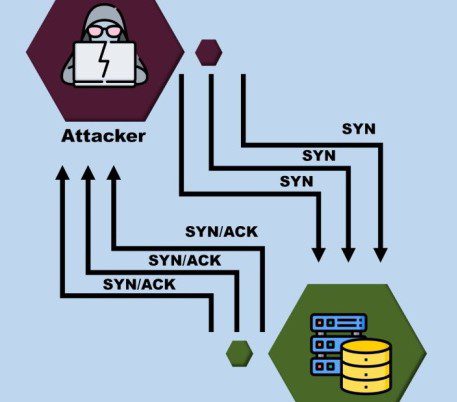

Deze aanvalsmethode maakt misbruik van Transmission Control Protocol (TCP), door het regelmatig verzenden van initiële verbindingsverzoeken (SYN). Hiervoor is het belangrijk te weten dat een TCP-verbinding steunt op een 3-way handshake.

De drie processen volgen elkaar als volgt op: eerst stuurt de klant een SYN-pakket naar de server om de connectie op gang te trekken. Dan reageert de server met een SYN/ACK-pakket, waarmee die de communicatie bevestigt. Tot slot stuurt de vragende partij een ACK-pakket om te bevestigen dat het gestuurde pakket correct werd ontvangen. Uiteindelijk is de TCP-connectie open en kan data verstuurd en ontvangen worden.

In SYN flood-aanvallen wordt de eerste handeling massaal verstuurd naar de server. De server reageert, maar krijgt geen reactie terug om de connectie tot stand te brengen.

Je kan het eigenlijk vergelijken met een restaurantkeuken, daar komen bonnetjes binnen met de bestelde gerechten. Als de gerechten klaar zijn, dan zet de keuken ze klaar voor het zaalpersoneel. Stel nu dat het zaalpersoneel de gerechten nooit komt ophalen. Geen enkel gerecht verlaat de keuken en het volledige werkoppervlak van de chefs wordt in beslag genomen door bereide gerechten. De keuken kan op dat moment duidelijk niet verder koken, maar de bestellingen blijven wel binnenrollen.

HTTP flood

Een HTTP-verzoek is een normaal verzoek van bijvoorbeeld een webbrowser aan een server. HTTP flood-aanvallen zijn volumineus en hebben minder bandbreedte nodig. Het type vraag daarom meer kennis over de slachtoffersite en iedere aanval moet uniek zijn.

De DDoS-aanval kan gebaseerd zijn op twee verzoeken: GET of POST. Het eerste verzoek vraagt standaard en statische inhoud van de website, zoals het laden van een afbeelding. Een POST-verzoek daarentegen is veeleisender. HTTP flood-aanvallen die gebruik maken van POST-verzoeken zijn daarom efficiënt voor de aanvaller. Daar staat wel tegenover dat de aanval moeilijker op te zetten is dan een aanval op basis van GET-verzoeken.

Teamwerk

Nu is het zo dat de voorgaande technieken niet veel effect zullen hebben als slechts één computer de aanval lanceert. Daar komt de eerste D van DDoS om de hoek kijken. Bij een Distributed Denial of Service-aanval werken namelijk meerdere computers samen om één server aan te vallen. Die kracht is nodig om een aanval te lanceren met een enorme omvang, om bijvoorbeeld het Belnet-netwerk plat te leggen.

Bij een Distributed Denial of Service-aanval werken meerdere computers samen om één server aan te vallen.

Wat meerdere computers samen kunnen verwezenlijken, is eigenlijk hetzelfde als wat uitzonderlijke regenval kan doen. Bij een kleine bui kan een rivier makkelijk de extra hoeveelheid water opvangen. Regent het ineens uitzonderlijk lang en hard, dan overstroomt de rivier en treedt deze buiten de oevers. De functie van de rivier wordt in de computerwereld overgenomen door een server, die krijgt verzoeken van gebruikers om toegang te krijgen tot een website en verwerkt die.

Met voorbedachten rade

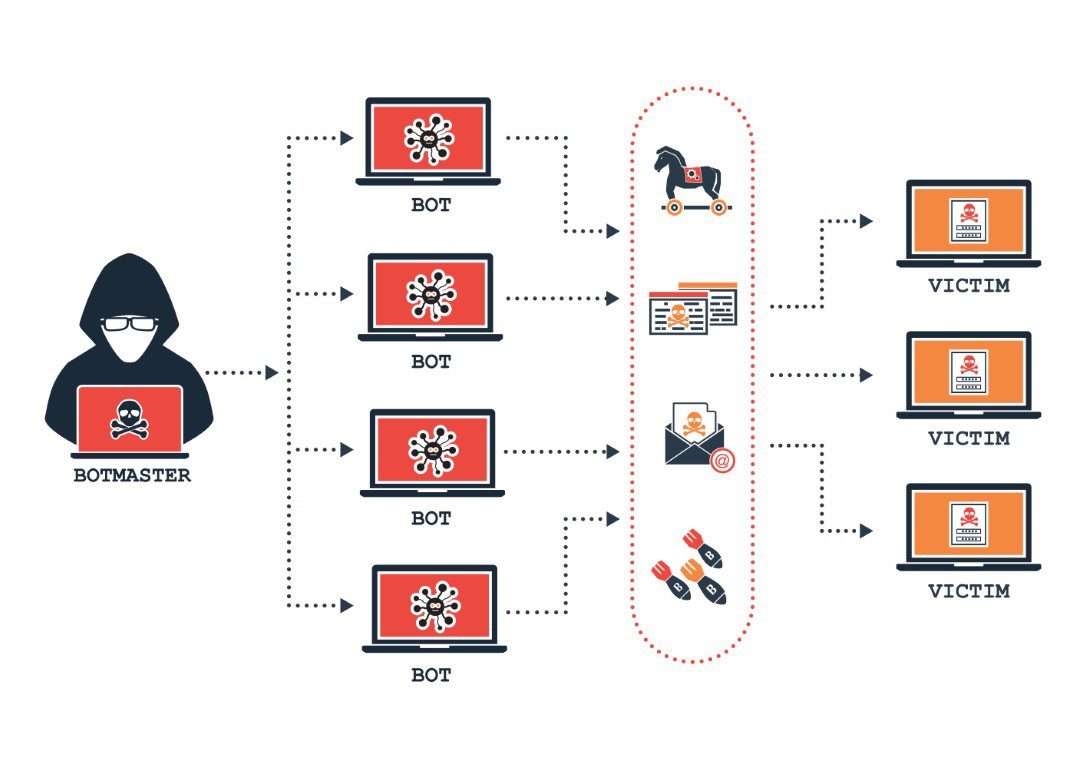

Alleen is maar alleen en samen staan we sterk. Maar hoe komt een cybercrimineel nu aan een netwerk van computers om een DDoS-aanval te lanceren? Doorgaans niet door een Facebook-groepje enthousiastelingen op te trommelen.

Een cybercrimineel heeft een DDoS-aanval al lang voor de uitvoer bedacht. Met phishing-mails en malware is een leger ontstaan dat de crimineel op ieder gewenst moment kan inzetten. Dit leger krijgt de algemene benaming botnet. Maar wanneer een botnet ontdekt wordt, krijgt het netwerk nog een specifiekere benaming toegewezen. De gebruikers van deze computers vermoeden niets, doordat het virus op de achtergrond draait.

Telefoons of IoT-toestellen zoals webcams en routers kunnen overigens ook dienen voor een aanval. Begin dit jaar kwam bijvoorbeeld aan het licht dat Androidtelefoons in een botnet worden misbruikt. Specifiek gaat het over de Android Debug Bridge-interface (ADB). Die interface laat ontwikkelaars toe om rechtstreeks met toestellen te communiceren. In principe schakelen verkopers ADB standaard uit voor toestellen in de rekken, maar niet iedere fabrikant volgt die regel even nauwgezet.

lees ook

Internet of Things of Internet of Trouble?

Onopzettelijke aanval

De bovengenoemde DDoS-aanvallen steunen allemaal op een onschuldige handeling, die nodig zijn bij dagdagelijkse internethandelingen. Daarom kan het gebeuren dat websites met een kleine bandbreedte of op piekmomenten overbelast raken.

Dit is in het verleden weleens gebeurd in de maand mei. De website voor de belastingaangifte krijgt tegen de deadline namelijk vaak te veel verzoeken. Voor studenten is het moment waarop de examenresultaten online komen misschien een meer herkenbaar voorbeeld. Deze overbelastingen kwamen er echter steeds per ongeluk en waren helemaal niet het werk van een cybercrimineel die jou een blik op je examenresultaten niet gunde.

Oplossingen

DDoS-aanvallen zijn niet zo moeilijk op te zetten. Met software die vrij toegankelijk is, kan zowat iedereen een DDoS-aanval lanceren. Toch is het één van de meest voorkomende aanvallen waartegen bedrijven moeten vechten.

- Firewall: zorg dat je netwerk veilig is, installeer een firewall en hou die up-to-date.

- Patchen: patch je servers en applicaties met de laatste uitgiftes.

- DDoS-mitigatie: investeer in hardware die je on-premises installeert, om verzoeken razendsnel te analyseren en nutteloze verzoeken in de vuilbak te gooien.

- Specialisten: gespecialiseerde bedrijven zoals Cloudflare, Akamai en Telenet bieden bescherming tegen DDoS-aanvallen.

- Geen enkele server of netwerk is volledig veilig: groepen zoals Anonymous hebben in het verleden al netwerken neergehaald van grote bedrijven.