Cyberbeveiliging is een technische stiel, met technische taal en ogenschijnlijk complexe doelstellingen. Voor niet ingewijden is het niet altijd duidelijk wat er moet gebeuren en waarom. Dat is problematisch, aangezien het gros van de C-suite doorgaans tot die categorie behoort. Hoe maak je de vertaalslag?

Buzzzzz… Aan hippe woorden geen gebrek op Sphere 23. De jaarlijkse security-conferentie van WithSecure (de B2B-tak van het voormalige F-Secure) in Helsinki mogen we zo niet noemen. Spreek liever van een co-security unconference. Halen we de hogedrukreiniger boven en spuiten we de dikke laag marketingverf eraf, dan ontdekken we een visie op beveiliging afkomstig uit ervaring en een nauwe band met partners en klanten. Sterker nog: op het podium zien we handige tips waarmee je zelf aan de slag kan.

Van technische taal naar begrijpbare doelstellingen

Concreet gaat het dan over beveiliging, en hoe je dat precies aanpakt. WithSecure begrijpt waar het schoentje knelt. “Cybersecurity is vaak te technisch”, beseft CISO Christine Bejerasco. Dat besef groeit in de sector en speelt hier een centrale rol. “Beveiligingsspecialisten worden ervan beschuldigd dat ze te technisch zijn, waardoor er een kloof ontstaat met de C-suite”, weet Bejerasco. “Vaktermen en producten moeten plaats maken voor een meer begrijpbare zakelijke taal.”

Vaktermen en producten moeten plaats maken voor een meer begrijpbare zakelijke taal.

Christine Bejerasco, Ciso WithSecure

De marketingbozo’s van WithSecure noemen de visie die daarvoor moet zorgen Outcome Based Security. Dat betekent dat je niet beveiligt om te beveiligen, maar beveiligingsdoelstellingen koppelt aan de doelstellingen van je bedrijf? Wat is de core business? En hoe bescherm je die tegen de belangrijkste cyberrisico’s? De insteek is niet uniek: de meeste beveiligingsspecialisten prediken vandaag om security meer te integreren met de business. Dat moet, want budget is niet oneindig en een digitale muur rond een onderneming is nooit hoog genoeg om honderd procent veiligheid te garanderen.

Resultaten als uitgangspunt

WithSecure heeft zijn zakenmodel afgestemd op die nieuwe realiteit, claimt Sivu Silvanto. Als Director of Product Marketing weet ze dat er een jungle van technologie bestaat, waarin je moet zoeken naar de juiste mix op basis van de outcomes. “Technologie alleen kan niet weerstaan aan alle aanvallen”, zegt ze. “Een combinatie met diensten is nodig.” Aan die combinatie kom je wanneer je outcomes, dus resultaten, als uitgangspunt neemt om een strategie te bepalen.

lees ook

Waarom geen energielabel voor software?

Hoe ziet die strategie er dan uit? Staat die beschreven in een technisch e-book van 25 pagina’s waar enkel hooggeschoolde cybersecurityspecialisten aan uit kunnen? En hoe verwacht je om in dat geval de onderneming mee op de kar te krijgen? Bejerasco reikt de tools aan om een basisstrategie op te stellen die zowel werkt als uitgangspunt voor het technische verhaal, als ijkpunt voor conversaties met de C-suite en raad van bestuur.

Business Model Canvas voor security

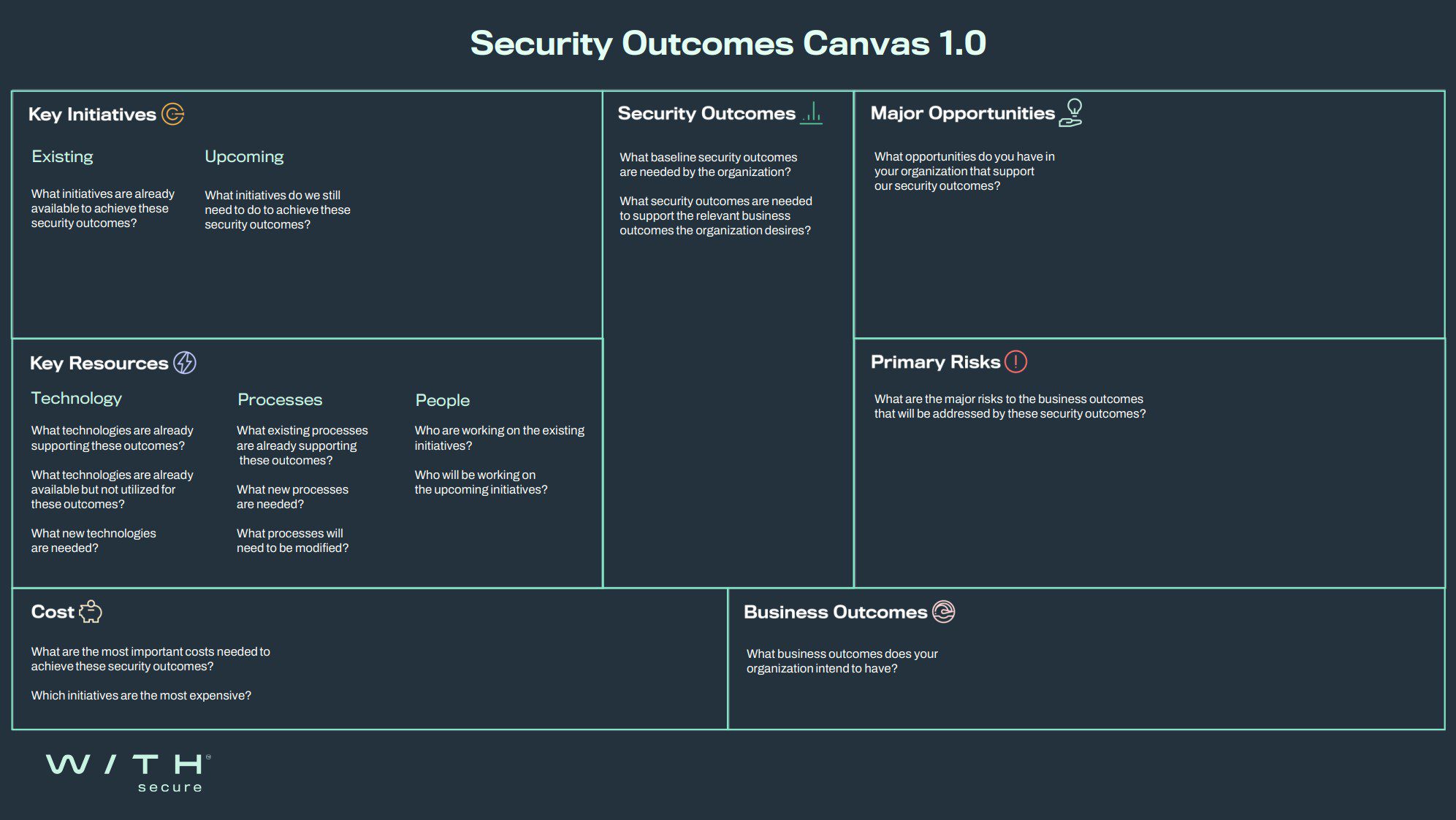

Aan de basis ligt het Security Outcomes Canvas, dat geïnspireerd is door het Business Model Canvas. Dat laatste is gebaseerd op werk van Alexander Osterwalder en geldt als een populair model om nieuwe businessmodellen uit te werken of bestaande modellen in kaart te brengen. Het is met andere woorden een document op maat van de minder technische en meer zakelijk georiënteerde collega’s.

Het canvas bestaat uit zeven regio’s. Die moet je telkens beknopt invullen. Zo wordt het eindresultaat hopelijk een document dat tijdelijke strategie overstijgt, uitdagingen en doelstellingen in kaart brengt, en ze vooral koppelt aan de bredere bedrijfsmissie. Die concretisering is cruciaal voor de vertaalslag tussen cybersecurity en het bredere bedrijf.

We fietsen er even door:

- Business outcomes: hier begint je verhaal. Wat wil je organisatie bereiken? Wat zijn de hoofddoelen? In het geval van ITdaily is dat bijvoorbeeld: lezers informeren over de belangrijkste ontwikkelingen in het B2B IT-landschap, en partners ondersteunen om een interessante doelgroep te bereiken.

- Primary risks: Wat zijn de grootste risico’s voor de business outcomes, komende vanuit een digitale hoek? In ons geval zou dat problemen met de ITdaily-server zijn, of een hack van onze digitale infrastructuur. Gebeurt dat, dan zijn we niet meer in staat onze zakelijke doelstellingen te bereiken.

- Security Outcomes: Hier maak je de vertaalslag naar beveiliging. Welke doelstellingen zijn er nodig om de primaire risico’s te mitigeren? Opnieuw ter illustratie: bij ITdaily is dat accountbescherming om ongeoorloofde toegang te vermijden, en beveiliging en patching op het niveau van de server. “De security Outcomes zijn de lijm die beveiligings-initiatieven linkt met je business”, zegt Bejerasco.

- Major Opportunities: Wat is er al gaande in het bedrijf waar je op kan meesurfen om de security outcomes uit te rollen? Dat zou een cloudmigratie kunnen zijn, of een ander transformatieproject. Daarin kan je dan meteen security opnemen. We zijn het niet van plan, maar een migratie van ITdaily naar een andere hostingprovider is bijvoorbeeld een uitstekend moment om de bijhorende beveiliging onder de loep te nemen.

- Key initiatives: Welke initiatieven bestaan er al, en welke zijn nodig om de security outcomes te bereiken. “Let op, het is de bedoeling dat het Canvas niet groter wordt dan een A4”, zegt Bejerasco. “Hou het beknopt.” In ons voorbeeld zouden we de uitrol van MFA kunnen noemen, bewustmaking rond phishing, en een audit van het patch- en updatebeleid.

- Key Resources: wat heb je nodig? Verdeel dat maar onder in mensen, processen en technologie. Die terminologie begrijpt iedereen. Vat samen wat je al hebt en gebruikt, wat je nog in gebruik moet nemen en wat nieuw nodig is. Idem voor de processen: welke lopen er al goed, welke kunnen beter en welke heb je nieuw nodig? En welke mensen gaan wat doen? Bij ITdaily zou WordPress in het rijtje staan, samen met Microsoft 365. Onze processen om artikelen online te zetten en de ontwikkelaars te contacteren zijn belangrijk, en wat mensen betreft moeten we op de hostingprovider, de ontwikkelaar en de journalisten vertrouwen.

- Cost: Wat gaat dat allemaal kosten? Het is niet altijd eenvoudig om een prijs op initiatieven te plakken, maar je kan wel een indicatie geven. Wat is bijvoorbeeld het loon van de ontwikkelaars in het geval van ITdaily? Hoeveel kost extra DDoS-bescherming bij de hoster? Wat kost Microsoft 365?

Dat is een hele boterham, maar zoals je ziet hangt het hele verhaal aan elkaar. Je kan perfect de omgekeerde beweging maken van de kostprijs langs de initiatieven en de outcomes naar de businessdoelstellingen.

Fundering voor de lange termijn?

Als beveiligingsspecialist kan je hierop een technisch verhaal bouwen binnen je departement. Naar de C-suite toe heb je een handig document in handen om steeds op een begrijpbare manier uit te leggen wat er moet gebeuren, en waarom.

lees ook

Laat iemand anders maar CEO zijn: hoe een valse cyberaanval ons miljoenen kost

Daarmee is de kous vermoedelijk niet af. Cyberrisico’s blijven soms vaag, zeker voor niet-technische profielen. Orange Cyberdefense investeerde niet voor niets de nodige centen in een virtueel spel om C-levels de impact van een aanval op hun domein te laten ervaren. Zoiets blijft ook met dit document relevant, maar het is een handige stap. Als beveiligingsexpert kost het relatief weinig moeite om het Security Outcomes Canvas op te stellen.

Kwestie van vertrouwen

De volgende fase wordt opnieuw technischer. Op wie ga je vertrouwen om je beveiligingsprojecten uit te voeren? Welke projecten en diensten zijn nodig. WithSecure hamert van zijn kant op het belang van vertrouwen.

“Veel bedrijven spreken inderdaad over producten, maar de belangrijkste vraag blijft wie je vertrouwt”, illustreert CEO Juhani Hintikka. Wie je ook vertrouwt, gratis zal een oplossing nooit zijn. Gewapend met het Security Outcomes Canvas heb je in ieder geval een tool in handen om het wat en waarom van producten en diensten beter uit te leggen.