Sophos heeft op lange termijn onderzoek gedaan naar de SamSam-ramsomware die eind 2015 voor het eerst werd ontdekt. Het rapport van de securityspecialist geeft inzicht in de werking en het succes van deze ransomware.

Sinds vorig jaar denken we bij het woord ‘ransomware’ automatisch aan de grootschalige WannaCry-aanval van mei 2017. Op enkele dagen tijd werden meer dan 230.000 computers in 150 landen besmet. Europol sprak van een ongekende omvang.

Ondanks de grote schaal waarop WannaCry schade aanrichtte, kan je de aanval als ransomware moeilijk succesvol noemen. Het wordt geschat dat de aanvallers een kleine 150.000 dollar buit maakten. Dat is peanuts in vergelijking met andere ransomwarecampagnes, die jarenlang ongestoord hun ding doen.

SamSam

Zo heb je misschien nog nooit van SamSam gehoord, maar de ransomware heeft in het voorbije 2,5 jaar al bijna 6 miljoen dollar opgebracht. Maandelijks halen de criminelen gemiddeld zo’n 300.000 dollar in het laatje. Het losgeld voor de duurste aanval wordt geschat op 64.478 dollar, waar de aanvallers achter WannaCry 300 tot 600 dollar vroegen.

In een nieuw rapport duikt securityspecialist Sophos dieper in de werking van deze malware en de slinkse technieken van de criminele breinen die erachter schuil gaan.

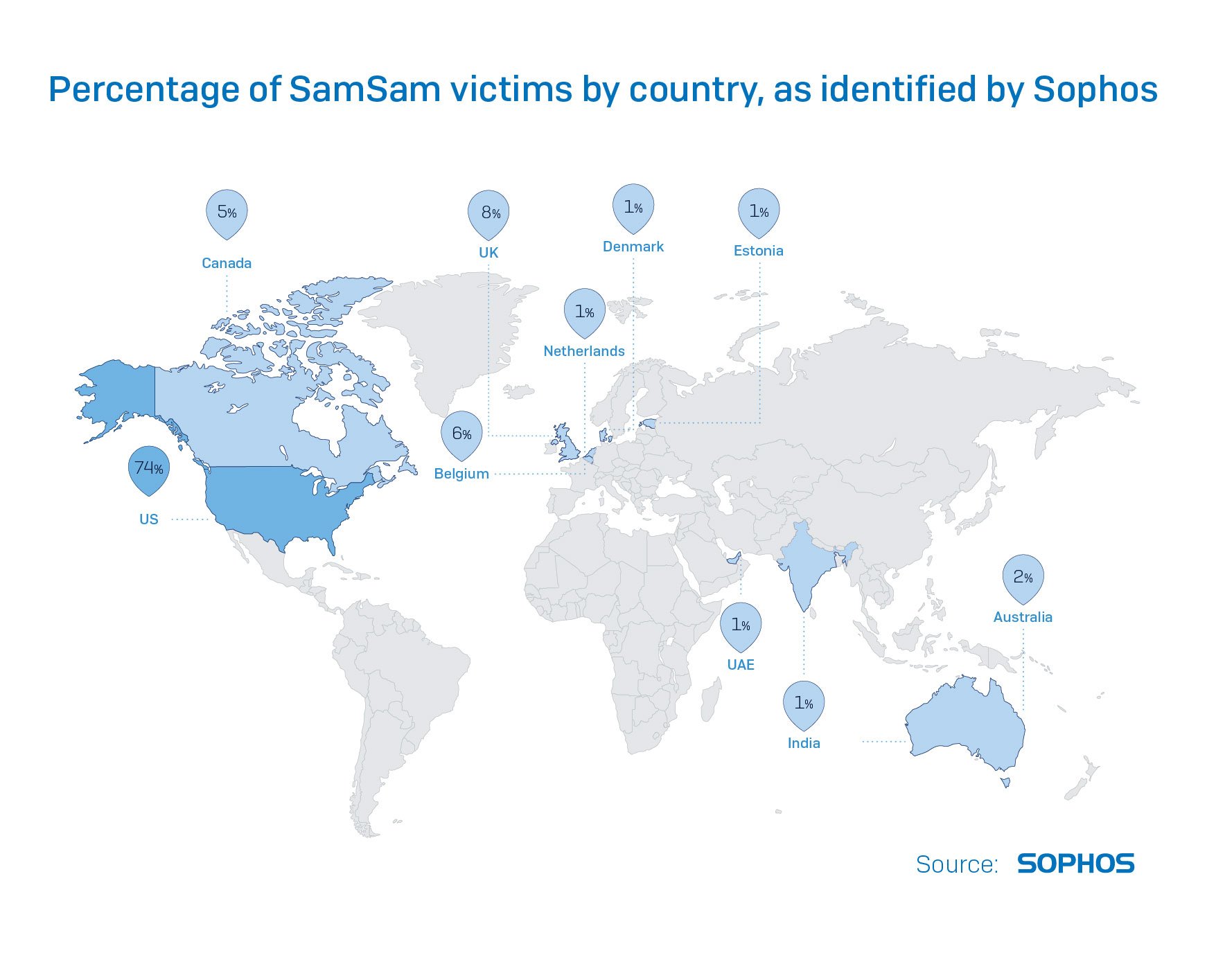

Volgens de informatie van Sophos richtte SamSam tot nog toe met name in de Verenigde Staten schade aan – 74 procent van de bekende slachtoffers zijn hier gevestigd. Het Verenigd Koninkrijk neemt de tweede plek in met 8 procent. België volgt opvallend genoeg op een derde plaats met 6 procent.

België volgt opvallend genoeg op een derde plaats met 6 procent van de slachtoffers.

De aanvallers richten zich met name op middelgrote tot grote organisaties in de gezondheidszorg, het onderwijs en de overheid. Dat zijn slachtoffers die het meeste te verliezen hebben wanneer hun kritieke of gevoelige infrastructuur wordt gecompromitteerd, en ze zullen dus ook sneller geneigd zijn om het losgeld te betalen. Sophos schat dat zo’n 37 procent van de slachtoffers van SamSam dit publiek bekend hebben gemaakt.

Beeld: Sophos

Nauwkeurige aanval

In tegenstelling tot WannaCry dat zich automatisch als een lopend vuurtje verspreidde via de EternalBlue-exploit, gaan de aanvallers achter SamSam veel gerichter te werk. Ze kiezen hun doelwit en bereiden de aanval nauwkeurig voor. Sophos merkt op dat de aanvallen over de tijd heen steeds verfijnder zijn geworden, met een toenemend bewustzijn van hoe de operationele veiligheid kan worden omzeild.

De aanval gebeurt manueel, doorgaans via een besmette remote-desktopomgeving van een machine binnen het bedrijfsnetwerk. Met behulp van conventionele open source en commerciële programma’s voor systeembeheer en penetratietesten worden wachtwoorden achterhaald en ransomware over het netwerk verspreid. Routinematige technieken worden ingezet om endpointbeveiliging te proberen omzeilen.

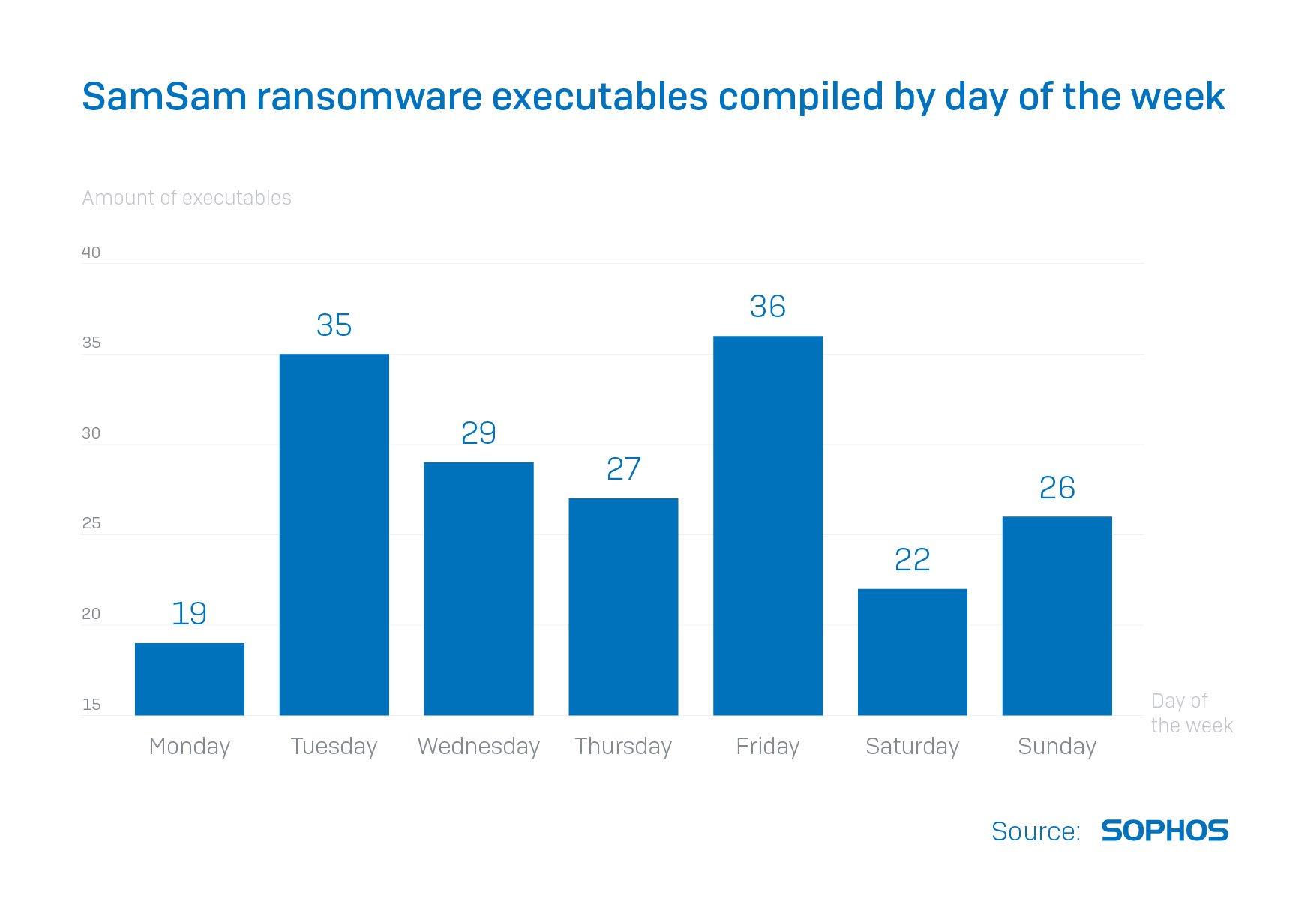

De criminelen wachten het geschikte moment af om de aanval uit te voeren, dinsdag rond middernacht bijvoorbeeld.

Zodra de aanvallers het netwerk hebben afgeschuimd naar een lijst met mogelijke slachtoffers, wachten ze bewust een specifiek tijdstip af om de ransomware-aanval uit te voeren. Aanvallen gebeuren doorgaans rond middernacht, en vooral dinsdagen en vrijdagen zijn populair. De criminelen zijn zich er goed van bewust wanneer de kans het kleinst is dat hun infectie wordt opgemerkt voordat de doelwitten zijn versleuteld. Wordt het encryptieproces toch onderbroken, dan schiet een verwijderingsprogramma in actie om alle sporen van SamSam te wissen.

Beeld: Sophos

Terwijl de meeste ransomware zich richt op documenten, afbeeldingen en andere persoonlijke of werkgegevens, versleutelt SamSam ook de configuratie- en gegevensbestanden die nodig zijn om toepassingen uit te voeren. Alleen Windows en de Edge-browser (of Internet Explorer) blijven operationeel. Een back-up van alleen de bestandsmappen is dus niet voldoende om van de aanval te recupereren.

Opvallend detail: de aanvallers hebben recent een meer berouwvolle toon aangenomen. Bij de ransomwarebestanden zit een document met de naam SORRY-FOR-FILES.html, en alle versleutelde bestanden worden voorzien van de extensie .weapologize.

Het losgeld wordt in Bitcoin gevraagd, waardoor het moeilijker te traceren is. De betaling gebeurt via een anonieme betaalsite op het dark web, met een voor elke getroffen organisatie uniek adres. Via deze site kunnen de criminelen rechtstreeks communiceren met de slachtoffers om de betaling in goede banen te leiden, alsof het om klantenservice bij een legitieme transactie gaat.

Veiligheidsmaatregelen

Uit bovenstaande mag duidelijk zijn dat de SamSam-aanvallers goed weten wat ze doen. Een volledig sluitende oplossing om je tegen een potentiële aanval te beschermen, is er dan ook niet.

Sophos geeft wel nog enkele best practices mee om je bedrijfsnetwerk te beschermen tegen ransomware in het algemeen en SamSam in het bijzonder:

- Beperk de toegang tot poort 3389 (RDP) door alleen personeel toe te staan die een VPN gebruiken om op afstand toegang te krijgen tot alle systemen. Gebruik multifactorauthenticatie voor de VPN-toegang.

- Voer complete, regelmatige kwetsbaarheidsscans en penetratietesten op het netwerk uit. Als je de recente testrapporten nog niet hebt doorgenomen, doe het dan nu.

- Multifactorauthenticatie voor gevoelige interne systemen, zelfs voor medewerkers op het LAN of VPN.

- Maak back-ups die offline en offsite zijn en ontwikkel een noodherstelplan dat het herstel van gegevens en systemen dekt.