WPA3 is een essentiële technologie voor de beveiliging van moderne draadloze netwerken, maar in hoeverre beschermt het ons tegen de bedreigingen van morgen? We overlopen wat WPA3 is, welke voordelen het biedt en wat de valkuilen zijn van de wifi-beveiligingsupgrade.

Beginnen doen we met een korte geschiedenisles. Toen begin jaren 90 de eerste draadloze LAN-netwerken opdoken, was er niet meteen sprake van enige beveiliging. Dat veranderde in 1997, met de toevoeging van Wired Equivalent Privacy (WEP) aan de originele IEEE 802.11-standaard.

De naam was een beetje ongelukkig gekozen, want WEP biedt in principe meer bescherming dan de ethernetkabel, die zelfs vandaag standaard nog altijd geen vorm van authenticatie heeft voor toegang tot het netwerk. WEP vraagt wel authenticatie en was een eerste poging om draadloos dataverkeer versleuteld over het netwerk te versturen.

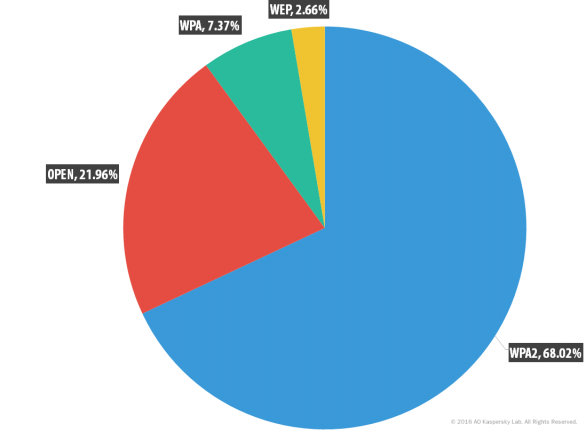

WEP maakt gebruik van een statische sleutel en bleek bijzonder eenvoudig te kraken. In 2003 is de standaard vervangen door Wi-Fi Protected Access (WPA). WPA gebruikt het Temporal Key Integrity Protocol (TKIP), dat sleutels per pakket wijzigt, waardoor de aanvallen die tegen WEP werden gebruikt niet meer werken. Ook WPA is ondertussen onherstelbaar gekraakt en niet langer effectief om een netwerk te beschermen. Toch worden beide standaarden nog altijd gebruikt, zo blijkt uit cijfers van Kaspersky uit 2016.

Bron: Kaspersky Lab

KRACK

WPA2 volgde WPA in 2004 op, en is vijftien jaar later nog altijd de courante beveiligingsstandaard. WPA2 gebruikt veel betere authenticatie en berust op het veiliger encryptieprotocol CCMP, dat is gebaseerd op de Advanced Encryption Standard (AES). Lange tijd leken we goed genoeg af te zijn met WPA2. Daar kwam eind oktober 2017 plotsklaps verandering in met de ontdekking van KRACK, een ernstige kwetsbaarheid die toelaat om het WPA2-protocol te breken en een wifi-connectie over te nemen.

De ontdekking van KRACK bracht de nood voor een nieuwe wifi-beveiligingsstandaard plots in een stroomversnelling. WPA3 stond op dat moment al in de coulissen en werd in januari 2018 door de Wi-Fi Alliance aangekondigd als officiële opvolger voor WPA2. Enkele maanden later was de nieuwe standaard helemaal klaar.

Naast het oplossen van de KRACK-kwetsbaarheid, lost WPA3 een viertal tekortkomingen op die nog bestaan in de huidige WPA2-standaard. Fabrikanten moeten deze nieuwe elementen in hun hardware implementeren om WPA3-gecertificeerd te zijn.

Een belangrijke zwakte van WPA2 is de gevoeligheid voor bruteforce-aanvallen.

Brute force

Een belangrijke zwakte van WPA2 is de gevoeligheid voor bruteforce-aanvallen. Daarbij probeert een aanvaller het wachtwoord te raden door verschillende woordcombinaties te proberen. WPA2 kent geen technische maatregelen om dit soort aanvallen tegen te gaan. Daar komt nog eens bij dat gebruikers gebruikers doorgaans voor relatief eenvoudige wifi-wachtwoorden kiezen, wat het kraken via brute force nog eenvoudiger maakt.

WPA3 levert een betere bescherming tegen dit soort aanvallen, zelfs wanneer gebruikers een wachtwoord instellen dat niet aan de typische wachtwoordaanbevelingen voldoet. De nieuwe standaard doet daarvoor beroep op SAE-authenticatie (Simultaneous Authentication of Equals) als alternatief voor de PSK-authenticatie (Pre-Shared Key) van vorige WPA-versies. Een eenvoudig wachtwoord kan nog altijd even makkelijk worden geraden door een gelukstreffer, maar een geautomatiseerde woordenboekaanval wordt hierdoor flink bemoeilijkt.

Individuele encryptie

WPA3 gebruikt een meer geïndividualiseerde vorm van encryptie via Protected Management Frames (PMF). Daardoor kan een gebruiker nooit het verkeer van een andere gebruiker op een WPA3-netwerk aftappen. Bovendien is het niet mogelijk voor een buitenstaander die het wachtwoord achterhaalt om passief het netwerkverkeer te observeren en zo te proberen sessiesleutels te ontfutselen. Het is eveneens onmogelijk om data te ontcijferen, die is vergaard voor het moment dat het wachtwoord wordt gekraakt.

De individuele encryptie trekt zich ook door naar open wifi-netwerken met de ‘Wi-Fi Enhanced Open’-standaard. Een gratis wifi-hotspot heeft hetzelfde effect op de mens als een schoendoos op een kat, maar securitygewijs is het vandaag even veilig als een spelletje Russische roulette. Het dataverkeer is niet versleuteld, waardoor alle informatie kan worden onderschept, zelfs als je eerst via een webpagina moet aanmelden. De opmars van HTTPS biedt al deels een oplossing, maar een pottenkijker kan nog altijd zien welke websites je bezoekt en de inhoud van HTTP-pagina’s inkijken.

Een gratis wifi-hotspot is vandaag even veilig als een spelletje Russische roulette.

Om dat probleem beter aan te pakken, is Wi-Fi Enhanced Open in het leven geroepen. Het protocol is technisch gezien geen onderdeel van de WPA3-certificering. Fabrikanten kunnen het optioneel implementeren. Wanneer je met een publiek wifi-netwerk verbindt, wordt het verkeer tussen jouw toestel en het accesspoint in dat geval versleuteld, zonder dat je noodzakelijk een wachtwoord hoeft in te geven. Dat maakt het onmogelijk om dataverkeer af te tappen, zonder de encryptie te kraken.

Enterprise

Net zoals zijn voorganger bestaat er ook van WPA3 zowel een Personal- als Enterprise-variant. WPA3-Enterprise biedt optioneel 192-bit encryptie, in plaats van de standaard 128-bit.

Deze standaard is voornamelijk bedoeld voor de bescherming van kritieke netwerken. Denk aan overheden, defensie en industriële toepassingen met bijzondere veiligheidseisen.

Iot-vriendelijk

Samen met WPA3 lanceerde de Wi-Fi Alliance ook ‘Wi-Fi Easy Connect’. Dat is een optionele feature die fabrikanten kunnen implementeren als alternatief voor WPS (Wi-Fi Protected Setup), dat zijn eigen securityproblemen heeft.

Vandaag hebben we veel meer verschillende apparaten om ons heen, die met het internet kunnen verbinden. Die beschikken evenwel niet altijd over een scherm of andere interface, waardoor het verbinden veelal via een omslachtig proces op een andere apparaat gebeurt. Wi-Fi Easy Connect is ontwikkeld om het verbinden van IoT-toestellen zonder scherm te vereenvoudigen. Het zou moeten volstaan om een QR-code op het apparaat te scannen om de verbinding te initialiseren.

Trage adoptie

WPA3 is een belangrijke stap voor de veiligheid van draadloze netwerken, maar de adoptie zal er eentje van lange adem zijn. De standaard is klaar en de eerste apparaten zijn reeds gecertificeerd, maar een brede adoptie heeft tijd nodig. Momenteel legt de Wi-Fi Alliance de ondersteuning nog niet verplicht op aan fabrikanten. Het kan makkelijk nog twee jaar duren voor het dat wel doet. Voorlopig blijft WPA2 de norm, tot WPA3 wijder verspreid raakt.

Fabrikanten kunnen er in theorie voor opteren om WPA3-functionaliteit via een firmware-update aan hun bestaande hardware toe te voegen. Dat vraagt evenwel extra inspanningen om de hardware te certificeren, voor de update kan worden uitgerold. Bovendien vragen sommige nieuwe functies mogelijk om een upgrade van de hardware. Het is aannemelijker dat producenten hun tijd en middelen voornamelijk in de ontwikkeling van nieuwe WPA3-compatibele hardware stoppen.

Voorlopig blijft WPA2 de norm, tot WPA3 wijder verspreid raakt.

Daar komt nog eens bij dat WPA3 zowel een upgrade van het netwerk als de endpoints vereist. Wanneer je een WPA3-compatibele smartphone of laptop koopt, kan die alleen van de securityverbeteringen genieten als ook het netwerk WPA3 ondersteunt. De standaard is achterwaarts compatibel, zodat een WPA3-toestel ook met een WPA2-netwerk kan verbinden, maar dan loop je functionaliteit mis.

Voor een thuisnetwerk is het niet zo’n groot probleem om een nieuwe WPA3-compatibele router in huis te halen. De kost die gepaard gaat met de upgrade van grotere bedrijfsnetwerken, betekent evenwel dat we voor een lange overgangsperiode staan. WPA3 voorziet een transitiemodus die een graduele migratie mogelijk maakt, waarbij WPA2-apparaten nog steeds met het netwerk kunnen verbinden. Het netwerk moet evenwel WPA3-only functioneren om alle voordelen te ontsluiten.

Hoewel een volledige adoptie van WPA3 nog enkele jaren zal duren, is het voornaamste dat de transitie naar veiligere wifi-netwerken is begonnen. Tenminste, tot de volgende kwetsbaarheid zich aandient.

Gerelateerd: Wifi 6: wat is het en waar is de 802.11 naartoe?