Multifactorauthenticatie, een extra verificatie bovenop je wachtwoord, evolueert stilaan richting de norm. Is MFA echt veiliger? En welke methode werkt dan best?

Multifactorauthenticatie (MFA) is de toekomst. Voor persoonlijke accounts verplichten dienstenproviders hun klanten steeds vaker om MFA in te schakelen en ook in zakelijke context wint de technologie aan belang. Multifactorauthenticatie vereist dat je via twee of meer factoren je identiteit bevestigt voor je toegang krijgt.

MFA bestaat uit drie belangrijke categorieën: iets dat je weet, iets dat je hebt en iets dat je bent. Iets dat je weet is de populairste: het wachtwoord. Iets dat je hebt kan je telefoon zijn, waarvan je het bezit dan bijvoorbeeld via een code moet bewijzen. Wie je bent kan je dan weer aantonen met unieke features, waarmee we niet je glimlach maar eerder je vingerafdruk bedoelen.

Gezien de mogelijkheden komt MFA in verschillende kleuren en smaakjes. Zijn die allemaal even veilig? En is er überhaupt wel een grote meerwaarde?

Wachtwoorden zijn rommel

Het antwoord op die laatste vraag is een eenvoudige ja. De reden: wachtwoorden zijn rommel. Dat waren ze niet altijd. In de begindagen van computers en het internet had je een handvol accounts en nauwelijks computerkracht om een hacker te helpen in te breken.

Vandaag is dat anders: zowel privé als voor je werk heb je meer accounts dan je kan opsommen. Wachtwoorden aanmaken en onthouden is een vervelende klus, dus kiezen we collectief voor dezelfde onveilige wachtwoorden die we dan hergebruiken over verschillende accounts heen. Lange en unieke wachtwoorden zijn een goede oplossing, maar de realiteit is nu eenmaal dat een veelvoud aan goede wachtwoorden ongebruiksvriendelijk aanvoelt.

Voor je het weet wordt Adobe gekraakt en staat de email-wachtwoordcombinatie die je jaren geleden eens gebruikte voor een demo-account van Photoshop online. Een vlijtige hacker die dezelfde combinatie op verschillende plekken probeert, kan wel eens de jackpot winnen.

Meer dan één wachtwoord

De situatie is wat ze is, en de huidige context zijn wachtwoorden niet meer toereikend. MFA introduceert een extra factor in het inlogproces die losstaat van het wachtwoord. Doorgaans spreken we over tweefactorauthenticatie (2FA) waarbij je één extra bevestiging van je identiteit moet geven.

MFA introduceert een extra factor in het inlogproces die losstaat van het wachtwoord.

Wanneer een hacker je gestolen wachtwoord van bijvoorbeeld Adobe nu probeert om in te loggen op het Microsoft 365-account van je werk, krijg jij een melding voor extra authenticatie via je telefoon. Aangezien je zelf niet wil inloggen, blokkeer je de poging. De hacker loopt met z’n neus tegen een gesloten deur aan en jij krijgt een reminder om misschien toch ook een beter wachtwoord te kiezen.

Wat die tweede factor precies is, bepaald hoe veilig, vlot en gebruiksvriendelijk Multifactorauthenticatie precies is. We bekijken verschillende courante methoden en hun voor- en nadelen.

E-mail: hacken met een extra stap

Veruit de onveiligste vorm van MFA is extra authenticatie via e-mail. In dit scenario log je in met je wachtwoord, waarna je een mail krijgt met daarin een code die je moet ingeven. In theorie werkt dat, in de praktijk hebben we net vastgesteld dat heel veel mensen onveilige wachtwoorden kiezen of die hergebruiken. Is het wachtwoord van je mailadres hetzelfde als dat van het account dat de hacker wil kraken, dan kost het de aanvaller wel heel weinig moeite om de extra code te bemachtigen.

In principe is MFA via e-mail een systeem waarbij je inlogt met twee wachtwoorden: dat van het account waarop je wil inloggen en dat van een ander mailaccount. Eigenlijk stoelt deze aanpak op twee versies van iets dat je weet, zonder daar een ander type factor aan toe te voegen. Twee wachtwoorden zijn veiliger dan één, maar de meerwaarde van deze aanpak is in vergelijking met de alternatieven beperkt.

SMS: veel beter, maar niet waterdicht

In de begindagen van MFA was sms de norm. Je logt in, krijgt een sms-bericht met een code en vult die in. Dit systeem werkt best goed. De extra authenticatiefactor wordt gekoppeld aan je telefoon. Dat is een uniek toestel dat je zelf in de hand hebt. Een hacker uit China kan er niet bij. Bovendien is er met deze aanpak geen zwak wachtwoord gemoeid.

Een sms-bericht is goed, maar niet perfect. Aanvallers hebben verschillende methodes om sms’en te onderscheppen. Dat moeten ze wel moedwillig en gericht doen. MFA via sms beschermt zo tegen willekeurige aanvallen waarbij hackers een quick win zoeken, maar niet tegen een gericht hack. In dat geval kan een gemotiveerde crimineel je nummer bijvoorbeeld tijdelijk stelen. Let wel: dat is niet eenvoudig.

Een melding: handig en veilig

Beter, handiger en de laatste tijd ook populairder is een melding op je smartphone. Dat is de techniek die Google bijvoorbeeld gebruikt wanneer je wil inloggen op je Google-account. Op je smartphone verschijnt een eenvoudige melding waarmee je moet bevestigen dat jij wel degelijk wil inloggen.

Deze methode is briljant in haar eenvoud. Om op de melding te klikken, moet je toegang hebben tot de smartphone waardoor een hacker vanop afstand niets kan beginnen. Het enige nadeel hieraan is dat je smartphone een werkende internetconnectie moet hebben. Aangezien je probeert in te loggen op één of ander account, is de kans klein dat dat echt een probleem vormt.

Extra app: zelfs zonder internet

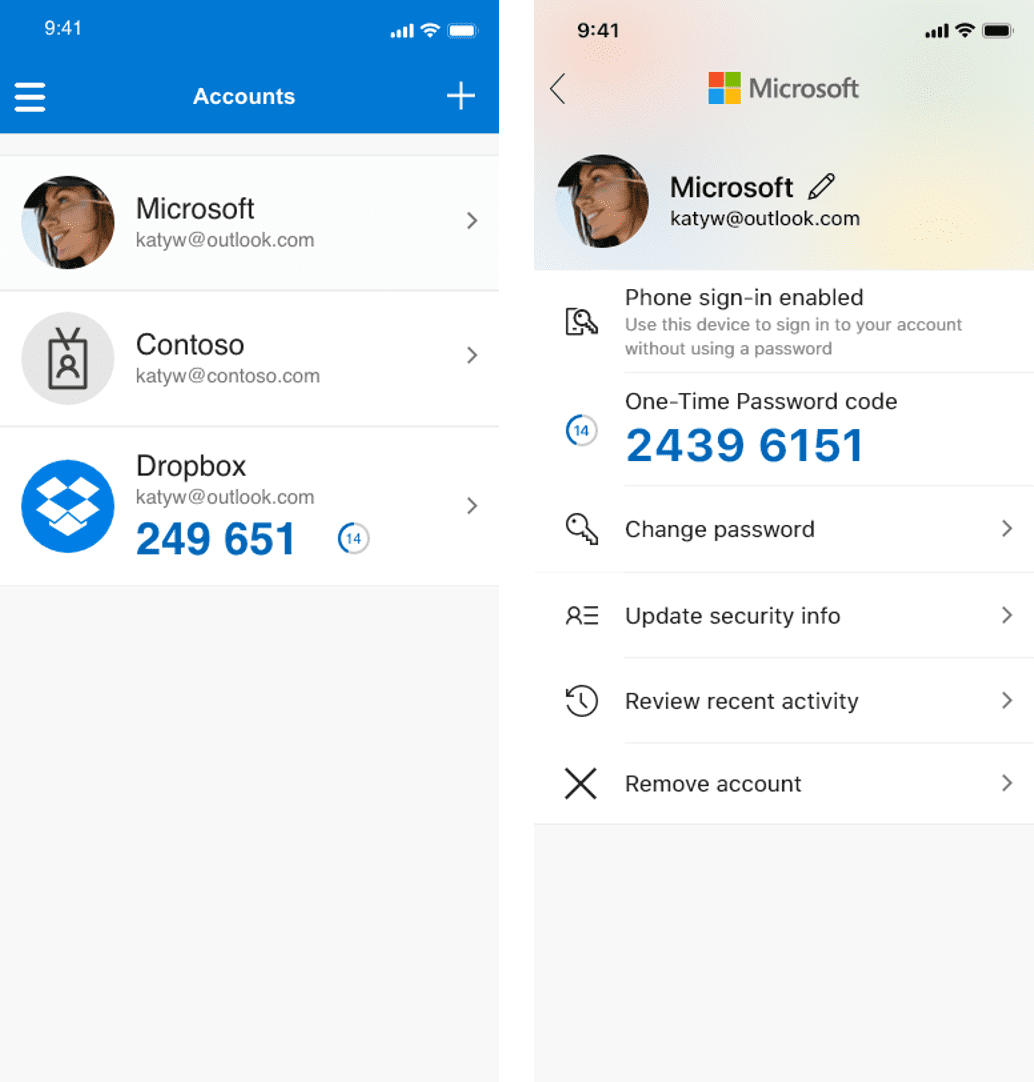

Een app zoals de Microsoft Authenticator of de gelijknamige applicatie van Google biedt nog extra functionaliteit. De toepassingen werken opnieuw met een code, maar die wordt door de app zelf gegenereerd op basis van een tijdscode en een cryptografische sleutel die tijdens de setup van MFA werd gegenereerd. De code wordt op relatief korte intervallen vernieuwd.

Opvallend: de toepassingen hebben geen netwerkverbinding nodig om de code te genereren. Vergelijk het met je kastje van de bank waarmee je moet inloggen of de RSA-sleutelhanger op het werk.

Wanneer je de authenticator-app aan een account hebt gekoppeld, kan je dus multifactorauthenticatie gebruiken zonder dat je telefoon daarvoor een verbinding nodig heeft. Je geeft dan de code aangemaakt door de app in tijdens de inlogprocedure. Deze methode is extra veilig aangezien er niets onderschept kan worden door derden.

Belangrijk: wie deze methode kiest met een app, configureert de app best met een login zodat je een back-up van de codes kan trekken. Geeft je smartphone opeens de geest? Dan kan je met je Microsoft- of Google-gegevens je codes opnieuw koppelen aan je nieuwe toestel.

Een fysieke sleutel: nodeloos gedoe

Je hoeft niet op een smartphone te vertrouwen voor MFA. Er bestaan andere systemen die een extra factor bieden, zoals een fysieke sleutel in de vorm van een USB-stick. Die USB-sleutel moet je dan in je toestel steken om toegang te krijgen tot een account. Je kan de aanpak vergelijken met een klassieke sleutel.

De sleutel heeft heel wat nadelen: je kan het ding kwijtraken of aanvallers kunnen het stelen zonder dat je dat doorhebt. Dat is bij een smartphone al een stuk lastiger. De kans is groter dat jij de sleutel op een kritiek moment niet bij de hand hebt. Op dat moment wordt MFA meer een last dan een extra veiligheid.

In bepaalde scenario’s is zo’n sleutel wel een goed idee. Ze hebben immers als voordeel dat ze de grens tussen (professionele) accountbeveiliging en je private telefoon netjes respecteren.

Biometrie: altijd op zak

De extra factor bij MFA hoeft niet noodzakelijk gebaseerd te zijn op een object dat je bijhebt. Wie je bent, is ook een handige factor. Via een vingerafdruk of gezichtsherkenning bewijs je zo je identiteit. Windows Hello maakt daar handig gebruik van in een laptop of webcam, maar ook de vingerafdruksensor van je smartphone.

In de praktijk wordt biometrie zelden exclusief als tweede factor gebruikt in combinatie met een wachtwoord. Dat heeft vooral een praktische reden: om je vingerafdruk te scannen, heb je een vingerafdrukscanner nodig. Dat is de facto dan je telefoon of je laptop: iets dat je hebt en op zich dus al een extra factor.

Twee factoren, geen wachtwoord

Multifactorauthenticatie heeft geen wachtwoord nodig. Het wachtwoord is de zwakste schakel in het hele inlogproces waardoor techreuzen actief werken aan inlogsystemen die op andere factoren stoelen. Dat kan perfect. Iets dat je hebt en wie je bent zijn gecombineerd twee uitstekende factoren voor veilige MFA.

Neem nu Windows Hello: Microsoft laat je toe om in te loggen op het Microsoft-account van je laptop zonder je wachtwoord op te geven. Terecht, want dat account is gekoppeld aan je laptop zelf. Door daarop in te loggen, bevestig je al dat je geen Russische crimineel ergens ver weg bent. Vervolgens toon je je gezicht en bevestig je via een infraroodscan je identiteit. Wat je hebt en wie je bent, dat zijn twee factoren, dus de veilige MFA-authenticatie is geslaagd.

Meer is beter, zeker als het geen extra wrijving creëert. De Microsoft Authenticator zal je bijvoorbeeld vragen je identiteit met een vingerafdruk te bevestigen voor je een inlogpoging kan bevestigen. Op een smartphone kost dat geen extra moeite, en de beveiliging gaat ermee te hoogte in. Nu log je immers in met je wachtwoord, je smartphone én je vingerafdruk.

Niet feilloos

Zoals je ziet, is MFA geen synoniem voor een feilloze beveiliging. Welke factoren je combineert en op welke manier, speelt een grote rol. En dan nog is MFA niet waterdicht. Iemand kan zich immers laten inpakken via gerichte phishingcampagnes. Denk maar aan een telefoontje van een zogezegde IT-medewerker die je account even moet bijwerken. Of je de codes van de Authenticator-app even kan doorgeven, zodat hij het nodige kan doen en je gerust kan laten? Wie daarin trapt, heeft nog steeds prijs.

lees ook

Kmo’s lopen achter met de adoptie van MFA

MFA geeft echter in alle gevallen een enorme boost aan de accountbeveiliging. Automatische aanvallen sluit je er vrijwel mee uit. Microsoft zelf schat dat MFA de kans op een succesvol hack via accountgegevens met 99,99 procent kan terugdringen.

Weinig extra moeite

Het voordeel van MFA is onmiskenbaar. Bij een goede implementatie is de bijkomende last voor de gebruiker bovendien erg klein. Zo is het perfect mogelijk om iemand één keer via Multifactorauthenticatie te laten inloggen, zonder dat een tweede keer te vragen zolang de loginpogingen van hetzelfde toestel op hetzelfde netwerk komen. Wil een werknemer plots van ergens anders inloggen, dan moet die wel de kleine moeite doen om zijn of haar identiteit via een extra factor te bevestigen.

Je zal vandaag geen beveiligingsspecialist vinden die MFA als iets minder dan een absolute must omschrijft. MFA instellen is de allerbelangrijkste stap die je kan zetten in de beveiliging van je onderneming. Welke factoren je kiest, is van ondergeschikt belang, al zijn er zoals je ziet goede en iets minder goede opties.