Zelfs de beste antivirussoftware zal splinternieuwe malware niet meteen herkennen. Wanneer een stuk software zijn ware intenties laat zien, is het kwaad misschien al geschied. De oplossing ligt volgens HP niet in betere detectie, maar in micro-VM’s die een virus preventief onschadelijk maken.

In 2019 nam HP beveiligingsbedrijf Bromium over. Oprichter Ian Pratt is sinds dan aan de slag als Global Head of Security bij HP. Hij ziet malware bliksemsnel evolueren. “Voor groeperingen die nieuwe malware bouwen, is de mogelijkheid om bestaande detectie te omzeilen een essentiële functie”, weet hij. “Detectie verschalken is een standaard onderdeel van hun QA.”

Signatures en gedragsdetectie

Pratt merkt net als andere beveiligingsspecialisten dat detectie op basis van zogenaamde signatures niet meer van deze tijd is. Criminelen gebruiken machine learning-algoritmes om malware met een bepaalde functionaliteit telkens in een ander jasje te steken, zodat een antivirusprogramma met een onbekend stuk software wordt geconfronteerd.

Detectie verschalken is een standaard onderdeel van de QA van cybercriminelen.

Ian Pratt, Global Head of Security bij HP.

Beveiligingsspecialisten lossen die uitdaging voor een stuk op door te kijken naar het gedrag van code. Doet software iets dat sterk lijkt op het gedrag van malware, dan schiet de beveiliging in actie. Vervolgens ontstaat er snel een signature die gedeeld wordt met andere beveiligingsspecialisten zodat andere systemen de nieuwe malware preventief herkennen. Pratt: “Fabrikanten vinden altijd een oplossing, maar in de eerste uren tot zelfs dagen van een nieuwe malwarecampagne heeft de malafide software altijd succes. Detectie zal onvermijdelijk falen.”

Virtualisatie als beveiligingstool

De overname van Bromium door HP moest een antwoord bieden op dat probleem. Zoals we eerder al aanhaalden, ziet HP zich als een volwaardige beveiligingsspeler. De software van Bromium maakt deel uit van de ‘Sure’-suite van de fabrikant waarvan een lightversie inbegrepen is bij alle professionele toestellen van de fabrikant. De technologie gaat vandaag onder de noemer Sure Click door het leven.

“Sure Click is gebaseerd op virtualisatietechnologie die aanwezig is op alle moderne processoren van Intel en AMD”, legt Pratt uit. “Sure Click gebruikt hardwaregebaseerde virtualisatie om bliksemsnel kleine virtuele machines te genereren. Die draaien volledig geïsoleerd van de fysieke computer. Voor iedere risicovolle taak die een gebruiker uitvoert, genereert Sure Click een nieuwe micro-VM.”

Als gebruiker merk je daar niets van. Op de achtergrond gebeurt er echter heel wat. Open je bijvoorbeeld een Word-document, dan draait dat document eigenlijk in een VM. Je ziet het vertrouwde venster van Word en het werkt zoals je zou verwachten, maar eigenlijk is het document losgekoppeld van de fysieke machine. Hetzelfde geldt voor tabbladen in je browser. Ook die draaien allemaal in hun unieke virtuele machine.

Laat de malware maar doen

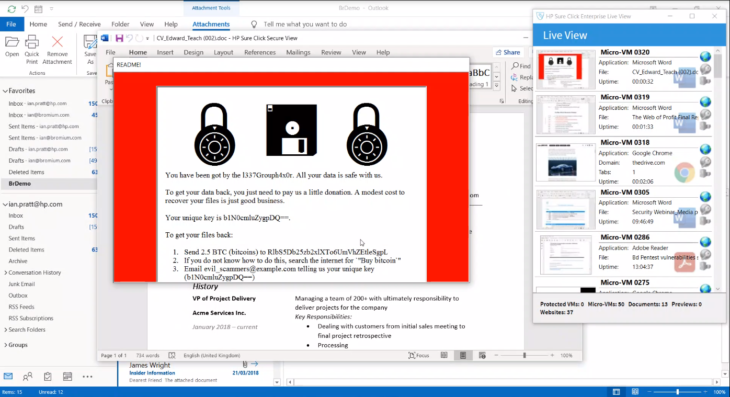

In een demo zien we wat er gebeurt wanneer je een Word-document opent dat besmet is met malware. Pratt opent het document en wordt vrij snel getrakteerd op een dialoogvenster van een cryptolocker. Die beweert alle data op de machine te versleutelen in ruil voor losgeld. Sleep je met dat cryptolockervenster, dan merk je dat het verdwijnt aan de randen van het Word-document. Logisch: de malware is immers niet geopend op je pc maar in de micro-VM waarin het Word-document draait.

“Malware kan niet ontsnappen vanuit die VM-omgeving”, maakt Pratt zich sterk. “Sure Click heeft al vijf miljard documenten beschermd. Geen enkele keer raakte malware voorbij de virtuele machine.” Onze cryptolocker probeert effectief de hele computer te versleutelen, maar in de ogen van de malware is de VM de echte pc. Sluit je het Word-document, dan verdwijnt de virtuele machine samen met de malware. Je systeem zelf blijft onaangetast.

Onschadelijke ontploffing in de zandbak

De aanpak maakt succesvolle detectie van malware voor een stuk overbodig. Wanneer de malware ontploft, is dat eigenlijk in een veilige Sandbox-omgeving. Een gebruiker kan zich zo ongestraft in de luren laten leggen door documenten met malware of websites met drive by-downloads: enkel de tijdelijke virtuele machine loopt risico. “Ook malware die data wil stelen, vangt bot”, voegt Pratt nog toe. “In de VM worden geen credentials bewaard. Er is niets om te stelen.”

Natuurlijk moet Sure Click wel een verbinding leggen met het fysieke systeem. Je wil een Word-document immers kunnen opslaan, of een afbeelding van je SSD kunnen toevoegen aan de PowerPoint-presentatie van een collega. Die naadloze verbinding is onderdeel van de Sure Click-technologie.

Pratt legt uit: “Wanneer een gebruiker bijvoorbeeld een prent wil toevoegen aan een Word-document, dan opent er snel een dialoogvenster op de fysieke machine. Door de prent via dat venster toe te voegen, krijgt de VM dynamisch toegang tot dat specifieke bestand, maar niets anders. Aan de gebruikservaring verandert niets.”

Impact

In de demo zien we hoe Sure Click tientallen tabs en documenten heeft geïsoleerd in hun eigen VM’s. Als administrator kan je instellen hoe agressief de beveiliging daarin moet zijn. Wil je ieder document en ieder tabblad afzonderlijk beschermen? Of volstaat het om enkel risicovolle bestanden en links in via Sure Click te draaien? “We hebben heel veel werk gestoken in de efficiëntie van de virtuele machines”, vertelt Pratt. “Ze worden heel snel gemaakt met een minimale impact op de prestaties van een systeem, maar niets is perfect.” Met andere woorden: als je 30 tabs en 10 documenten opent in VM’s, dan zal je wel degelijk een impact ervaren: vandaar dus de mogelijkheid om de bescherming op maat af te stellen.

lees ook

HP wil je voornaamste securityspecialist worden

Volgens Pratt is beveiliging via VM’s een belangrijke schakel binnen een totale beveiliging. Hij merkt op dat de aanpak ook omgekeerd werkt. “Een bank kan bijvoorbeeld exclusief kritieke applicaties in een VM-omgeving draaien. Raakt het systeem dan besmet, dan blijft de virtuele machine met de banktoepassing onaangeroerd.”

Een endpoint met tanden

Hoewel detectie een belangrijke rol blijft spelen, ziet de securityspecialist VM-gebaseerde beveiliging als een noodzakelijk extra onderdeel van endpointbescherming. “Thuiswerk en werken op locatie zal ook na de pandemie niet verdwijnen. Buiten de firewalls van de bedrijfsomgeving is een laptop nu eenmaal een stuk kwetsbaarder. Daarom is het extra belangrijk dat endpoints zichzelf kunnen beschermen.”

Tot slot willen we nog één ding weten: Sure Click steunt op virtualisatietechnologie binnen de cpu’s van AMD en Intel. Wat dan met ARM? HP kondigde op CES 2021 immers de EliteBook Folio aan en dat dunne toestel heeft een ARM-chip aan boord. “We hebben hierover niets aan te kondigen”, zegt Pratt. “Al hebben we al wel laten zien dat Sure Click-technologie werkt op ARM met Android. De mogelijkheid is er dus, maar voorlopig is er geen ondersteuning.”