2018 heeft het terabit-tijdperk van DDoS-aanvallen ingeluid. Hoe is het zover gekomen en valt er iets aan te doen? We legden ons oor te luister bij Kirill Kasavchenko, principal engineer bij Netscout Arbor, een specialist in DDoS-bescherming. Kasavchenko was één van de sprekers op de Belgian Cyber Security Convention eind oktober in Mechelen.

Op 25 februari van dit jaar werd een Distributed Denial of Service-aanval met een capaciteit van 1,7 Tbps gemeten. De DDoS-aanval was de grootste ooit en gericht op een onbekende Amerikaanse serviceprovider. Tegen alle verwachtingen in, slaagde die er alsnog in om zijn systemen online te houden. In dezelfde week werd ook GitHub getroffen door een gelijkaardige aanval met een piekcapaciteit van 1,3 Tbps. Het opensourceplatform ging daarbij wel een tiental minuten offline.

“Welkom in het terabit-tijdperk!”, opende Kasavchenko zijn prestentatie tijdens de afgelopen Belgian Cyber Security Convention, waar Techzine aanwezig was. DDoS-aanvallen met een capaciteit van meer dan één terabit zijn vandaag nog eerder uitzonderlijk – zeker in de Benelux, waar de grootste aanvallen in 2018 tussen 150 en 200 Gbit zaten – maar zullen in de nabije toekomst alleen maar vaker voorkomen. Kasavchenko onderscheidt daarvoor een drietal redenen, die elkaar bovendien versterken.

Memcached

Een eerste reden, die meteen ook aan de basis lag van de recordaanval van 1,7 Tbps, is een nieuwe DDoS-methode die misbruik maakt van memcached. Dat is een cachingsysteem voor dynamische websites die afhankelijk zijn van externe databases. Memcached-servers zijn niet bedoeld om via het publieke internet toegankelijk te zijn, ze hebben standaard geen enkele vorm van authenticatie. Toch staan er volgens Rapid7 op elk gegeven moment meer dan 100.000 servers open en bloot.

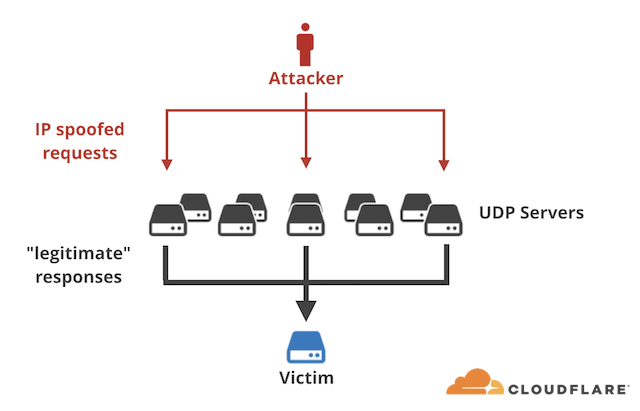

Beeld: Cloudflare

Wanneer een aanvaller zo’n openstaande server op het spoor komt, kan hij die misbruiken voor een UDP-gebaseerde amplificatie-aanval. De aanvaller spooft het IP-adres van het slachtoffer en stuurt valse requests naar de UDP-poort van een kwetsbare memcached-server. Die stuurt op zijn beurt veel grotere pakketjes terug naar het slachtoffer, waardoor de hoeveelheid netwerkverkeer wordt vergroot.

In praktijk werden al amplificaties van meer dan 50.000 keer gemeten. Een request van 15 byte krijgt dan een antwoord van 750 kilobyte van de server. Vermenigvuldig dat met tienduizenden openstaande servers en je hebt een krachtig DDoS-wapen in handen. Volgens Kasavchenko werd in een labo-omgeving zelfs al een amplificatie met factor 500.000 gerealiseerd, wat weinig goeds voor de toekomst voorspelt.

Onveilig IoT

Een andere reden voor de toenemende capaciteit van DDoS-aanvallen is het internet of things. Het Mirai-botnet dat in 2016 de servers van DNS-provider Dyn, en bijgevolg een groot deel van het Westerse internet, platlegde is wellicht het beruchtste voorbeeld, maar zeker niet het enige.

“Gemiddeld 7,7 miljoen – veelal kwetsbare – IoT-apparaten worden elke dag verbonden met het internet”, vertelt Kasavchenko. Dat aantal wordt in de toekomst alleen maar groter. Volgens F5 Networks nam de hoeveelheid aanvallen gericht op IoT-apparaten in het afgelopen jaar met 249 procent toe.

“Gemiddeld 7,7 miljoen IoT-apparaten worden elke dag verbonden met het internet.”

Een nieuwe vorm van DDoS-aanvallen maakt misbruik van een welbekend, maar nog steeds bruikbaar veiligheidslek in het UPnP-protocol (Universal Plug and Play) dat door heel wat IoT-apparaten wordt gebruikt. Heel wat fabrikanten herbruiken het kwetsbare UPnP-protocol in nieuwe toestellen, zonder de moeite te nemen om te updaten.

Daar knelt het IoT-schoentje vandaag de dag. Terwijl de hoeveelheid malware iedere dag toeneemt, besteden fabrikanten nog altijd onvoldoende aandacht aan de security van hun geconnecteerde apparaten. Die toestellen worden slecht beveiligd en zijn nagenoeg permanent verbonden, waardoor ze een aantrekkelijke vector zijn voor onder andere DDoS-aanvallen.

Gespoofd verkeer

Tot slot ziet Kasavchenko het gemak waarmee internetverkeer kan worden gespoofd als een belangrijk probleem. “22 procent van de ASN’s (de deelnetwerken die samen het internet uitmaken, red.) laat toe dat gespoofd verkeer afkomstig is van hun netwerk.”

Het spoofen van IP-verkeer maakt zogenaamde reflectie-aanvallen mogelijk, waarvan memcached een voorbeeld is. Daarbij spooft de aanvaller het IP-adres van het slachtoffer om bij een server datapakketjes op te vragen, die vervolgens naar het slachtoffer worden teruggestuurd en diens systemen overbelasten.

“22 procent van de ASN’s laat toe dat gespoofd verkeer afkomstig is van hun netwerk.”

Nochtans werden aan het begin van deze eeuw al best practices (BCP38) op tafel gelegd om spoofing tegen te gaan. De oplossing bestaat erin om IP-pakketten te blokkeren die het internet binnenkomen vanaf een vervalst bronadres, dat wil zeggen een IP-adres dat niet werd toegewezen aan het apparaat dat de pakketten verzendt. Klinkt eenvoudig genoeg, maar de realiteit is complexer. Niet elke netwerkleverancier blijkt even happig om BCP38 te implementeren.

De oplossing?

De impact van DDoS-aanvallen zal er in de komende jaren niet minder op worden. Een ultieme oplossing komt er volgens Kasavchenko pas wanneer “router- en IoT-fabrikanten security eindelijk serieus beginnen nemen” en “komaf wordt gemaakt met gespoofde IP-adressen door BCP38 te implementeren”.

Zover zijn we evenwel nog niet. In tussentijd heeft Kasavchenko twee belangrijke adviezen. “Wees geen deel van het probleem. Scan je netwerk naar gekende bedreigingen en kwetsbare IoT-apparaten, blokkeer of limiteer gekende bedreigingen en filter op spoofing in je netwerk.”

Daarnaast is het volgens de DDoS-expert belangrijk om geschikte DDoS-mitigatiestrategieën te implementeren, iets waar zijn werkgever toevallig in gespecialiseerd is. “Gebruik gespecialiseerde software en hardware, en ga op zoek naar een Cloud DDoS-mitigatiedienst. Of praat op zijn minst met je serviceprovider.”