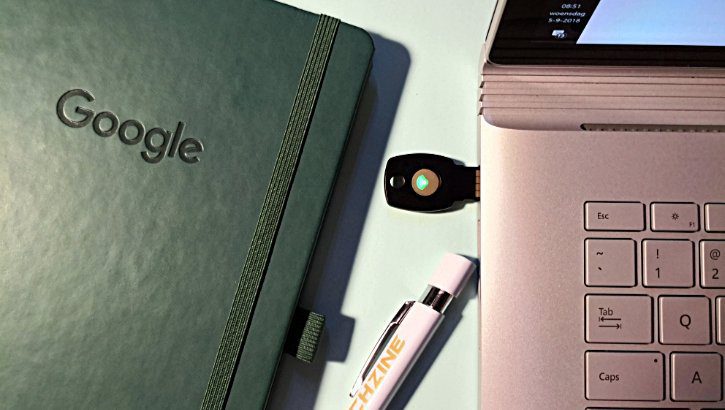

Zoekgigant Google heeft twee veiligheidssleutels op de markt gebracht om online accounts beter te beveiligen. In feite kan je net zoals je thuissleutel al je accounts vergrendelen met een USB-sleutel of via bluetooth. Hoe werkt dat in praktijk?

Google heeft het goed aangepakt in aanloop naar de introductie van zijn eigen veiligheidssleutels. Eind juli kwam het bericht dat de zoekgigant phishing volledig heeft kunnen uitroeien bij al zijn werknemers. Het bedrijf deelde fysieke beveiligingssleutels uit aan al zijn werknemers ter vervanging van tweestapsverificatie met tijdelijke inlogcodes via een app of sms. Sindsdien werd geen enkele succesvolle phishingaanval meer vastgesteld.

U2F-sleutel

Beveiligingssleutels bieden een alternatief voor tweestapsverificatie via een tijdelijke code of sms. Bij tweestapsverificatie wordt aan de gebruiker gevraagd om zich te identificeren met iets dat hij weet (een wachtwoord) en iets dat hij heeft. Voor dat laatste wordt dus doorgaans een tijdelijke code via een app of sms op je smartphone gebruikt, maar die methode is niet helemaal waterdicht.

Beveiligingssleutels maken gebruik van de open source Universal 2nd Factor (U2F)-standaard en bewaren een unieke toegangstoken op een USB-apparaat. Sluit het toestelletje aan op je computer en je kan aanmelden op je account. Er moet geen code manueel worden ingegeven, waardoor ze ook niet kan worden gephisht.

Er moet geen code manueel worden ingegeven, waardoor ze ook niet kan worden gephisht.

U2F-sleutels werken via USB-A of USB-C, en er zijn ook exemplaren met bluetooth of NFC beschikbaar. Een bekend voorbeeld zijn de YubiKeys van YubiCo. Prijzen beginnen vanaf om en bij 30 euro. Nu heeft Google zijn eigen Titan Security Key klaar in twee varianten: bluetooth en USB. Voorlopig is de sleutel enkel in de VS verkrijgbaar, maar wij konden er al mee aan de slag.

Compatibele diensten

Google levert samen met zijn twee sleutels ook een USB-C-adapter mee voor wie geen legacy USB-aansluiting meer heeft op zijn laptop. De bluetooth-ontvanger konden we nog niet testen, maar het principe blijft hetzelfde.

We gingen aan de slag in Chrome om onze G Suite-account te beveiligen. Echt heel lastig is dat niet: je surft naar het instellingenmenu voor authenticatie in twee stappen en voegt daar de sleutel toe. Plaats daarna de sleutel, en je account is gelinkt. Vanaf nu kan je de sleutel overal gebruiken waar je inlogt met je G Suite- of Gmail-account.

Het lukt niet om de Titan Key via een andere browser zoals Firefox of Safari aan je account toe te voegen. Het configuratieproces moet via Chrome gebeuren, maar eenmaal geactiveerd werkt de sleutel ook in je andere browsers, zolang ze U2F ondersteunen.

Voorlopig biedt nog maar een handvol diensten ondersteuning voor de relatief nieuwe standaard, waaronder Google, Facebook, Dropbox en GitHub. U2F is compatibel met Chrome, Firefox en Opera. Microsoft verwacht ondersteuning in Edge later dit jaar toe te voegen. Over Safari van Apple is nog geen nieuws bekend.

U2F is compatibel met Chrome, Firefox en Opera. Microsoft verwacht ondersteuning in Edge later dit jaar toe te voegen.

De configuratie bij zowel Facebook als Dropbox is heel eenvoudig. Het enige wat je moet doen is tweestapsverificatie inschakelen. Je kiest voor een codegenerator of je mobiele nummer, om daarna ook de sleutel toe te voegen. Een korte tik op de aanraakgevoelige bovenkant van de Titan Security Key zorgt voor connectie. Daar sluipt het gevaar: je moet het overal expliciet in de instellingen opzoeken om in te schakelen. De functie zit verstopt, maar we vermoeden dat actieve promotie automatisch op gang komt wanneer de Titan-sleutel breder beschikbaar is.

Secure Element

“Elk 2FA-systeem dat de gebruiker vraagt om een code in te geven, kan worden gephisht”, zegt Shane Huntley van Googles Threat Analysis Group. Het komt erop neer dat een slimme aanvaller in dat geval het slachtoffer kan misleiden om de tijdelijke code in te geven op een valse inlogpagina. Een beveiligingssleutel schakelt dat risico uit.

De Titan Security Key zorgt ervoor dat je niet langer je smartphone nodig hebt voor tweestapsverificatie. Google promoot het actief bij beheerders en gebruikers van G Suite, Google Cloud Platform en Cloud Identity die toegang hebben tot gevoelige informatie.

Elke sleutel heeft een apart Secure Element en firmware van Google om de integriteit van de sleutels op hardwareniveau te verifiëren.

Elke sleutel heeft een apart Secure Element en firmware van Google om de integriteit van de sleutels op hardwareniveau te verifiëren. De bluetooth-sleutel hebben we nog niet kunnen testen, maar moet het eenvoudiger maken om veilig mobiel in te loggen. USB-C-smartphones kunnen de meegeleverde adapter gebruiken om met de fysieke sleutel verbinding te maken, maar de bluetooth-knop is veel gebruiksvriendelijker.

Chinese roots

We merken wel dat Google vandaag de wind van voren krijgt rond de Titan Security Key, omdat die in China wordt geproduceerd door Feitian Technologies. Die laatste verkoopt al diverse tweestapsverificatieproducten in westerse landen, maar omdat het van oorsprong een Chinees bedrijf is, bestaan er toch enige veiligheidszorgen.

Enkele beveiligingsexperts zijn kritisch over de keuze van Google om het geheel in China te laten samenstellen. Een van de zorgen ligt in het simpele feit dat de Chinese wetgeving maakt dat bedrijven moeten meewerken aan verzoeken van de veiligheidsdiensten. Dat betekent dat Feitian gedwongen kan worden een achterdeurtje in de Titan-sleutels in te bouwen.

Enkele beveiligingsexperts zijn kritisch over de keuze van Google om het geheel in China te laten samenstellen.

Tegelijk stelt Google dat de kans op misbruik klein is. Het bedrijf voegt de firmware op een vertrouwde omgeving toe aan de chips en levert die vervolgens aan de producent. Het houdt dus zelf toezicht op het functioneren van het apparaat. Het gaat verder om permanent verzegelde hardwarechips. Daardoor zou niemand zich toegang tot de chips kunnen verschaffen en wijzigingen door kunnen voeren.

Vandaag nodig?

Heb jij eigenlijk zo’n Google Titan Security Key nodig? Het staat buiten kijf dat een hardwaresleutel op dit moment de veiligste vorm van tweestapsverificatie is, maar de technologie is nog niet zo wijdverspreid. Het aantal compatibele websites en diensten is vandaag heel beperkt en het zal nog even duren voordat je overal met dit soort sleutels kan inloggen.

Google zet met de Titan-sleutel een duidelijke eerste stap, maar er moet nog heel veel gebeuren. Wie zijn accountgegevens wil beveiligen tegen phishing, haalt met zo’n sleutel een heel sterke oplossing in huis. Binnen bepaalde ecosystemen kan het FIDO-protocol vandaag al uitstekend worden gebruikt. Stapsgewijs gaat dat uitbreiden in de nabije toekomst. Aan jou om te kiezen wanneer je aan boord stapt.