Onderzoekers van beveiligingsspecialist Trend Micro hebben een nieuwe malwarevariant ontdekt, die gebruik maakt van externe kanalen als Slack en GitHub om data te stelen van Windows-systemen. Daardoor laat de malware nauwelijks sporen na.

De malware is onderdeel van een ‘watering hole’. Dat is een aanval waarbij een specifieke groep eindgebruikers wordt geviseerd door een website te besmetten, waarvan de aanvaller weet dat deze door zijn doelwitten wordt bezocht. Trend Micro zegt niet over welke website het gaat, alleen dat het beoogde doelpubliek geïnteresseerd is in ‘politieke activiteiten’. De malwarecampagne zou sinds eind februari actief zijn.

Slub

De besmette website stuurt elke bezoeker één keer door naar een malwarepagina die misbruik maakt van CVE-2018-8174. Dat is een RCE-kwetsbaarheid (Remote Code Execution) in VBScript, die kan worden misbruikt via Internet Explorer. Het lek werd reeds in mei vorig jaar door Microsoft gepatcht, waardoor alleen ongepatchte gebruikers risico lopen om besmet te worden met ‘Slub’. Trend Micro koos die naam voor de malware, omdat ze gebruik maakt van Slack en GitHub om te communiceren met en data te stelen van een besmette pc.

Slub wordt alleen uitgevoerd bij afwezigheid van een antivirus op het geïnfecteerde systeem. Is een antivirus toch aanwezig, dan verdwijnt de malware weer van het systeem, waardoor ze tot nu toe onder de radar kon blijven. Naast CVE-2018-8174, wordt ook CVE-2015-1705 misbruikt. Dat is een oudere bug in win32k.sys die kan worden gebruikt om de applicatiesandbox van Windows te omzeilen.

Beeld: Trend Micro

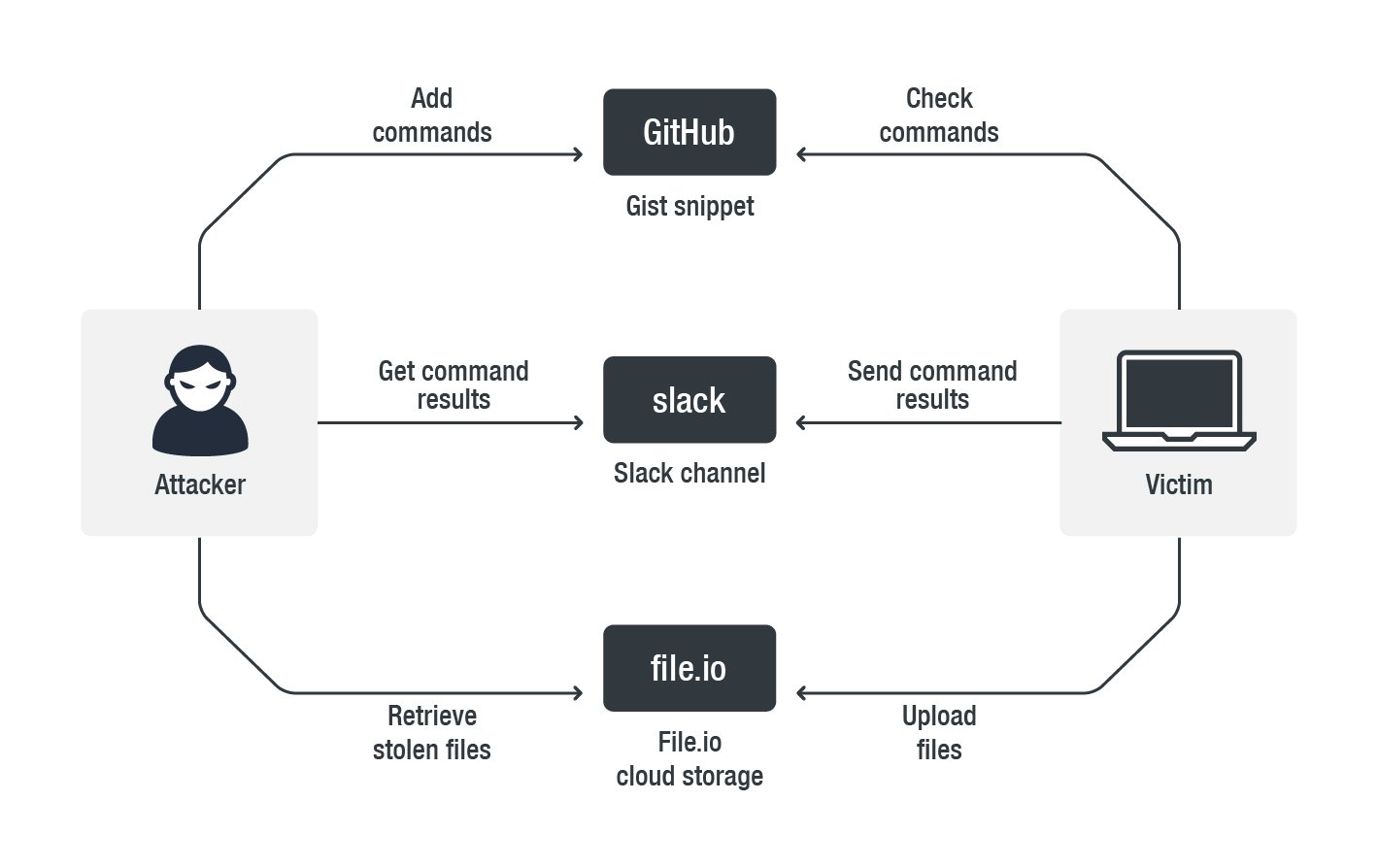

Eenmaal Slub actief is op een systeem, worden commando’s opgevraagd vanuit ‘gist’-snippets, die worden gehost op GitHub. De resultaten van die commando’s worden vervolgens naar een privé Slack-kanaal gestuurd, dat in handen is van de aanvaller. Het geïnfecteerde systeem uploadt ten slotte ook geselecteerde bestanden naar file.io, een publieke dienst om bestanden te delen.

Professionele campagne

Slub is vooral geïnteresseerd in persoonsgerelateerde informatie, in het bijzonder afkomstig van communicatiesoftware. De malware bevat commando’s om het bureaublad van een slachtoffer te comprimeren en de data te stelen. Het gaat ook op zoek naar offline data die bewaard wordt in Skype, alsook informatie over Twitter, KakaoTalk en BBS. Tot slot maakt het kopieën van alle .hwp-bestanden. Dat is de bestandsextensie van een Koreaanse word-processor.

“Ons onderzoek doet ons met groot vertrouwen geloven dat [de malware] deel uitmaakte van een mogelijke gerichte aanvalscampagne”, zegt Trend Micro in een blogpost. “De aanvallers lijken ook professionals te zijn, gebaseerd op hun manier van omgaan met hun aanval. Ze maken alleen gebruik van publieke services van derden en hoeven daarom geen domeinen of iets anders te registreren dat een spoor kan achterlaten.”

Trend Micro heeft na de ontdekking het Canadese Centre for Cyber Security op de hoogte gesteld, dat in samenwerking met de eigenaar de wateringhole-website heeft gezuiverd van malware. Slack heeft ondertussen de Workspace van de aanvallers afgesloten en ook GitHub heeft de gerelateerde bestanden van zijn platform verwijderd.