Microsoft maakt zijn multifactorauthenticatie veiliger door aan te pakken wanneer en hoe meldingen verschijnen. Zo wil het onder andere MFA-moeheid voorkomen.

Microsoft sleutelt aan de manier waarop multifactorauthenticatie (MFA) via zijn Authenticator-app werkt. Redmond wil zo MFA-moeheid voorkomen. MFA-moeheid is een fenomeen waarbij gebruikers zoveel MFA-meldingen krijgen, dat ze gewoon op ja klikken zonder verder na te denken. Cybercriminelen misbruiken dat gedrag door doelwitten te spammen met authenticatie-aanvragen, tot die op ja klikken om de meldingen te doen stoppen.

Geen spam meer

Om dat te voorkomen, zal de Authenticator-app op de smartphone geen notificaties meer geven van onconventionele inlogpogingen. Wil iemand bijvoorbeeld plots van diep in Rusland aanmelden op je account, dan krijg jij daar geen MFA-prompt voor. In de plaats daarvan verwacht Microsoft dat je proactief naar de app navigeert, om de melding daar zelf goed te keuren. Wie zelf inlogt vanop een onverwachte plek, ziet op z’n computer de melding om zelf de Authenticator-app te openen.

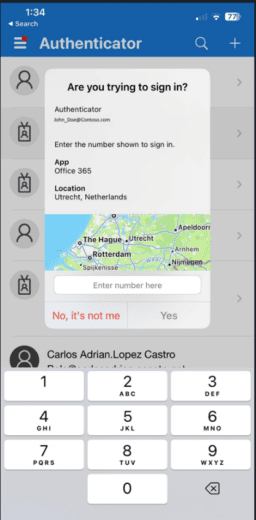

De aanvraag die vervolgens verschijnt, is ook een beetje aangepast. Microsoft voorziet voortaan een kaartje dat je aangeeft waar de aanvraag vandaan komt. Zie je China of Rusland staan, terwijl je in de zetel ligt in de Kempen, dan toont dat visueler dat er mogelijk iets mis is.

Extra beleid voor Entra ID

Verder werkt Microsoft aan een bredere uitrol van MFA bij zijn gebruikers. Geprivilegieerde beheerdersaccounts in het Microsoft Entra ID Premium Plan 1 en 2 zullen gevraagd worden om MFA in te stellen wanneer ze beheerdersportalen zoals dat van Azure of Microsoft 365 bezoeken. Weigeren kan nog, maar Microsoft is wel van plan om MFA te verplichten voor steeds meer gevoelige functies.

lees ook

Wat is MFA en hoe veilig is het echt?

Verder gaat Microsoft MFA verplichten voor toegang tot cloudapplicaties voor klanten die de legacy per-gebruiker-versie van MFA draaien. Microsoft verkiest sowieso dat die implementatie vervangen wordt door conditionele toegang. Verder kunnen beheerders binnen Microsoft Entra ID Premium Plan 2 MFA verplichten voor risicovolle aanmeldpogingen.

Grote impact, kleine moeite

Gestolen of gekraakte accountgegevens zijn één van de belangrijkste vectoren voor aanvallers. MFA kan misbruik van dergelijke gegevens in meer dan 90 procent van de gevallen voorkomen. Geen technologie heeft een onmiddellijkere en grotere impact op je beveiligingspostuur. Microsoft hoopt daarom om op termijn al zijn zakelijke klanten te overtuigen van MFA. Vandaag is dat nog maar 37 procent, maar het aandeel bij nieuwe gebruikers stijgt wel sneller. Microsoft verplichte MFA al in 2013 voor consumenten, waarna het misbruik van die accounts geheel zoals verwacht drastisch daalde.