Microsoft is zwaar de mist ingegaan met de beveiliging van Windows. Een zwarte lijst met drivers die geblokkeerd moeten worden, bleef jarenlang verouderd.

Miljoenen Windows-pc’s waren jarenlang kwetsbaar voor kwaadaardige drivers. Dat is de conclusie van een onderzoek door Ars Technica. Een fout in het updaten van een lijst met drivers die geblokkeerd moeten worden in Windows, zorgde ervoor dat nieuwe malware wel langs de controle kon geraken.

Drivers zijn een populair aanvalsmiddel van hackers omdat ze vaak toegang nodig hebben tot de kernel van een besturingssysteem om je pc met een extern apparaat te linken. Voor hackers zijn drivers dus de snelste weg om malware in het hart van je systeem te injecteren. Ze ontwikkelen dan driverupdates die kwaadaardige code bevatten. In vaktermen heet dit een ‘bring your own vulnerable driver’-aanval.

lees ook

Beveilig jezelf tegen het lek in Exchange zolang officiële patch op zich laat wachten

Hoe beschermt Windows je tegen kwaadaardige drivers?

Microsoft is zich bewust van de dreiging die kwaadaardige drivers vormen voor Windows. Het besturingssysteem heeft enkele ingebouwde mechanismen om te voorkomen dat slechte drivers geïnstalleerd worden. Die controleren de inhoud en de bron van de driver om te beoordelen of het stuurprogramma betrouwbaar is.

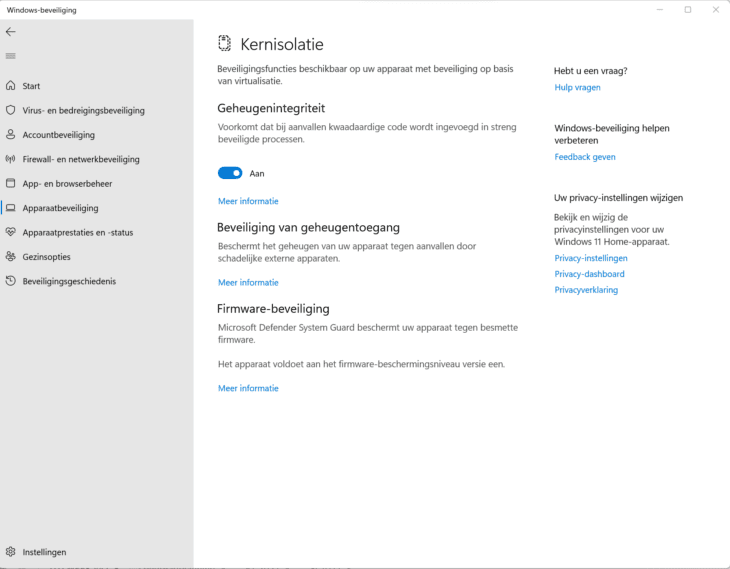

Deze instellingen vind je in het Windows-beveiligingsmenu onder Apparaatbeveiliging > Kernisolatie. Zorg ervoor dat Geheugenintegriteit aanstaat om kwaadaardige code te blokkeren (zie onderstaande screenshot).

Verouderde lijst

Dat is de theorie. In de praktijk bleek deze functie echter een vals gevoel van veiligheid te geven volgens Ars Technica. Microsoft houdt een lijst bij van driverupdates die potentieel gevaarlijk kunnen zijn voor Windows-apparaten. De softwarereus beweert dat die lijst regelmatig geüpdatet wordt.

Net daar wrong dus het schoentje. Updates aan de zwarte lijst voor drivers bleken al bijna drie jaar lang niet meer effectief uitgevoerd te worden, waardoor de ingebouwde beveiliging steunde op een verouderde lijst. Nieuwere malwaredrivers konden dus onopgemerkt langs de controle van Windows passeren. Eens een driver toegang heeft tot de kernel, is het moeilijk om nog in te grijpen.

Microsoft bleek niet onmiddellijk bereid te zijn om hun fout toe te geven, maar op 14 oktober rolde het dan toch een update voor de zwarte lijst uit. Dit is een éénmalige update; of het ervoor zorgt dat de functie nu weer automatisch up-to-date-blijft is niet helemaal duidelijk. Een cybersecurityonderzoeker genaamd Will Dorman ontwikkelde een script dat via PowerShell kan worden uitgevoerd om drivers te blokkeren.