De kwetsbaarheid in Microsoft Hyper-V krijgt een kritieke gevaarscore van 9,9 op 10. Microsoft heeft sinds mei een patch klaar, maar een traag updatebeleid van Windows of Windows Server maakt systemen gevaarlijk kwetsbaar.

De bug zit in de Hyper-V netwerk switch-driver (vmswitch.sys) en heeft een impact op Windows 10 en Windows Server 2012 tot 2019 (via BleepingComputer). Het probleem kwam in augustus 2019 naar boven en werd sinds mei dit jaar gepatcht onder CVE-2021-28476.

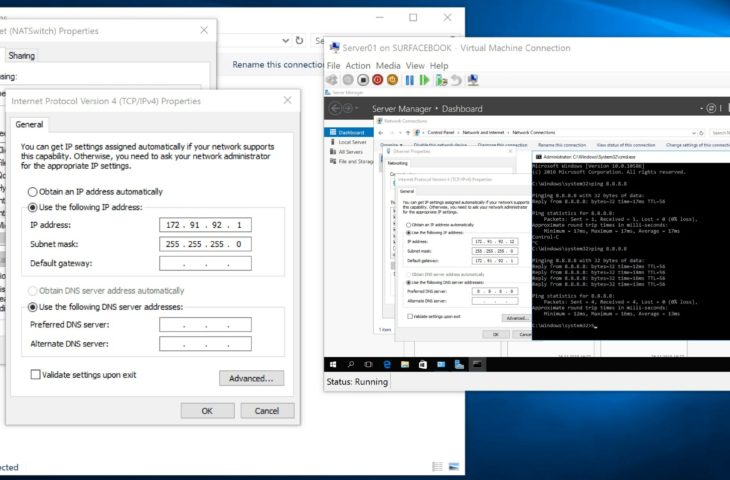

Publieke details over de kwetsbaarheid zijn schaars, maar de fout in de Hyper-V virtuele switch valideert geen waarde van een OID-vraag (Object Identifier) dat bedoeld is voor de externe netwerkadapter of een connectie met de vmswitch. Een OID-vraag kan onder andere hardware offloaden, IPsec en single root I/O virtualisatie-aanvragen doen.

De hacker moet toegang hebben tot de virtuele machine om een specifiek ontwikkeld packet naar de Hyper-V host te sturen. Het resultaat is een crash van de host waarbij alle VM’s die erboven draaien stoppen. Je kan op de host ook remote code execution verkrijgen voor totale controle van alle aangesloten virtuele machines.

Binnen Microsoft Azure is alles gepatcht, maar lokale Hyper-V-installaties zijn mogelijk nog kwetsbaar omdat niet alle IT-admins Windows-machines patchen van zodra er een update beschikbaar is. Elke kritieke kwetsbaarheid benadrukt opnieuw dat een up-to-date patchbeleid cruciaal is. Zo kwam er begin juli nog een gevaarlijk zero day-lek aan het licht dat hackers via de Windows Printer Spooler toelaat om privileges toe te eigenen. Hiermee kunnen ze code uitvoeren en eventueel een domeinserver overnemen binnen organisaties. Het gevaarlijke lek trof zelfs de meest up-to-date versies van Windows Server 2019 en Windows 10 en kreeg de titel PrintNightmare mee.