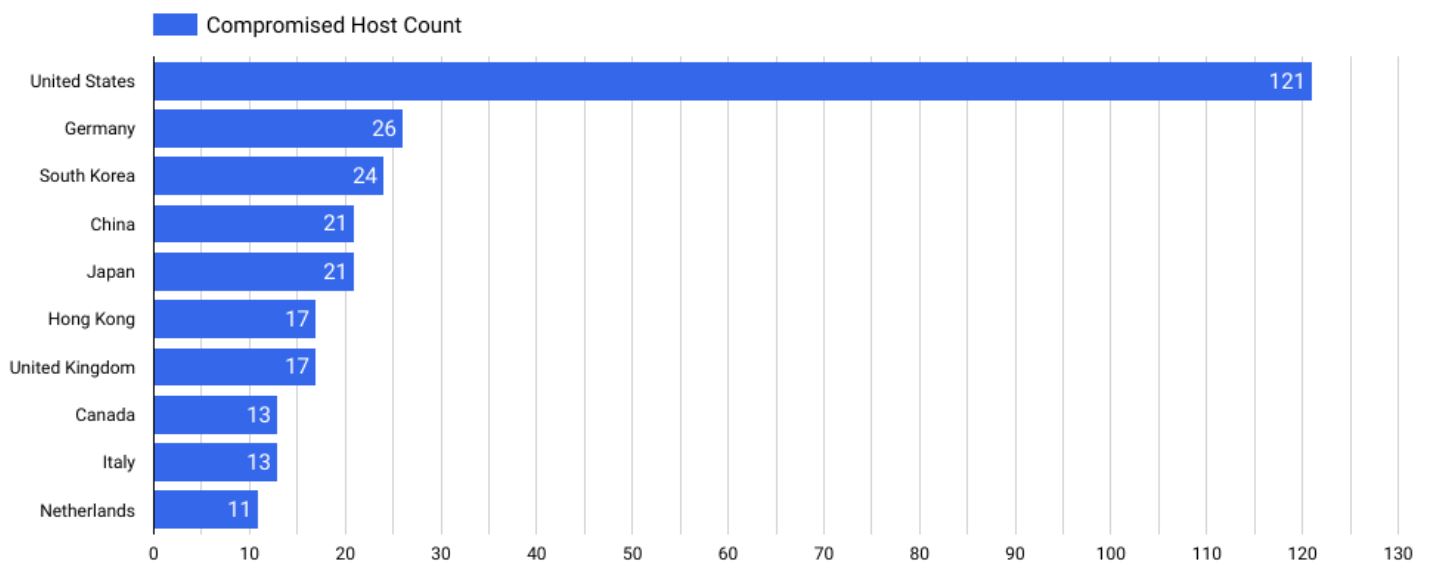

492 VPN-toestellen van Ivanti zijn ondertussen gehackt uit de 26.000 toestellen die online zichtbaar zijn. Duitsland, Italië en Nederland vormen de top drie in Europa.

Securitybedrijf Censys schrijft dat hackers gelinkt aan de Chinese overheid massaal twee kwetsbaarheden in Ivanti-toestellen misbruikt om toegang te krijgen tot VPN-apparaten. Op dinsdagnamiddag waren er al 492 VPN-toestellen gehackt, waarvan meer dan een kwart in de VS.

In Europa moet vooral Duitsland zich zorgen maken met 26 gekaapte toestellen. Italië (13) en Nederland (11) vervolledigen de top drie in Europa en de top 10 wereldwijd.

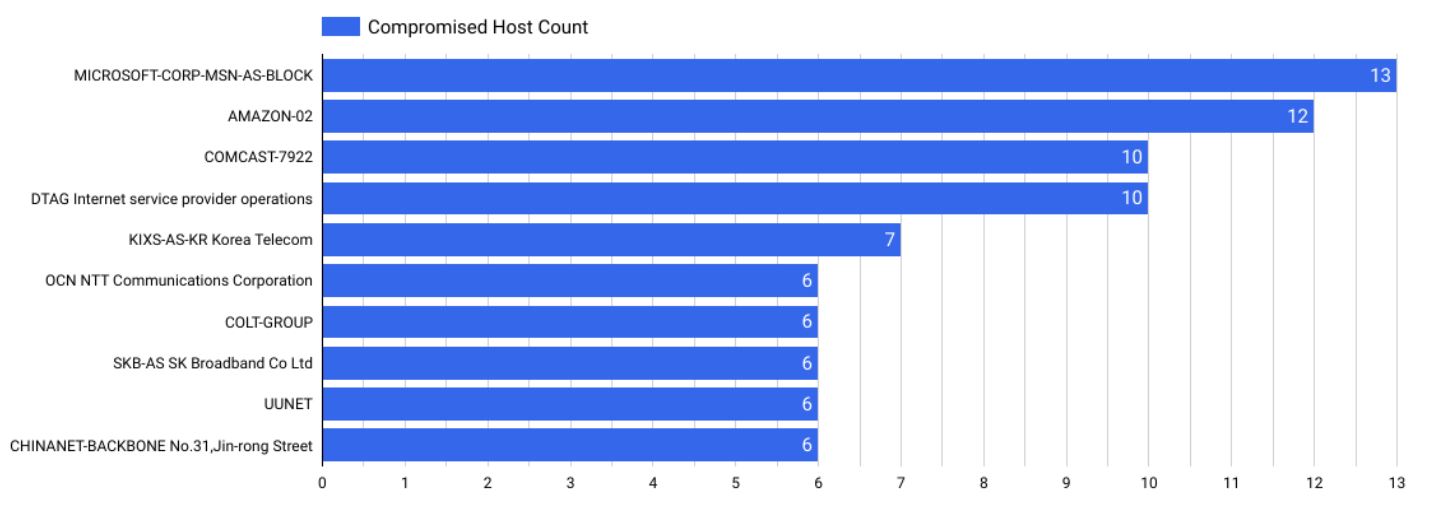

Kijken we naar de clouddiensten van hyperscalers, dan staan Microsoft Azure (13) en AWS (12) bovenaan op vlak van geïnfecteerde toestellen.

“We voerden een secundaire scan uit op alle Ivanti Connect Secure servers in onze dataset en vonden 412 unieke hosts met deze backdoor”, schrijven de onderzoekers van Censys. “Daarnaast vonden we 22 verschillende ‘varianten’ (of unieke callback-methoden), wat zou kunnen duiden op meerdere aanvallers of een enkele aanvaller die zijn tactieken evolueert.”

VPN’s zijn een ideaal toestel voor hackers om te infecteren. Ze staan bijna altijd aan en zitten op de rand van het netwerk waar inkomende connecties worden toegelaten. Omdat VPN’s communiceren met grote delen van interne netwerk, kunnen hackers aan een verdere infiltratie werken.

Nog geen patch beschikbaar

Alle versies van Ivanti Connect Secure (ICS), vroeger gekend als Pulse Secure, zijn getroffen door de twee kwetsbaarheden. Zo waarschuwde Ivanti eerder deze week nog dat admins geen nieuwe toestelconfiguraties mogen doorvoeren naar toestellen nadat ze de patch hebben toegepast.

“Klanten moeten stoppen met het pushen van configuraties naar appliances met de XML op zijn plaats, en niet doorgaan met het pushen van configuraties totdat het toestel is gepatcht,” aldus Ivanti in een nieuwe update die zaterdag is gepubliceerd.

“Wanneer de configuratie naar het toestel wordt gepusht, stopt het de werking van sommige belangrijke webservices en stopt het de mitigatie. Dit geldt alleen voor klanten die configuraties naar toestellen pushen, inclusief configuratie pushes via Pulse One of nSA. Dit kan zich voordoen ongeacht een volledige of gedeeltelijke configuratiepush.”

26.000 unieke Connect Secure-hosts zijn publiek zichtbaar op het internet met software die de twee kwestbaarheden bevat. Hoe je vandaag tijdelijk het probleem kan oplossen in afwachting van een patch, lees je hier.