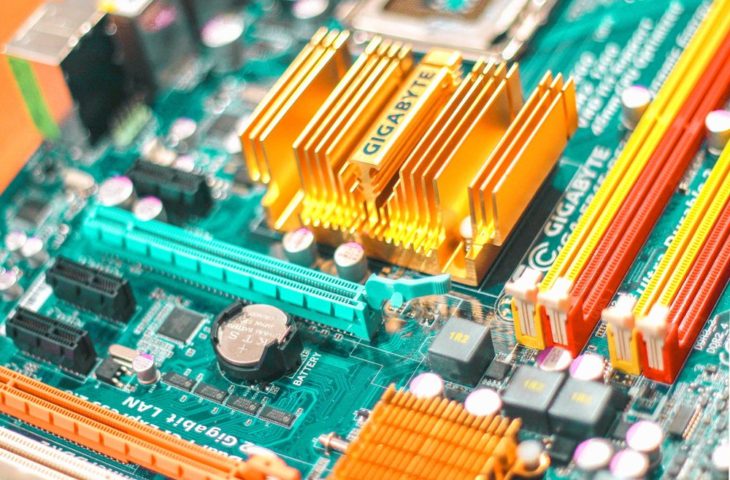

Hackers misbruiken een nooit gepatchte versie van een Gigabyte-driver om via een omweg antivirusbeveiliging uit te schakelen op een systeem, om zo malware te draaien.

Hackers maken misbruik van de nalatigheid van hardwarespecialist Gigabyte om systemen aan te vallen. Voor ze malware zoals ransomware uitvoeren die normaal gedetecteerd zou worden door een beveiligingsoplossing, installeren ze een oude kerneldriver van de Taiwanese hardwarespecialist. Die driver wordt door Windows niet als verdacht gezien, maar bevat wel een gekende kwetsbaarheid.

Antivirus uitschakelen

De hackers manipuleren vervolgens de nieuwe kwetsbaarheid om toegang te krijgen tot de kernel. Van daaruit dragen ze Windows op om driver-handtekeningen tijdelijk niet meer na te kijken. Dat geeft hen vrij spel om een eigen malafide kerneldriver te installeren, die ze dan weer gebruiken om de aanwezige antivirusbescherming uit te schakelen. Zo raken ze uiteindelijk aan het einddoel: het uitvoeren van de eigenlijke malware.

Beveiligingsbedrijf Sophos ontdekte het aanvalspatroon in aanvallen waar Robbinhood-ransomware de uiteindelijke payload is. Dat is malware die vooral wordt ingezet in aanvallen tegen gerichte doelwitten.

Nalatigheid van Gigabyte en Verisign

Dat de aanval überhaupt mogelijk is, is in hoofdzaak de schuld van Gigabyte. Toen dat bedrijf in 2018 attent werd gemaakt op problemen met de code van de driver, besloot het om te reageren als leefden we met z’n allen in de middeleeuwen: het probleem werd genegeerd. Uiteindelijk zagen beveiligingsonderzoekers zich genoodzaakt om de details van de kwetsbaarheid samen met een proof-of-concept publiek te maken om Gigabyte te forceren toch actie te ondernemen. Nog steeds lostte Gigabyte het probleem niet op. In de plaats daarvan werd de driver op non-actief geplaatst.

Verisign, dat verantwoordelijk is voor het echtheidscertificaat voor code van de oude driver, deed eveneens niets. Dat wil zeggen dat het certificaat voor de oude, niet meer ondersteund en kwetsbare driver nog steeds bestaat. Hackers hadden zo alle tools in handen om de lekke driver als een legitiem stuk software te installeren bij hun slachtoffer.

Rechtenmanagement

Deze aanval is bijgevolg maar mogelijk door de nalatigheid van twee bedrijven. De techniek zelf is natuurlijk niet nieuw: hackers zijn steeds op zoek naar manieren om antivirusbescherming uit te schakelen om zo ongestoord malware te draaien. Je systeem up to date houden, biedt hier geen soelaas. De aanvaller brengt immers zijn eigen kwetsbaarheid mee, met complimenten van Gigabyte en Verisign.

Er zijn natuurlijk wel oplossingen. ‘Tamper protection’ kan bijvoorbeeld detecteren wanneer beveiliging wordt uitgeschakeld. Je komt verder al een heel eind door aan degelijk rechtenmanagement te doen, waarbij gebruikers nooit meer rechten hebben dan strict noodzakelijk. Dat verkleint de kans dat de aanvaller in staat is om de eerste driver te installeren en de aanval zo te starten.

Lees ook: Malware op Bitbucket tast meer dan 500.000 computers aan