Google roept Chrome-gebruikers op om zo snel mogelijk te controleren dat ze op de laatste versie zitten en anders hun browser te updaten. De nieuwste versie patcht een zero-daylek dat actief in het wild wordt misbruikt.

Google Chrome updatet bij de meeste gebruikers in principe automatisch in alle stilte op de achtergrond, maar Google raadt gebruikers toch aan om dat even te controleren. Het bedrijf rolde op 1 maart een update uit om een zero-daylek te patchen dat actief in het wild wordt misbruikt.

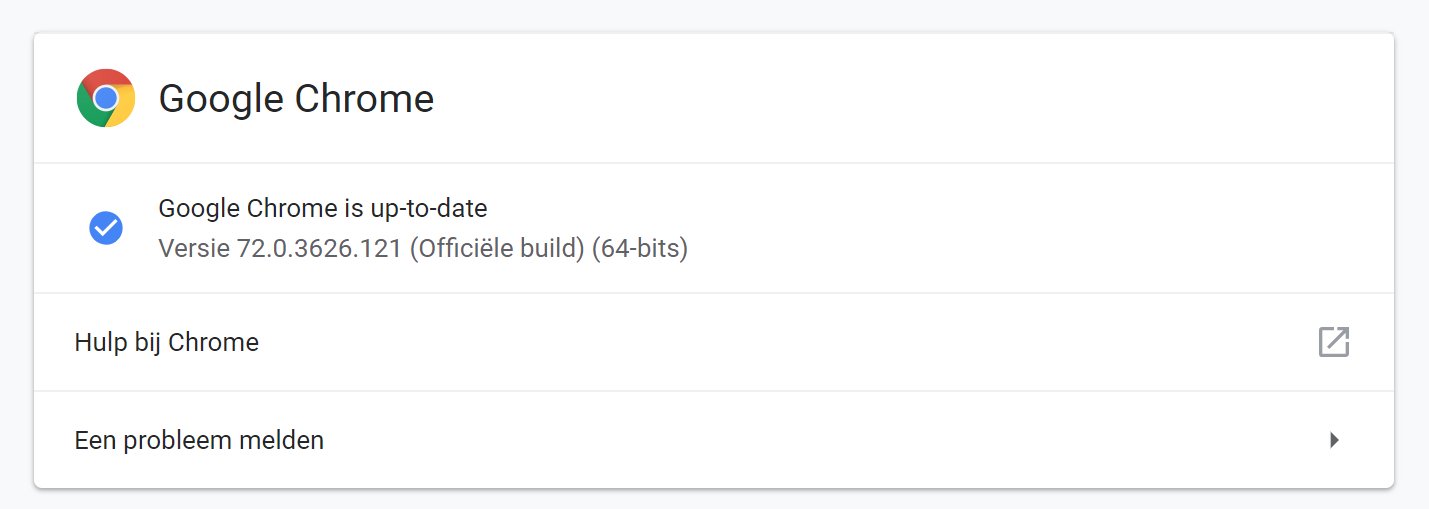

Chrome-gebruikers in he stable channel moeten op versie 72.0.3626.121 zitten om beschermd te zijn tegen de kwetsbaarheid. De snelste manier om dat te controleren, is door te navigeren naar chrome://settings/help in de browser. Om de patch te laten werken, dient de browser te worden herstart, waarschuwt Chrome-engineer Justin Schuh op Twitter. De reden daarvoor is dat de exploit onmiddellijk via de Chrome-code binnenkomt, in plaats van via de Flash-plugin, zoals bij eerdere zero-days het geval was.

De bug werd ontdekt door Clement Lecigne van Googles Threat Analysis Group en op 27 februari gerapporteerd (CVE-2019-5786). Voorlopig zijn de technische details van de kwetsbaarheid nog niet gepubliceerd, maar het zou gaan om een ‘use-after-free-bug’ in FileReader. Dat is een web-API die browsers toelaat bestanden op het systeem van een gebruiker te lezen.

Een use-after-free-kwetsbaarheid is een geheugenfout die optreedt wanneer een app toegang probeert te krijgen tot het geheugen, nadat het is vrijgegeven of verwijderd uit het toegewezen geheugen van Chrome. Een onjuiste afhandeling kan leiden tot de uitvoering van malwarecode om op het systeem in te breken.

Afgaand op een tweet van Schuh staat dit zero-daylek los van de bug in de PDF-viewer van Chrome, waar we vorige week over berichtten, die door de Chrome-engineer als een ‘faux zero-day’ wordt afgedaan. Beveiligingsbedrijf EdgeSpot had daarbij de verwoording ‘zero-day’ iets te makkelijk in de mond genomen om een niet-gepatchte bug in Chrome te beschrijven. Het ging in dat geval evenwel niet om een kritieke RCE-kwetsbaarheid (remote code execution), wat voor deze bug wel het geval is.

Windows 7

Het kritieke zero-daylek zou volgens Google in tandem gebruikt worden met een ander zero-daylek in Windows, meer bepaald in de win32k.sys-kerneldriver. Deze kwetsbaarheid kan worden gebruikt om uit een beveiligde sandboxomgeving – zoals die van Chrome – te ontsnappen.

“We zijn er sterk van overtuigd dat dit beveiligingslek mogelijk alleen kan worden misbruikt op Windows 7 als gevolg van recente exploitmitigaties die zijn toegevoegd in nieuwere versies van Windows”, zegt Lecigne in een blogpost. “Tot op heden hebben we alleen actieve uitbuiting waargenomen tegen Windows 7 32-bit-systemen.”

Google heeft de kwetsbaarheid eerder aan Microsoft gerapporteerd en maakt ze nu publiek volgens zijn openbaringsbeleid voor zero-days, ook al is er nog geen patch beschikbaar. Op die manier wil het gebruikers waarschuwen om alert te zijn, aangezien de zero-day actief wordt misbruikt.

“Het niet-gepatchte Windows-beveiligingslek kan nog steeds worden gebruikt om bevoegdheden te verhogen of in combinatie met een andere browserkwetsbaarheid om beveiligingssandboxen te omzeilen. Microsoft heeft ons verteld dat ze aan een oplossing werken. Als mitigatie voor dit beveiligingslek kunnen gebruikers overwegen een upgrade uit te voeren naar Windows 10”, besluit Lecigne.