Beveiligingsonderzoekers hebben een nieuwe botnet genaamd GoldBrute ontdekt. Het botnet valt Windows-systemen aan, die een Remote Desktop Protocol (RDP)-verbinding met internet hebben.

Volgens onderzoeker Renato Marinho van Morphus Labs zijn er inmiddels 1.596.571 RDP-endpoints aangevallen. Dat aantal zal de komende dagen hoogstwaarschijnlijk nog stijgen, aldus ZDnet.

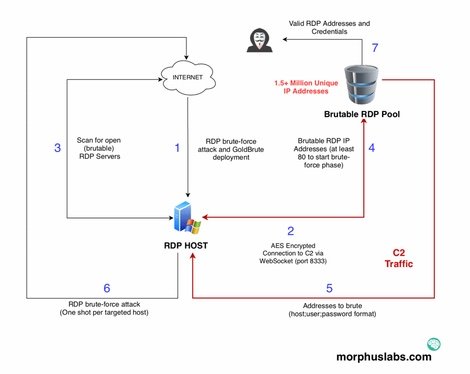

Het botnet forceert toegang tot een Windows-systeem via RDP. Vervolgens downloadt het een ZIP-bestand met de GoldBrute-malwarecode. Daarna scant GoldBrute het internet op nieuwe RDP-endpoints, die nog geen deel uitmaken van de GoldBrute-lijst van RDP-endpoints. Nadat het botnet 80 nieuwe RDP-endpoints heeft gevonden, wordt de lijst met IP-adressen naar de externe command-and-control-server verzonden. De geïnfecteerde host ontvangt een lijst met IP-adressen om een bruteforce-aanval uit te voeren. Voor ieder IP-adres is er maar één gebruikersnaam en wachtwoord, die de bot moet proberen te verifiëren. Elke GoldBrute-bot krijgt een andere combinatie van gebruikersnaam en wachtwoord. De bot voert een aanval uit en rapporteert het resultaat terug naar de C&C-server.

Beeld: Renato Marinho, Morphus Labs, via SANS ISC

Toename geïnfecteerde apparaten

Voor nu is nog niet bekend hoe groot het GoldBrute-botnet werkelijk is. Wel is duidelijk dat de lijst met brutable RDP-targets van het botnet de afgelopen dagen in omvang is gegroeid, naarmate het gestaag nieuwe RDP-endpoints vond om aanvallen tegen uit te voeren. Die groei in doelwitten suggereert dat ook het aantal geïnfecteerde apparaten is toegenomen.

Ieder systeem dat met GoldBrute geïnfecteerd is, start slechts één wachtwoord-gokpoging per slachtoffer. Hierdoor kunnen beveiligingssystemen, die bescherming tegen brute-forcing bieden niet binnendringen. Voor bedrijven en gebruikers met RDP-endpoints die op het internet worden getoond, is dit geen goed nieuws, gezien dit botnet daardoor moeilijk te detecteren en stoppen is. Er kan gesteld worden dat bruteforce-aanvallen momenteel de grootste bedreiging vormen voor RDP-systemen die online worden blootgesteld.

BlueKeep

“De GoldBrute-botnetactiviteit geeft aan dat miscreanten nog steeds gebruikmaken van klassieke technieken van brute-forcing in plaats van BlueKeep te gebruiken om RDP-endpoints te targeten”, zegt Troy Mursch, oprichter van Bad Packets.

Volgens statistieken van het beveiligingsbedrijf zijn RDP-scans voor de BlueKeep-kwetsbaarheid slechts goed voor 3,4 procent van al het RDP-verkeer in de afgelopen week. RDP-aanvallen met brute kracht en pogingen om oudere RDP-kwetsbaarheden te exploiteren, maken de overige 96,6 procent uit. .

Dat hackers voor nu nog geen manier lijken te hebben gevonden om de BlueKeep-kwetsbaarheid te misbruiken, betekent niet dat bedrijven patches kunnen uitstellen. Microsoft en de NSA roepen gebruikers dan ook op om beveiligingsupdates zo snel mogelijk toe te passen.

Gerelateerd: Miljoen pc’s kwetsbaar voor gevaarlijk Windows-lek