Het is mogelijk om met een goedkope Raspberry Pi de BitLocker-encryptie van Windows te kraken. De aanval vereist wel fysieke toegang tot een toestel.

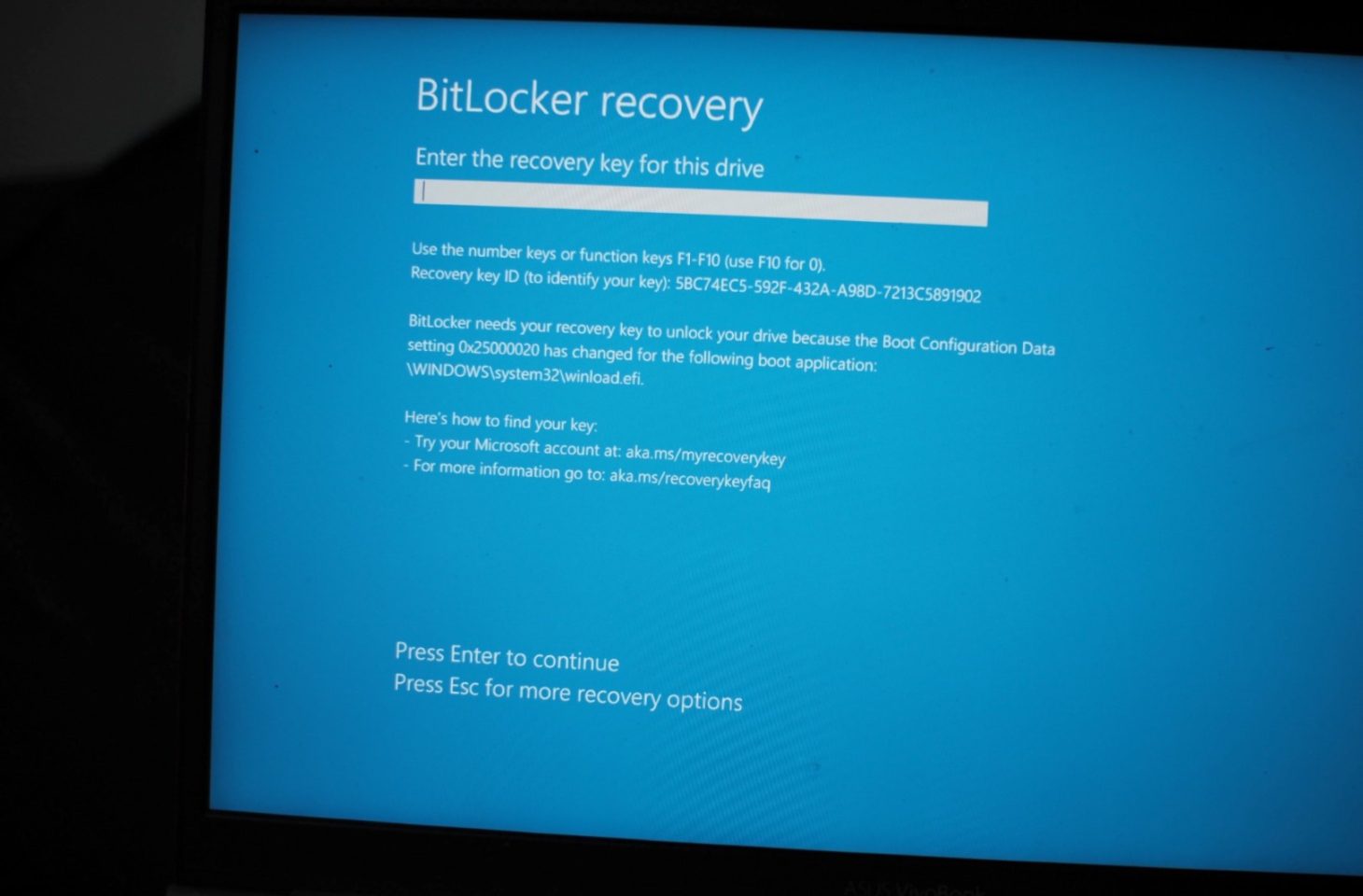

De BitLocker-versleuteling van Windows is niet waterdicht. Eerder bleek al dat ze de prestaties van je laptop negatief kan beïnvloeden. Nu komt aan het licht dat een hacker de encryptie kan kraken met de hulp van een Raspberry Pi Pico. De kwetsbaarheid maakt misbruik van het feit dat de TPM-chip, die de sleutel bijhoudt, die key onversleuteld met de CPU deelt wanneer je computer als veilig en ongecompromitteerd wordt bestempeld. Dat is in principe geen probleem: een hacker heeft geen toegang tot de gedeelde sleutel.

Sniffen met hardware

Een crimineel kan wel proberen om de sleutel te sniffen wanneer die wordt doorgegeven. Dat is niet vanzelfsprekend, maar Stacksmashing heeft het wel verwezenlijkt. Dat toont hij in detail in een video op YouTube. Het sniffen gebeurt via een connector op het moederbord van de te kraken laptop. Door daar een goedkope Raspberry Pi tegen te houden die elektrische signalen kan lezen, kan hij tijdens het opstarten van de laptop de key stelen. Vervolgens is het mogelijk om de SSD van de laptop te verwijderen en de data uit te lezen met de hulp van de gestolen key.

Veel materiaal heb je niet nodig voor de aanval: met een Raspberry Pi pico en zelf gesoldeerde pogo-pinnen kan je aan de slag. Voor het hack heb je wel tijd en ongelimiteerde toegang tot een laptop nodig. Je moet je dus geen zorgen maken over hackers die via het internet of zelfs je lokale netwerk toegang kunnen krijgen tot je BitLocker-sleutel.

Gerichte fysieke aanval

De aanval werkt alleen als de TPM en de CPU niet samengevoegd zijn op de laptop. Stacksmashing ging aan de slag met een toestel van Lenovo, maar ook enkele laptops van andere fabrikanten zijn kwetsbaar. De methode kan wel problematisch in een scenario waar professionele bendes een versleutelde laptop stelen met het oog op de data die erop staat.