In de tweede helft van 2021 merkte Fortinet meer geautomatiseerde en snellere cyberaanvallen op. Geavanceerd, onvoorspelbaar en verwoestend, zijn belangrijke punten waarmee de cyberaanvallen zich karakteriseren.

Fortinet publiceerde deze week het FortiGuard Labs Global Threat Landscape Report. Dat rapport publiceert Fortinet ieder half jaar en analyseert de cyberaanvallen uit de voorgaande maanden. Het recentste rapport handelt dus over de tweede helft van 2021.

“De ontwikkelingen op het gebied van cybersecurity volgen elkaar in hoog tempo op. Uit recente beveiligingsincidenten blijkt dat cybercriminelen met een ongekende snelheid aanvallen ontwikkelen en uitvoeren. Nieuwe aanvalstechnieken richten zich op alle delen van het aanvalsoppervlak. Ze geven blijk van een geavanceerdere strategie die minder voorspelbaar is en verwoestende gevolgen heeft”, vertelt Derek Manky, chief Security Insights & Global Threat Alliances bij FortiGuard Labs.

Log4j

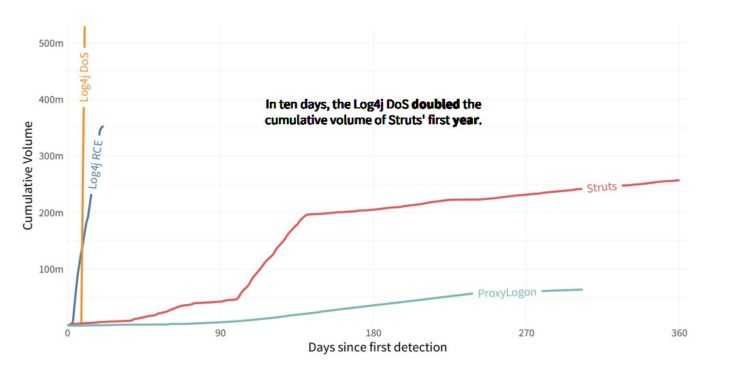

In december stond het cybersecuritynieuws helemaal in het tekenen van Log4j. De Apache-kwetsbaarheid kan bijgevolg niet ontbreken in het analyserende rapport.

lees ook

Wat is Log4Shell en waarom is de bug zo gevaarlijk?

De kwetsbaarheid werd flink uitgebuit, al misten aanvalspogingen ook wel eens hun doel. Pogingen om de kwetsbaarheid te misbruiken werden door intruder prevention systems toch het meest van alle cyberaanvallen gedetecteerd, in de tweede helft van 2021.

Cybercriminelen proberen kwetsbaarheden uit te buiten zelfs als ze bekend zijn, doordat veel bedrijven nalaten patches tijdig te installeren.

Nieuwe doelwitten

Verder merken de analisten een verviervoudiging op van nieuwe Linux-malware in het vierde kwartaal van 2021. Log4j is één van de cyberdreigingen die het op Linux gemunt had. Al wordt er ook een stijging van het aantal kwaadaardige executable & linkable format (ELF)-bestanden gemeld.

Linux is een populair doelwit volgens het rapport door het hoge gebruik van de besturingssystemen. Het telt een hoog gebruik voor back-endsystemen van netwerken en containergebaseerde oplossingen voor IoT-apparatuur en bedrijfskritische toepassingen.

Gespecialiseerde botnets

Uit verdere analyse bleek dat botnets geavanceerdere aanvalsmethoden inzetten. Hierdoor verdwijnt het voorspelbare karakter van de botnets, waarbij ze voornamelijk dienden voor DDoS-aanvallen te lanceren.

lees ook

DDoS-aanvallen: het gevaar schuilt in het onschuldige

Dat lijkt verleden tijd nu botnets geavanceerde aanvalstactieken onder de knie hebben. Cybercriminelen achter de botnets namen exploits van de Log4j-kwetsbaarheden over, maakten gebruik van een nieuwe variant van de RedXOR-malware en de al bekende RedLine Stealer-malware. De RedLine Stealer-malware zit verborgen in bestanden die zogezegd informatie bevatten over het coronavirus of een gerelateerde zaak.

Thuiswerkers doelwit

Thuiswerken bleef in de tweede helft van 2021 aan de orde door de omicron variant. Cybercriminelen namen de mogelijkheden die thuiswerken met zich meebracht met beide handen aan. Browsergebaseerde malware bleek in het bijzonder populair. Via phishing verspreide criminelen namelijk voornamelijk Microsoft Office-bestanden, PDF-bestanden en browserscripts.

Phishing geeft cybercriminelen een opening in het bedrijfsnetwerk om bijvoorbeeld malafide code te verspreiden. Ransomware is een mogelijk gevolg van phishing en bleek in de tweede helft van 2021 nog bijzonder populair. De verfijndheid, de agressiviteit en de impact van ransomware nemen daarbij toe. Cybercriminelen baseren zich op oude ransomware die zij actief verbeteren.