Phishing won het afgelopen jaar aan populariteit bij hackers, weet Microsoft. De softwarereus ziet drie geavanceerde technieken waarmee hackers nietsvermoedende slachtoffers proberen te misleiden.

0,6 procent van al het mailverkeer geanalyseerd door Microsoft was phishing. Gezien het volume mails dat via het bedrijf passeert is dat een enorm aantal in absolute cijfers, maar ook relatief stijgt het belang van phishing. Een jaar geleden bedroeg het aandeel immers slechts 0,2 procent. We rapporteerden eerder al dat alsmaar doelgerichtere vormen van de aanvalsvector in trek zijn, in die mate dat Microsoft niet meer van spear phishing maar van laser phishing spreekt. In een nieuwe blogpost zet het bedrijf nu drie geavanceerde technieken gebruikt door hackers in de verf.

1.Jij zoekt, de hacker vindt

Een link naar een malafide website in een mail verstoppen, doet alarmsignalen afgaan. Hackers proberen dat dan ook te vermijden. Eén techniek is om betrouwbare sites te hacken en te besmetten met kwaadaardige code. Zo kan een mail naar een legitieme site linken om een slachtoffer te infecteren. Microsoft zag het afgelopen jaar een erg slimme versie van die aanpak.

De aanvallers in kwestie stopten een Google Search-url in hun phishing-mail. De resultaten van de zoekopdracht waren gemanipuleerd door de hackers zodat hun phishing-pagina bovenaan stond. Dat lukte met de hulp van een trafiekgenerator die de site belangrijker deed lijken voor Google dan hij eigenlijk was. De site stuurt het slachtoffer vervolgens naar nog eens een nieuwe website, waar de uiteindelijke payload zich dan bevindt.

De aanvallers lokaliseerden hun techniek, wat de aanval moeilijk maakte om te traceren. Misbruikte zoektermen waren erg specifiek. Denk aan ‘hOJoXatrCPy’, waar de malafide website dan bovenaan prijkte. De aanvallers misbruikten Google in essentie om de detectie van hun kwaadaardige intenties te bemoeilijken.

2.404 gehackt

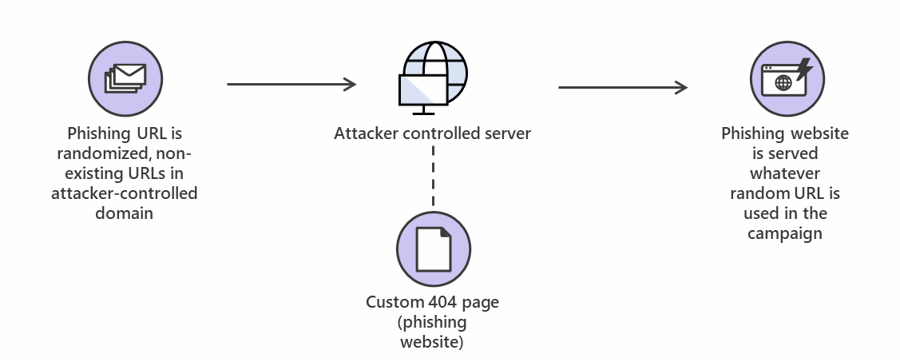

Om phishingbescherming te slim af te zijn, proberen aanvallers steeds nieuwe url’s te verzinnen en te besmetten, die ze vervolgens in hun mails stoppen. Eén team van criminelen bedacht een erg slimme oplossing. Onder een hoofddomein genereerden ze geen subdomeinen, maar bouwden ze een 404-pagina waarop ze vervolgens de payload plaatsten. In hun phishingmails kregen de aanvallers zo toegang tot vrijwel onbeperkte url’s, aangezien ze niet hoefden te bestaan. Iedere url werd toch automatisch omgeleid naar de 404-pagina.

De scanservices van Microsoft werden zelf misleid door de techniek. Bij een veiligheidsscan van de url kreeg het geautomatiseerde systeem een 404-fout terug. De link bestaat niet, dus de url kan niet onveilig zijn, was de logische conclusie.

3.Hacker in het midden

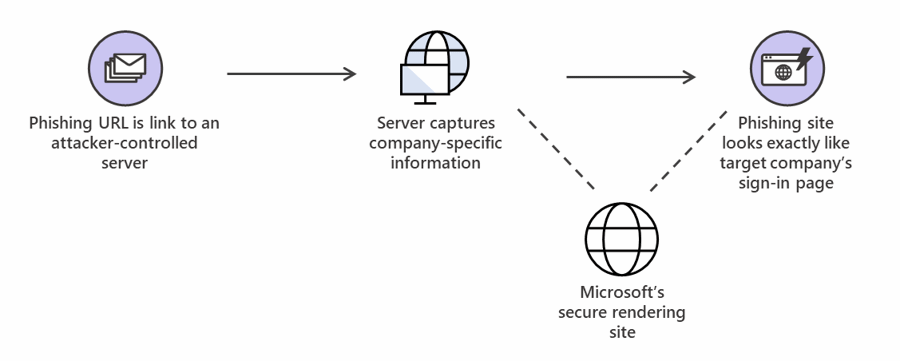

In één specifieke geval neemt Microsoft zijn hoed af voor de hackers. Die maakten een phishing-site gebaseerd op de eigen beveiligde rendering-website van Microsoft. Ze verwezenlijkten dat met een ‘man in the middle’-server. Dat zorgde voor een site die op het vlak van gebruikservering identiek was aan de originele Microsoft-site.

Slachtoffer hadden zo minder reden tot argwaan. Onterecht natuurlijk: de aanvaller capteerde zonder problemen alle gegevens zoals login en wachtwoord van het slachtoffer. De oplossing voor dit type aanval is url-inspectie. Zelfs wanneer een hacker een pagina helemaal perfect kan namaken, zal de url verschillen van het legitieme adres.