Meerdere beveiligingstechnieken helpen om gegevens in rust en op weg van punt A naar punt B te beschermen. Maar wat met gegevens in gebruik? Welke technieken bestaan er en hoe veilig zijn ze?

Confidential computing, ofwel vertrouwelijke gegevensverwerking, belooft om gevoelige data beter te beschermen op het moment van de verwerking. Doorheen de tijd zijn er drie verschillende technieken ontwikkeld om grote datesets van klanten te beschermen: Homomorphic Encryption (HE), Secure Multiparty Computation (MPC) en Trusted Execution Environments (TEE). Deze vertrouwelijkheidstechnieken hanteren elk een andere technologie om data op een veilige manier af te schermen.

Wat kunnen deze technieken, hoe matuur zijn ze en in welke vormen verschijnen ze op de markt door chipdesigners zoals Intel, AMD en AWS? Fabien Petitcolas, Cybersecurity researcher bij Smals, geeft meer duiding over deze technieken tijdens een webinar gevolgd door onze redactie.

Homomorphic Encryption (HE)

Homomorfe encryptie (HE) is een encryptiemethode waarbij gegevens versleuteld verstuurd worden zonder ze te ontgrendelen. Deze vorm van encryptie past transformatie toe op basis van de gewenste berekening op de versleutelde teksten en stuurt deze nadien terug naar de klant, die het resultaat vervolgens kan ontgrendelen met een sleutel.

Deze encryptievorm is voornamelijk interessant bij uiterst gevoelige informatie, zoals medische of financiële gegevens. Het biedt namelijk een hoge mate van privacybescherming aangezien de gegevens in hun onversleutelde vorm nooit worden blootgesteld (aan de processor) tijdens de verwerking.

Secure Multiparty Computation (MPC)

Secure Multiparty Computation (MPC) werkt op een heel andere manier dan HE. Bij MPC wordt zowel de data als rekenkracht gedeeld. Deze technologie laat toe dat meerdere partijen gezamenlijk berekeningen kunnen uitvoeren, maar dat de input van elke partij wederzijds geheim blijft. Het resultaat van de berekeningen is enkel bekend voor de aangewezen partijen.

MPC is net zoals HE gegrond op een sterk theoretisch fundament op basis van vier decennia wetenschappelijk onderzoek en wordt meestal in onderzoeksinstituten gebruikt. “Zo is er bijvoorbeeld een sterke expertise binnen de KULeuven, aldus Petitcolas. Ondanks de sterke theoretische fundering, zijn er vandaag nog maar een beperkt aantal toepassingen in de praktijk. De complexiteit van het opstarten en beheren van dergelijke technologie in combinatie met de hoge communicatiekost tussen partijen, maakt dat MPC nog niet breed toepasbaar is.

Trusted Execution Environments (TEE)

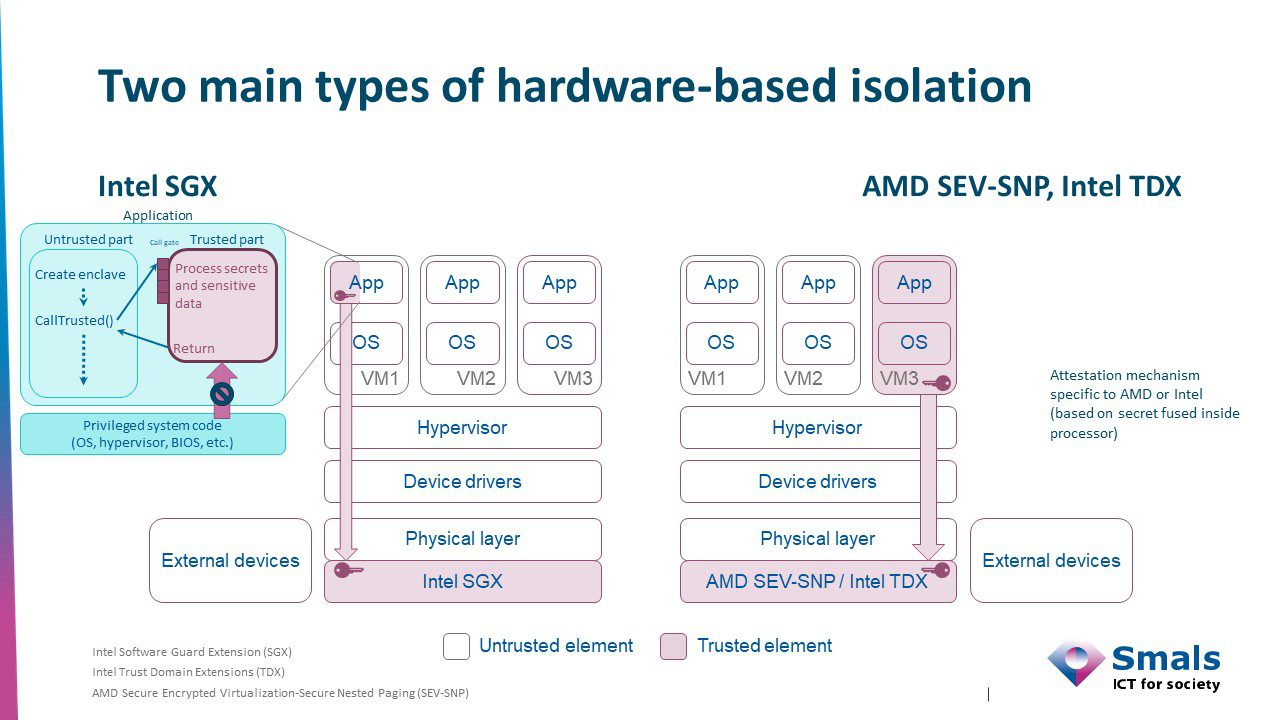

Een derde aanpak voor het beschermen van data, zijn Trusted Execution Environments (TEE). Hierbij wordt een maximale veiligheid nagestreefd op de hardware. Deze technologie gaat uit van de gedachte dat een systeem niet veilig kan zijn als de onderste laag, in dit geval de hardware, dit niet is.

Bij TEE reken je volledig op de fabrikant van hardware, en niet van de infrastructuur. Daarbij moet je erop vertrouwen dat de hardware-fabrikant een correcte implementatie van TEE heeft toegepast voor een optimale beveiliging.

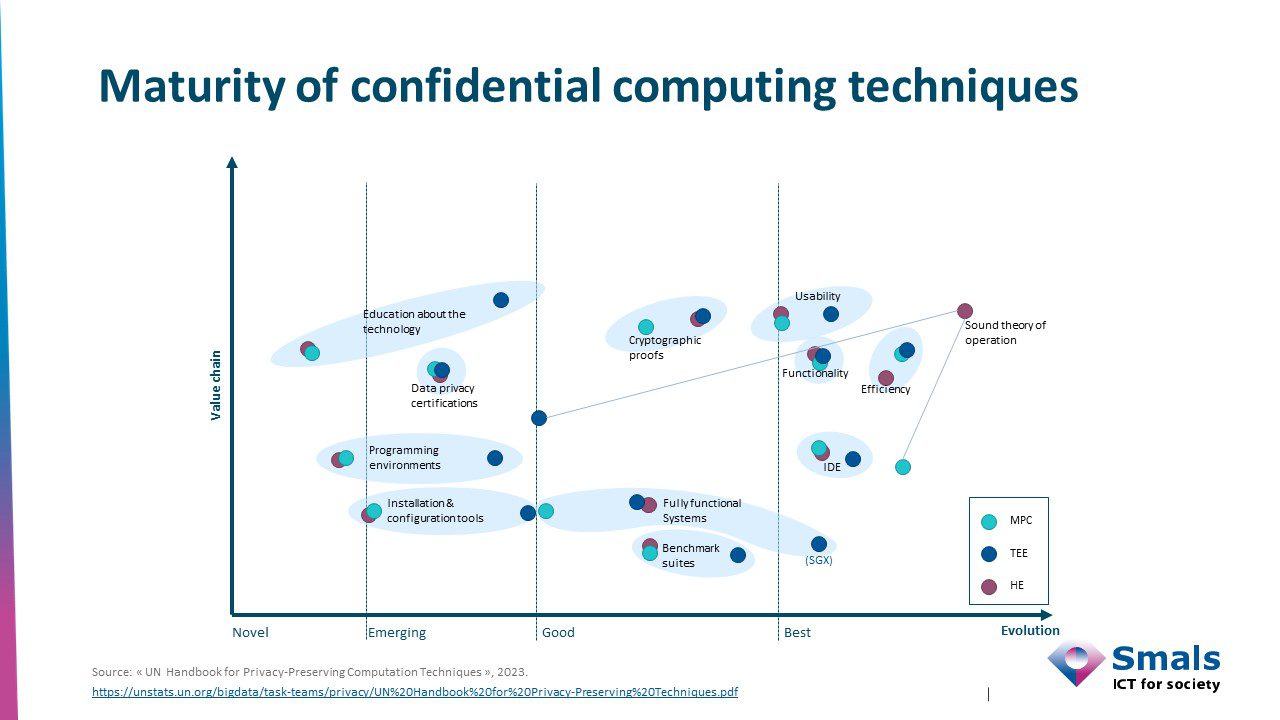

Maturiteit

Hoe goed ontwikkeld zijn deze beveiligingstechnologieën nu? Onderstaande grafiek geeft de maturiteit weer van de drie verschillende encryptietechnologieën. De technieken worden op een schaal van maturiteit geplaatst, van ‘nieuw’ naar ‘beste’. De verticale as geeft de waarde binnen de waardeketen aan, van laag naar hoog. “Deze weergave laat zien dat HE en MPC minder matuur zijn in vergelijking met TEE, en beperkt zijn tot niche-toepassingen”, stelt Petitcolas.

De markt

Enkele grote spelers op gebied van vertrouwelijke gegevensverwerking zijn de chipfabrikanten (bv. Intel en AMD) en grote leveranciers van computerinfrastructuur (bv. Microsoft, Google en AWS). Elk met een eigen aanpak maar hetzelfde doel: voldoen aan de eisen van klanten die met gevoelige informatie omgaan.

AMD en Intel zijn de voornaamste twee ontwikkelaars van microprocessors die de noodzakelijke functionaliteiten bieden voor confidential computing in grote datacenters. Terwijl Intels TDX en AMD’s SEV-SNP-technologieën ontwikkeld zijn om complete virtual machines te beschermen, is de SGX-technologie erg verschillend en heeft deze een kleiner aanvalsoppervlak.

De afgelopen jaren werd Intel SGX regelmatig geconfronteerd met aanvallen. We kunnen ons de vraag stellen of deze beveiligingstechniek helemaal waterdicht is, maar secuur is het zeker.

Tot slot is er nog AWS dat confidential computing definieert als het gebruik van gespecialiseerde hardware en bijbehorende firmware om de code en gegevens van de klant tijdens de verwerking te beschermen tegen toegang van buitenaf.

Amazon legt de nadruk op de architectuur van het Nitro-systeem, niet op de beschikbaarheid van een bepaalde microprocessor om een TEE te leveren. Sinds april 2023 biedt AWS echter ook de mogelijkheid om EC2-instanties te maken met AMD’s SEV-SNP-technologie.

Hoewel er dus verschillende beveiligingstechnieken bestaan en fabrikanten hier ook een divers aanbod in hebben, heerst er nog steeds een vertrouwensprobleem. “De klant is erg afhankelijk van de infrastructuurleverancier, waarbij de relatie sterk op vertrouwen berust”, aldus Petitcolas. Verder bestaat er nog onzekerheid over de performance-eigenschappen als gevolg van de hogere complexiteit.