Kmo of multinational: hackers zouden graag binnenbreken in je bedrijf. Dat is in België niet anders. De belangrijkste bedreigingen volgen grotendeels de wereldwijde trends, maar zijn hier en daar toch anders. Miguel De Bruycker van het CCB doet uit de doeken waar het gevaar schuilt.

Een ander land, een andere markt: dat is zo in de zakenwereld, maar ook in cybersecurityland. België heeft zo zijn eigen profiel en daar spelen cybercriminelen handig op in. Miguel De Bruycker, managing director van het Centrum voor Cybersecurity in België (CCB), heeft vanuit zijn positie een uniek zicht op zowel de bedreigingen als de kwetsbaarheden die onze organisaties typeren. Op de Cybersecurity Convention van Brewery of Ideas in Mechelen doet De Bruycker uit de doeken wat er bij ons leeft en geeft hij mee hoe de cyberwereld volgens hem moet verschuiven om meer veiligheid te garanderen.

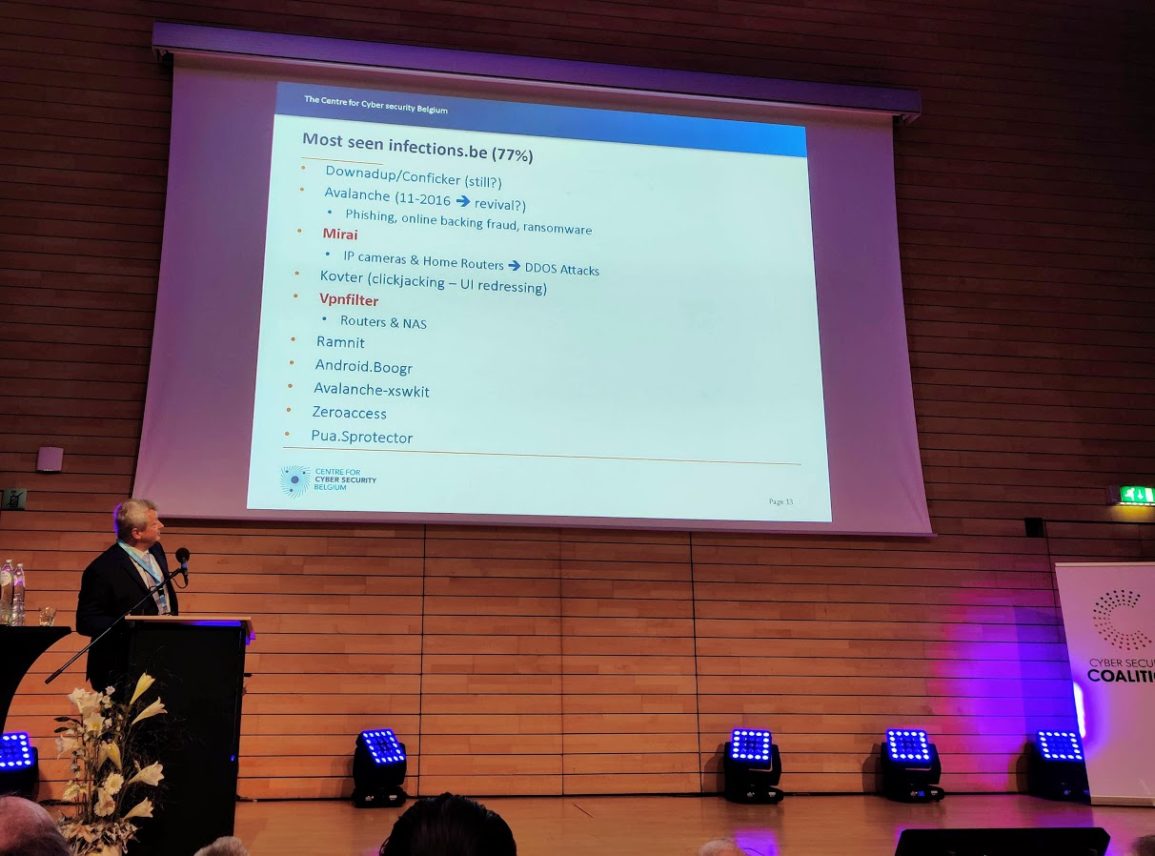

Infecties

Kijken we eerst naar de aanwezige infecties op Belgische systemen de afgelopen maand, dan zien we een stuk antiek op de eerste plaats staan: Conficker. Dat stuk malware leeft ook onder de noemer Downadup en circuleert al sinds 2008. Het wormvirus heeft als missie systemen in te lijven in een botnet. Het maakt gebruik van een kwetsbaarheid in Windows 7 en ouder. Dat de infectie zoveel voorkomt is frappant, maar dat betekent niet dat alle getroffen systemen ook effectief in een botnet zitten. Dezer dagen is de malware niet actief. Dat malware die al een decennium lang meedraait nog steeds zo alomtegenwoordig is in België, is desalniettemin zorgwekkend.

Conficker circuleert al sinds 2008.

Op plaats twee vinden we Avalanche. Die malware wil credentials stelen voor bijvoorbeeld bankfraude, maar kan ook ransomware activeren. Volgens het CCB kent Avalanche sinds eind 2016 een revival. Phishing is de voornaamste vector voor deze besmetting.

Mirai vervolledigt te top drie. Mirai is botnetmalware die gebruik maakt van slecht beveiligde IoT-apparatuur. Het gaat concreet om IoT-toestellen die van de fabrieksband rollen met een standaard wachtwoord. Mirai logt eenvoudigweg in op die hardware wanneer die aan het internet hangt en de eindgebruiker de beveiliging niet heeft aangepast, wat wereldwijd, en dus ook bij ons, vaak gebeurt. Mirai is een type malware dat criminelen kunnen gebruiken om hun eigen botnet op te bouwen. Het is dus niet zo dat alle getroffen toestellen aan eenzelfde command & control-server antwoorden, wat het extra moeilijk maakt om Mirai uit te roeien.

De vierde meest voorkomende bedreiging bij ons is Kovter. Kovter is een geavanceerd Trojaans paard dat in 2015 het eerst werd ontdekt. De malware is erg geavanceerd en blijft evolueren, wat het succes van de aanval verklaart.

De top vijf wordt afgesloten met misschien wel het interessantste stuk malware: VPNfilter. “Die software wordt op routers en NAS’en geïnstalleerd en categoriseren we onder spyware”, aldus De Bruycker. “We associeren de VPNfilter echter met aan de Russische overheid gelinkte actoren, waardoor we deze infectie extra goed in het oog houden.” De Bruycker benadrukt hoe moeilijk het is om een dader aan een cyberaanval te koppelen, maar er zijn vaak wel sterke indicatoren. Dat deze infectie zo populair is bij ons, is op z’n minst voldoende reden om achterdochtig te zijn.

Kwetsbaarheden

Infecties maken natuurlijk gebruik van kwetsbaarheden, maar dat wil gelukkig niet zeggen dat iedere kwetsbaarheid ook meteen wordt uitgebuit door hackers. Wie een achterpoortje heeft openstaan in zijn of haar infrastructuur, loopt desalniettemin een groot risico. Het CCB probeert de meest voorkomende kwetsbaarheden in kaart te brengen zodat bedrijven en overheden actie kunnen nemen. Ook hiervan heeft De Bruycker een top vijf mee naar de Cybersecurity Conference.

De allerbelangrijkste kwetsbaarheid in onze contreien is en blijft SSL. Het gaat om SSLv3. Dat protocol wordt vandaag als onveilig beschouwd. Toch vindt het CCB het nog terug bij veel organisaties, met alle risico’s van dien.

Het tweede meest voorkomende probleem zijn open FTP’s. Het spreekt voor zich dat het een slecht idee is om een FTP-server open naar het internet te zetten. Komen criminelen erachter, dan kunnen ze de toegang misbruiken om een aanval in gang te zetten.

De Bruycker besteedt echter de meeste aandacht aan de kwetsbaarheid op de derde plaats: het Remote Desktop Protocol (RDP). RDP kwam de laatste maanden negatief in het nieuws omwille van allerhande kwetsbaarheden en die buiten hackers maar al te graag uit. “RDP wordt erg vaak misbruikt”, vertelt De Bruycker. “Aanvallers gebruiken het RDP-protocol om ongehinderd door een netwerk te bewegen.”

Wat doet het CCB?

Het CCB houdt het niet bij het opstellen van lijstjes. De data die de dienst verzamelt, wordt actief ingezet om het beveiligingspostuur van ons land te verbeteren. De Bruycker en de zijnen hebben de ambitie om België tegen 2023 één van de minst kwetsbare landen ter wereld te maken. “Een moeilijke uitdaging”, geeft de man zelf meteen toe. Dat wil niet zeggen dat ons land het slecht doet. Cyberpostuur is notoir moeilijk te meten, maar cijfers van BitSight plaatsen ons land op een verdienstelijke vijfde plaats.

Het CCB wil België tegen 2023 één van de minst kwetsbare landen ter wereld te maken

“Een aantal jaar gelden was dat nog plaats 11”, weet de cybersecyurity-expert. Het CCB gebruikt de cijfers van BitSight als een ruwe indicatie, al geven meetbare KPI’s nooit een volledig plaatje en kunnen ze het beveiligingsniveau van organisaties zelfs onderuithalen. De Bruycker: “We hanteren bewust geen KPI’s. Anders loop je het risico om naar de meetpunten te werken, waardoor er automatisch gaten ontstaan waar niet gemeten wordt.” Wat doet het CCB dan wel?

In het geval van de RDP-kwetsbaarheid zijn de acties van het centrum erg zichtbaar. Het CCB detecteerde 2.500 openstaande RDP-toegangspunten in ons land en koppelde de bevindingen terug naar internetproviders, die vervolgens aan de slag konden met de informatie. “Door één provider te waarschuwen, werden 74 procent van de lekken gedicht.”

Gevoelige materie

Ook voor bedreigingen neemt het CCB maatregelen, al is de positie van een overheidsinstantie in deze soms precair. “Wie Conficker op zijn systemen heeft staan, doet er best aan om zijn versie van Windows te upgraden”, weet De Bruycker. “Het is echter heel delicaat om een organisatie met die raad te contacteren. Eerst en vooral is Microsoft een Amerikaans bedrijf en raden we onze organisaties in essentie aan om een nieuw stuk software van hen aan te schaffen. Langs de andere kant zijn de getroffen systemen doorgaans oud, zodat een upgrade onvermijdelijk gepaard gaat met de aanschaf van nieuwe hardware.”

Zo vallen de nuttige en goedbedoelde waarschuwingen van het CCB niet altijd in goede aarde. De Bruycker herinnert zich één specifieke reactie na een waarschuwing die de realiteit van het probleem goed schetst: “Ah, dus u gebruikt belastinggeld om ons te vertellen dat we nieuwe pc’s moeten kopen met Amerikaanse software.”

Toekomstplannen

Het CCB probeert verder zo goed mogelijk te strijden tegen phishing, wat nog steeds één van de populairste aanvalsvectoren is. Zo is er het BePhish-alternatief, waarbij je verdachte mails kan forwarden naar verdacht@safeonweb.be. Met de data die daar binnenkomt, blokkeert het CCB vandaag tot wel 30 malafide url’s per dag.

Het CCB blokkeert wel 30 malafide url’s per dag.

Ook tegen command & control-servers van botnets trekken de Belgische cybercrimespecialisten ten strijde. Het C3S-initiatief (Capture Command & Control Servers) moet het binnenkort mogelijk maken om dergelijke servers in uren na hun ontdekking offline te halen, waar zoiets nu weken kan duren. Die ambitie geeft meteen goed aan waar het CCB vandaag staat. Hoewel er al heel wat werk wordt verricht, staan verschillende goede initiatieven nog in de stijgers.

Het CCB wil naar een systeem van ‘Spear warnings’. Daarbij is het de bedoeling om zeker kritieke organisaties vroeg te waarschuwen voor nieuwe bedreigingen en een responstijd voor de detectie en blokkering van malafide url’s naar minuten terug te brengen.

Anonimiteit optioneel

Op termijn hoopt De Bruycker dat er een fundamentele verandering komt in de manier waarop het internet werkt. Hij heeft geen probleem met anonimiteit maar denkt dat de EU wel een belangrijke rol kan spelen om het beveiligingsniveau op te krikken.

De baas van het CCB droomt luidop van een Europees tweefactorauthenticatiesysteem geïnspireerd op Itsme. “Daarmee zouden websites en mailadressen in samenwerking met technologieleveranciers gelinkt kunnen worden aan geverifieerde personen. Zo zou je snel kunnen zien wanneer er een persoon achter een mailadres of een website schuilt, en wanneer niet. Neemt niemand verantwoordelijkheid op voor een site, dan zou de browser bijvoorbeeld een rood waarschuwingssignaal kunnen tonen.” De Bruycker wil dus niet af van de anonimiteit, maar hoopt wel dat er een systeem ontstaat waarmee het mogelijk is om transparantie te bieden voor wie dat wil.

Klikreflex

In afwachting daarvan klinkt de raad hetzelfde als altijd. Zorg voor een goed beveiligingsbeleid, houd je software up-to-date en implementeer een goed gebruikersmanagement met duidelijke rechten en policies. Werknemers op de hoogte houden van gevaren en hen trainen in het herkennen van bijvoorbeeld phishingmails kan ook al een eind helpen. Menselijke onachtzaamheid blijft immers een belangrijke achterpoort voor criminelen.

Ook daarover heeft De Bruycker nog een bedenking. De cookiewaarschuwing die websites vandaag verplicht meegeven, doet volgens hem in haar huidige vorm meer kwaad dan goed. “Ze leert mensen aan om snel te klikken zonder iets te lezen omdat ze de waarschuwing snel uit de weg willen. Iedere website gebruikt cookies, het zou beter zijn om op browserniveau een algemene waarschuwing te implementeren.