Hackers zijn vandaag te innovatief en ze werken te snel om nog volop te kunnen vertrouwen op een traditionele beveiligingsaanpak. AI en vooral machine learning ontpoppen zich zo tot onontbeerlijke tools om lekken op tijd te dichten.

Vroeger was het simpel. Cybercriminelen bouwden virussen, beveiligingsonderzoekers ontdekten die en zorgden voor bescherming. Door nieuwe detectieregels uit te rollen, kregen systemen automatisch bescherming tegen de nieuwste bedreigingen mee.

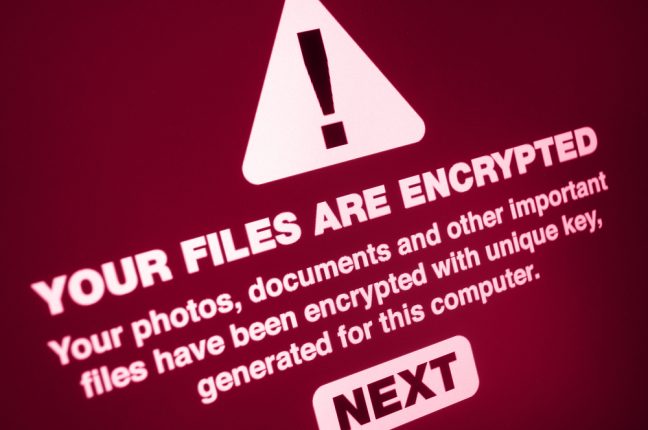

Vandaag zijn er meer bedreigingen dan ooit tevoren. Zero-daylekken, achterpoortjes uitgebuit door spionagediensten die vervolgens op straat terechtkomen, slimme en goed vermomde malware… De complexiteit, diversiteit en snelheid waarmee netwerken, servers en endpoints worden aangevallen, is groter dan ooit. Malware ontdekken om vervolgens detectieregels te pushen om systemen zo te beschermen, gaat veel te traag. Bovendien is het intussen duidelijk dat lekken een hele tijd kunnen bestaan en hackers die eventueel kunnen uitbuiten, voordat ze ontdekt worden door onderzoekers.

Dat maakt dat het enerzijds onmogelijk is om vandaag een computersysteem met 100 procent zekerheid te beschermen tegen aanvallen en dat er anderzijds betere manieren nodig zijn om met hedendaagse bedreigingen om te gaan.

Detectie voorbijgestreefd

Om vandaag het hoofd te bieden aan actuele dreigingen, is het dus niet meer aangewezen om (uitsluitend) met detectieregels te werken. Criminelen kunnen malware danig snel herverpakken en vermommen, dat een organisatie geen twee keer te maken krijgt met exact dezelfde aanval. Moderne beveiliging moet daarom diep tot in de kern van kwaadaardige software doordringen en ontdekken wat malware precies is en doet.

Door algoritmes miljoenen malwaresamples te laten analyseren, vormen ze voor zichzelf een beeld van de kenmerken die malware maken tot wat het is. Zo zijn ze in theorie in staat nieuwe versies te detecteren en organisaties ervoor te beschermen, ook al is het de eerste keer dat een nieuwe bedreiging zich in het wild toont.

Op machine learning gebaseerde beveiliging is in staat om bedreigingen te herkennen aan wat ze proberen te doen, zelfs al is de malware in kwestie nooit eerder gezien. Zo stopte dergelijke beveiligingssystemen van verschillende vendoren de WannaCry-aanval op dag 1, zelfs in omgevingen waar de nodige patches niet geïnstalleerd waren.

Voor een dergelijke aanpak gebruiken beveiligingsorganisaties zoals Sophos, G Data, Trend Micro, Fortinet en Check Point, maar ook cloudreuzen als Amazon en Microsoft, machine learning. De analogie met beeldherkenning is niet ver weg. Door machine learning en met name deep learning te gebruiken om een neuraal netwerk aan de hand van miljoenen foto’s te leren hoe een kat er uitziet, zal het netwerk na verloop van tijd ook op een ongekende foto de kat kunnen aanwijzen. Door gelijkaardige algoritmes miljoenen samples van malware te laten analyseren, kunnen ze na hun training ook nieuwe en ongekende malware detecteren.

Altijd waakzaam

Een dergelijke bescherming aan de voordeur is slechts het halve werk. Het vereist niet al te veel verbeelding om te zien hoe cybercriminelen gelijkaardige technologieën kunnen inzetten om zelfs de meest geavanceerde beveiliging te verschalken. Je zal vandaag geen securityprovider meer vinden die durft te zeggen dat hij een ondoordringbare muur rond je IT-omgeving kan zetten.

Lees dit: AI, machine learning en deep learning: wat is het verschil?

Naast preventie is detectie daarom van levensbelang. Raakt een hacker of malware voorbij de eerste verdedigingslaag, dan kan de schade worden beperkt door de inbraak zo snel mogelijk vast te stellen. Vandaag duurt het gemiddeld enkele maanden tot zelfs meer dan een half jaar alvorens een organisatie door heeft dat er iemand in het netwerk zit. Onderzoek in de VS spreekt van 206 dagen.

Details

Wie een inbreker wil detecteren, moet op details letten. Misschien probeert een hacker data naar buiten te versluizen, kilobyte per kilobyte, om de netwerktrafiek zo op de achtergrond te doen verdwijnen. Of misschien doet een vertrouwd account plots zaken die legitiem lijken, maar dan vanuit het buitenland. Door het gedrag van gebruikers, het gebruik van data en netwerkverkeer in detail te monitoren, kunnen hackers ook hier worden gevat.

Met machine learning leert een beveiligingsoplossing wat normaal is en wat niet. Zo komt onregelmatige trafiek snel aan het licht, zelfs wanneer een hacker die goed vermomd heeft als een legitiem proces.

Daarvoor is het interessant om beveiligingsalgoritmes te trainen op wat ‘normaal’ is binnen een bedrijf. Als een medewerker dagelijks inlogt op een server van thuis of op kantoor, maar hij gebruikt diezelfde credentials plots om aan de server te raken vanuit China, dan kan die actie gerust als verdacht worden aangevinkt. Veel providers bieden al oplossingen die on-premises getraind kunnen worden voor precies dat doel.

Een machine-learningalgoritme zal ook oog hebben voor kleine en subtiele datastromen die er eerst niet waren, of bestanden die plots op verdachte manieren worden gebruikt of gekopieerd. Zelfs als het cpu-verbruik van servers plots lichtjes stijgt door een ongedetecteerde en subtiele cryptominer, kan AI-beveiliging dat in principe ontdekken.

In de praktijk

Intussen heeft ieder zichzelf serieus nemend beveiligingsbedrijf wel een vorm van machine learning of AI in zijn aanbod verwerkt. Bij Check Point heet het ding bijvoorbeeld Cadet (Context-Aware Detection and Elimination of Threats) en G Data noemt het DeepRay. Fortinet integreert machine learning en AI dan weer met zijn Self-Evolving Detection System (SEDS), dat het zes jaar lang ontwikkelde en trainde. Sophos stopte de intelligentie van een neuraal netwerk in zijn Intercept X-product.

Machine learning, of AI voor wie wil, ontpopt zich zo tot een onmisbare tool in het beveiligingsarsenaal. Onder die impuls verplaatst beveiliging zich voor een stuk naar de cloud. Het is interessant om algoritmes van verschillende organisaties hun kennis te laten delen. Zo leren ze van elkaar en kan een bedreiging gedetecteerd in één omgeving meteen preventief geblokkeerd worden in een andere. De aanpak werkt zo ook tegen zero-daylekken, aangezien malware die via een ongekende achterpoort binnenbreekt, naar alle waarschijnlijkheid nog wel steeds tekenen inherent aan malafide software zal vertonen.

Gerelateerd: Nieuwe tool gebruikt AI om uitrol van softwarebuilds met bugs automatisch te stoppen