Hoewel phishing al lang de voornaamste aanvalsvector is voor cybercriminelen, laten we ons collectief nog steeds relatief eenvoudig in de luren leggen. We associëren de term nog met spelfouten en Nigeriaanse prinsen, terwijl het eigenlijk helemaal niet zo moeilijk is om een geloofwaardige aanval op te zetten.

Dit stuk is een onderdeel van onze ‘IT uitgelegd‘-reeks, waarin we belangrijke begrippen en technologieën achter producten en innovaties vandaag op een begrijpelijke manier uitleggen.

Zowel op het werk als in ons privéleven laten we ons massaal vangen door phishingmails. Phishing is voor hackers nog steeds de populairste methode om voet aan wal te krijgen binnen een organisatie. Aanvallen starten maar al te vaak via een gestolen wachtwoord en e-mailadres, verkregen via een medewerker die zijn gegevens op een malafide website heeft ingegeven. Ook privé zijn de gevolgen niet te overzien: tijdens de eindejaarperiode lieten landgenoten zich opnieuw vangen door legitiem ogende betaalverzoeken van hackers en andere gelijkaardige berichten.

Verkeerd beeld van phishing

Ondanks alle waarschuwingen blijven we met z’n allen vatbaar voor de techniek. “Mensen hebben nog heel vaak het idee dat phishingmails van een Nigeriaanse prins komen”, bevestigt Arnout Van de Meulebroucke. Hij is CEO en oprichter van Phished; een Belgisch bedrijf dat via geautomatiseerde en gepersonaliseerde phishingsimulaties en trainingen inzet op bewustwording bij bedrijven.

Dat phishingmails doorgaans eenvoudig herkenbaar zijn, is een misconceptie waar ook de algemene media nog steeds aan meebouwt. Zo lezen we dat gerichte aanvallen complexe software gebruiken en dat phishingmails vaak onpersoonlijk of opdringerig zijn. Dat suggereert dat kwalitatieve phishingberichten het werk zijn van professionele criminelen. Helaas berust dat niet helemaal op de waarheid. We praten met Van de Meulebroucke om na te gaan hoe complex of eenvoudig het nu echt is om een phishingcampagne op te zetten.

Opensource-tools

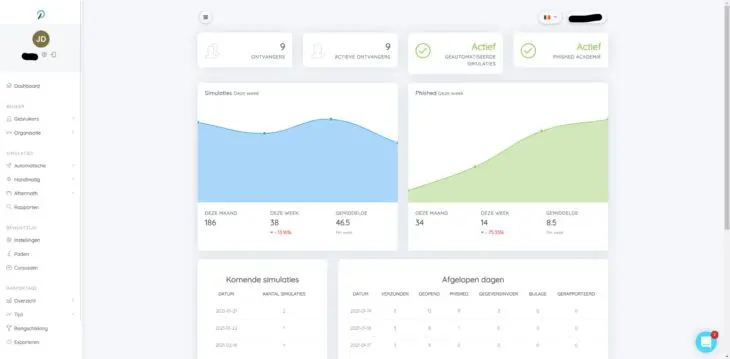

Hij ontwikkelde voor Phished een geautomatiseerd platform waarmee verantwoordelijken binnen een bedrijf eenvoudig gesimuleerde aanvallen naar hun werknemers kunnen sturen om zo aan bewustmaking te werken. Dat platform is uniek voor Phished, maar er bestaan gelijkaardige suites die vrij verkrijgbaar zijn op het net.

Van de Meulebroucke : “Op GitHub kan je opensource-tools terugvinden zoals GoPhish. Dat is een volledige toolset met heel veel documentatie. De software is aanvankelijk ontwikkeld om mensen op te leiden, maar wordt nu misbruikt. Er zijn er ook andere, zoals King Phisher.” Iedereen met een beetje technische kennis die bereid is om een uitgebreide handleiding te volgen, kan met dergelijke tools aan de slag.

Benodigdheden

Wat heb je nu nodig om een geavanceerd ogende aanval op te zetten? Denk aan een aanval met een mail die afkomstig lijkt van een gekende webwinkel met daarin een link naar een landingspagina die als twee druppels water op die van de winkel lijkt. Voor de volledigheid is de mail wel gepersonaliseerd met de naam van de ontvanger.

Eerst en vooral moet je de mail opstellen. “In ons platform volstaat het om een legitieme mail naar een specifiek mailadres te sturen, waarna onze tool die omzet naar code die je eenvoudig kan toevoegen in een gesimuleerde campagne”, zegt Van de Meulebroucke. “Suites gebruikt door criminelen hebben een gelijkaardige functionaliteit.”

Vervolgens heb je een landingspagina nodig. Daarvoor volstaat het om de HTML-code van een website te kopiëren en in de tool te plakken. Die code kan iedereen vinden door een pagina te inspecteren via de browser. Je hoeft geen verregaande HTML-kennis te hebben om de code nu naar je hand te zetten. “Je moet enkel herkennen hoe de code voor bijvoorbeeld het inlogvenster eruit ziet. Met een kleine aanpassing kan je zo de data die een toekomstig slachtoffer in het veld invult, stelen.” Via de tool van Phished hebben we een professionele mail met landingspagina klaar in minder dan vijf minuten.

Wie wil je vangen?

Nu komt het moeilijkste stuk: naar wie ga je de mail versturen? “Op het internet staan er heel wat databases te koop met daarin gegevens van tienduizenden mensen.” Die komen vaak van eerdere hacks van bedrijven. Soms bevatten ze naast mailadressen ook persoonsgegevens zoals namen. Via bijvoorbeeld de Tor-browser heb je op een kwartiertje een dergelijke database gekocht. “Die database kan een crimineel dan invoegen via de tool. Vervolgens plaats je een placeholder voor de naam zodat ieder doelwit een gepersonaliseerd bericht krijgt, en je kan je mail verzenden.”

Op het internet staan er heel wat databases te koop met daarin gegevens van tienduizenden mensen.

Arnout Van de Meulebroucke, CEO en oprichter Phished

In het geval van Phished worden e-mails zo naar nietsvermoedende werknemers gestuurd. De bijhorende landingspagina wordt door de tool automatisch op een server geplaatst. De cybercrimineel moet iets meer werk doen, maar uiteindelijk is de klus in een half uurtje wel geklaard. “Wij houden zelf met onze tests geen inputgegevens bij”, verduidelijkt Van de Meulebroucke nog. “Niemand kan zien wat een nietsvermoedende werknemer invult.”

Schrijfoutjes

Om iemand te overtuigen om ergens op te klikken, zien de afzender en het domein van de landingspagina er idealiter ook geloofwaardig uit. Vroeger zetten aanvallers in op spoofing waarbij het lijkt alsof een mail van binnen je organisatie komt, maar die praktijk is volgens Van de Meulebroucke stilaan verdwenen. “Spoofing zelf komt niet meer vaak voor. Microsoft, Google of een degelijke mailserver on-premises passen verzendersauthenticatie toe waardoor dergelijke mails geblokkeerd worden.”

Wat is dan wel de oplossing? “Typosquatting is een veel groter probleem. Hackers registreren domeinen die sterk lijken op die van betrouwbare bedrijven of instellingen, met daarin een klein schrijffoutje. Binnen België kan je bijvoorbeeld een domein registeren met .de in de plaats van .be. In een lange url kan je .com.co gebruiken en ik garandeer je dat de meeste mensen de .co niet eens zien staan.” Een andere optie is om enkele letters in het midden van de domeinnaam om te wisselen, een lettertje te verwijderen of er één toe te voegen (ITdailly of ITdialy in de plaats van ITdaily bijvoorbeeld).

Hackers registreren domeinen die sterk lijken op die van betrouwbare bedrijven of instellingen.

Arnout Van de Meulebroucke, CEO en oprichter Phished

Van de Meulebroucke illustreert tot slot nog dat al het bovenstaande in veel gevallen zelfs overkill is wanneer je als aanvaller namen van mensen in een bedrijf kent. “Voor we met onze simulaties en trainingen beginnen, doen we doorgaans een nulmeting met een heel eenvoudige korte mail: ‘Beste X, kan je met helpen met Y’. Dat speelt in op iemands menselijke kant met de vraag om hulp en lijkt afkomstig van iemand die ze kennen. Voor veel werknemers volstaat dat om te klikken.

Een uurtje werk

Met een goed ogende domeinnaam in handen, hebben slechteriken alles om een aanval op te zetten die heel gespecialiseerd lijkt. Als ontvanger krijg je een mail binnen die visueel niet te onderscheiden is van het origineel, de afzender ziet er op het eerste gezicht legitiem uit en ook de landingspagina is herkenbaar. Ze bevindt zich bovendien op een url waar je niet meteen iets vreemds aan ziet. Zo’n mail heeft niets meer te maken met een Afrikaans koningshuis. Een crimineel met een tool als GoPhish in handen, heeft een dergelijke campagne in minder dan een uur opgezet.

Van de Meulebroucke illustreert nog dat al het bovenstaande in veel gevallen zelfs overkill is wanneer je als aanvaller namen van mensen in een bedrijf kent. “Voor we met onze simulaties en trainingen beginnen, doen we doorgaans een nulmeting met een heel eenvoudige korte mail: ‘Beste X, kan je me helpen met Y’. Dat speelt in op iemands menselijke kant met de vraag om hulp en lijkt afkomstig van iemand die ze kennen. Voor veel werknemers volstaat dat om te klikken.

Wie?

Het profiel van een cybercrimineel die zich met phishing bezig houdt, is erg breed. Eerder deze maand pakte de politie een 21-jarige Nederlander op die meer dan 130.000 euro had buitgemaakt. Hij lokte nietsvermoedende slachtoffers naar een mooie landingspagina en stal zo hun betaalgegevens.

De crimineel in kwestie maakte bovendien gebruik van sms’en om zijn link bij slachtoffers te krijgen. “Ook dat zien we meer en meer”, weet Van de Meulebroucke. “Dergelijke sms’en gaan vaak over rekeningen die iemand moet betalen. Het doel is hier eerder privépersonen dan bedrijven.”

Niet overdreven complex

De conclusie is dat het niet erg complex is om een heel knappe phishingcampagne op te zetten. Wat heb je uiteindelijk nodig voor een geslaagde phishingcampagne?

- Een adreslijst, idealiter met namen: die kan je op het dark web kopen, maar bij gerichtere aanvallen eventueel ook van een bedrijfswebsite of LinkedIn halen. Dit is veruit de moeilijkste stap.

- Een tool die het werk grotendeels automatiseert: dergelijke software is opensource beschikbaar, bijvoorbeeld op GitHub. Uitgebreide documentatie helpt een crimineel in wording bij het opzetten van een campagne.

- Een goed uitziende mail. Je kan via de software heel eenvoudig een officiële mail van een betrouwbare instantie hergebruiken.

- Een officieel ogende landingspagina: de HTML-code daarvoor kan je via de browser inkijken en kopiëren van een echte pagina.

- Een domein dat geen argwaan wekt: typosquatting, waarbij criminelen domeinnamen misbruiken die lijken op betrouwbare domeinen, is populair.

Wie zich verdiept in de documentatie van phishing-software, kan meteen aan de slag. Heeft de aanvaller een goed idee, zoals bijvoorbeeld een eindejaarcampagne of mails in verband met het coronavirus, dan duurt het om en bij een uurtje om de aanval te starten. Word je plots argwanend tegenover zowat alle mails die je binnenkrijgt? Terecht.